Guerra in Ucraina: come ha cambiato il panorama delle minacce

Con la guerra in Ucraina sono fortemente i calati gli attacchi RDP, mentre i ransomware hanno iniziato a colpire pesantemente anche la Russia. Da monitorare il ritorno di Emotet e alcuni APT cinesi.

Dalla crisi sanitaria al conflitto in Ucraina, il passaggio da un’emergenza all’altra è stato repentino. Come tutti gli eventi globali, entrambi hanno inciso profondamente sulla cybersecurity, cambiando le dinamiche di attacco e costringendo a individuare nuove tecniche di difesa. Proprio questo passaggio è uno degli argomenti al centro del Threat Report T1 2022 di ESET.

Come si aspettavano gli esperti, l’invasione dell’Ucraina da parte della Russia è stato sfruttato ampiamente dai cyber criminali. Alcune tecniche di attacco che avevano caratterizzato il biennio pandemico, come gli attacchi RDP, sono fortemente calati con l’avvento del conflitto. ESET ricollega alla provenienza russa il 60% di quelli registrati nel T1 2022.

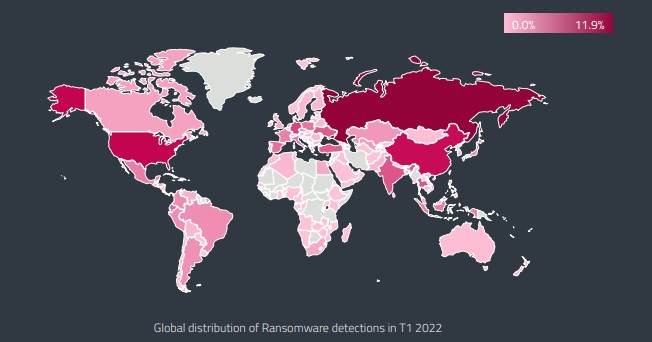

Un altro effetto collaterale della guerra è l’allargamento geografico degli attacchi ransomware: in passato tendevano a evitare gli obiettivi situati in Russia, mentre ora la Russia risulta il Paese più bersagliato. Non solo: fatta eccezione per gli APT e per gli hacktivisti, i cyber criminali in passato non erano mossi da motivazione politica. Dopo l'invasione russa, invece, si è registrato un aumento del numero di ransomware e wiper amatoriali i cui autori spesso dichiarano sostegno a una delle parti in lotta e inquadrano gli attacchi come una vendetta.

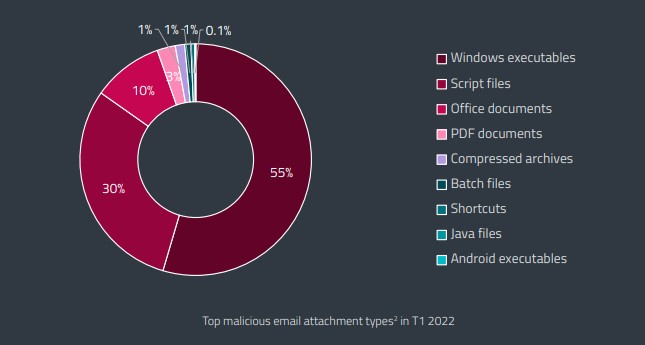

Come abbiamo più volte segnalato, la eco mediatica del conflitto ha portato gli attaccanti a sfruttare la guerra per diffondere esche di spam e phishing che fanno leva sull’emotività degli utenti. Per ovvie ragioni, prevalgono le esche a sostegno dell'Ucraina, che imitano enti di beneficenza e millantano inesistenti raccolte fondi. Ultima nota è quella relativa alla ricomparsa del famigerato malware Industroyer, che ha tentato di colpire le sottostazioni elettriche ad alta tensione.

Al di là della guerra

Parallelamente allo scenario bellico e agli attacchi ad esso connessi, sono proseguite le attività criminali motivate finanziariamente. ESET sottolinea la criticità del ritorno di Emotet nonostante i tentativi di rimozione dello scorso anno. La minaccia è da monitorare; soprattutto gli esperti si aspettano dei cambiamenti nelle tecniche di attacco a seguito della decisione di Microsoft di disabilitare le macro di Office per impostazione predefinita.

Infine, non sono da sottovalutare i rischi legati all'abuso delle vulnerabilità dei driver del kernel e le vulnerabilità UEFI ad alto rischio, e le campagne di diversi APT, fra cui Mustang Panda, Donot Team, Winnti Group e il gruppo APT TA410.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab