Impennata dello sfruttamento di exploit zero-day nel 2021

Gruppi ransomware e altri threat actor finanziariamente motivati si sono uniti a gruppi sostenuti dagli stati nazionali nello sfruttamento delle falle senza patch.

Nelle previsioni sulla cyber security è spesso emersa la tendenza da parte degli attaccanti di sfruttare in maniera sempre più massiva le vulnerabilità zero-day prima del rilascio delle patch. Analizzando i dati relativi al 2021, il team di sicurezza Project Zero di Google e gli analisti di Mandiant, in due differenti report, hanno quantificato con precisione questo incremento, che riguarda per lo più i software Microsoft, Google e Apple.

Non è un caso: parliamo dei programmi, piattaforme e sistemi operativi più popolari nelle aziende, il cui abuso può valere la violazione di centinaia o migliaia di reti contemporaneamente. Verrebbe da chiedersi perché lo sfruttamento degli zero-day sia iniziato solo ora. La risposta è un cambio di strategia da parte dei gruppi criminali.

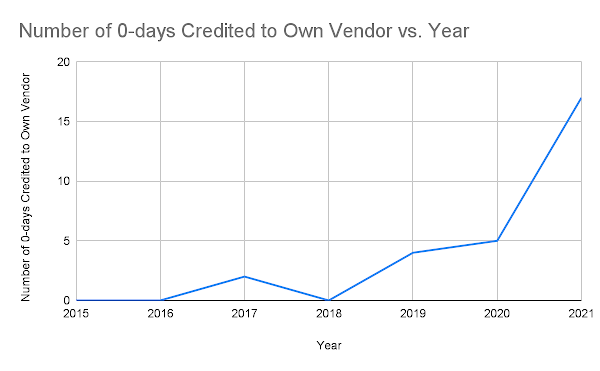

Storicamente i threat actor più prolifici di questi exploit sono stati gli APT, ossia i gruppi sostenuti dagli stati nazionali. Tuttavia, di recente anche i gruppi finanziariamente motivati – in particolare gli operatori ransomware – hanno aumentato drasticamente il proprio uso di zero-day, tanto che ormai un attaccante su tre sfrutta queste vulnerabilità.

Qualche numero

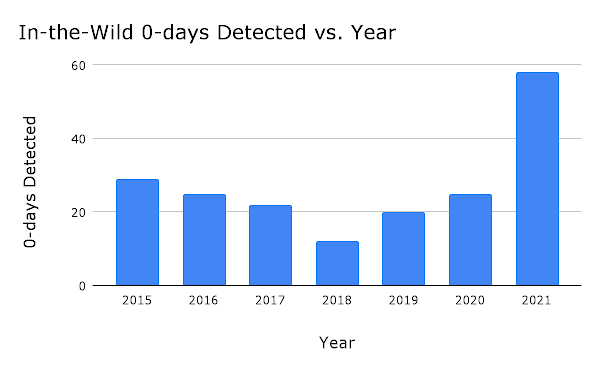

Mandiant ha contato un totale di 80 exploit zero-day sfruttati nel 2021, Google ne ha identificati 58. Il denominatore comune è che tutti sono stati attivamente sfruttati prima che fossero pubblicate le patch. Mandiant calcola che nel 2021 l'incremento dell'uso di tali exploit è stato pari al 167% - nel 2020 il conteggio si era fermato a 30, in linea con quello del 2019.

I 58 exploit zero-day rilevati da Google rappresentavano più del doppio dei 25 che l'azienda stessa aveva osservato nel 2020, che a sua volta era più del doppio del record precedente di 28 zero-day, registrato nel 2015.

Come accennato sopra, le vulnerabilità di Microsoft, Google e Apple hanno rappresentato il 75% degli zero-day sfruttati dagli attaccanti. Secondo Google, 16 dei 58 exploit zero-day conteggiati erano a discapito delle proprie tecnologie, 21 di prodotti Microsoft e 13 di prodotti Apple. Le restanti vulnerabilità riguardavano prodotti di altri nove fornitori, tra cui Qualcomm, Trend Micro, Sonic Wall, Accellion (ora Kiteworks) e Pulse Secure.

Una chiara indicazione

Le informazioni che abbiamo riportato indicano chiaramente che le aziende non possono più ignorare la minaccia concreta e vasta dello sfruttamento delle vulnerabilità zero-day non solo nei prodotti sopra indicati, ma potenzialmente anche in tecnologie meno diffuse. L'espansione dello sfruttamento delle falle zero-day a fornitori minori è ormai una realtà, come già mostrato da quanto accaduto con l'hack di Accellion.

La spinta in questa direzione è stata data dall'incremento di tecnologie cloud, mobile e IoT in azienda, che inevitabilmente comportato un aumento del volume di software utilizzato, e quindi delle falle. A questo si unisce l'aumento del numero dei cosiddetti exploit broker (che rivendono le vulnerabilità zero-day ai gruppi criminali) e i maggiori investimenti in ricerca e sviluppo da parte del cybercrime.

Google non manca di ricordare che oggi il numero di falle zero-day divulgate pubblicamente è in forte ascesa grazie alle migliorate capacità di detection: bypassare i sistemi di sicurezza è sempre più difficile, quindi gli attaccanti optano sempre più spesso per l'uso di vettori di attacco che le tradizionali soluzioni di detection e response non scoprirebbero.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Il lato oscuro della GenAI: anatomia delle nuove minacce digitali

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab