Vulnerabilità di Office sfruttata attivamente

Si chiama Follina la nuova vulnerabilità di Office sfruttata in un nuovo exploit zero-day usato da un APT cinese. L’attacco si attiva anche se le macro sono disabilitate.

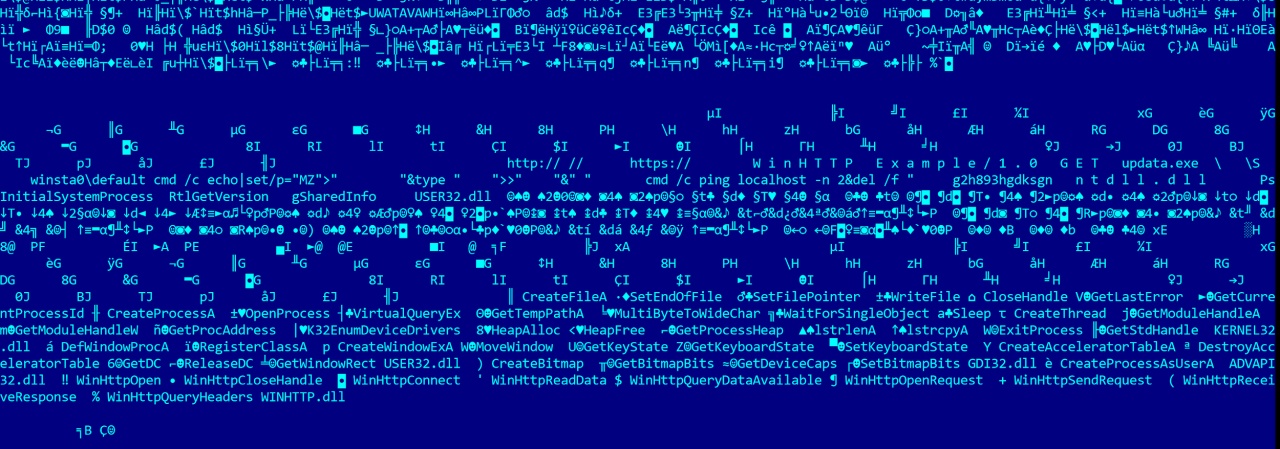

Microsoft ha pubblicato una guida per la mitigazione di una vulnerabilità di sicurezza zero-day di Office emersa la scorsa settimana, e già attivamente sfruttata. Stando all’analisi di Microsoft, si tratta di una vulnerabilità legata all'esecuzione di codice da remoto, che si attiva quando MSDT (Microsoft Support Diagnostic Tool) viene chiamato utilizzando il protocollo URL da un'applicazione come Word.

Sfruttando questa falla, un attaccante può eseguire codice arbitrario con i privilegi dell'applicazione chiamante. Nel caso specifico, può installare programmi, visualizzare, modificare o eliminare dati o creare nuovi account in relazione ai diritti dell'utente.

Potrebbe essere sfruttata per la remote code execution sui sistemi vulnerabili. Alla falla, soprannominata Follina, sono stati assegnati la sigla CVE-2022-30190 e il punteggio CVSS di 7.8 su 10 (alta gravità). Quelle afflitte sono le release di Microsoft Office Office 2013, 2016, 2019 e 2021, oltre alle edizioni Professional Plus.

Sfruttamento attivo

I primi segnali di sfruttamento di Follina risalgono al 12 aprile 2022, quando fu caricato sul database malware di VirusTotal un artefatto impiegato contro un utente russo. Era nascosto in un documento Word malevolo, con l’esca di un invito a un'intervista con Radio Sputnik.

L’asticella si è alzata nel momento in cui è emerso un exploit reale che sfruttava un documento Word per eseguire codice PowerShell arbitrario facendo uso dello schema URI "ms-msdt:". Anche in questo caso il campione è stato caricato su VirusTotal; proveniva dalla Bielorussia.

Nelle ultime ore Proofpoint ha pubblicato un tweet secondo cui l’APT sponsorizzato dallo Stato cinese TA413 CN sta sfruttando Follina con un exploit zero-day che impiega gli URL per diffondere archivi ZIP con all’interno documenti Word compromessi. Il mittente dei messaggi impersona il Women Empowerments Desk dell'Amministrazione Centrale Tibetana e abusa del dominio tibet-gov.web.

https://twitter.com/threatinsight/status/1531688214993555457?s=20&t=cb_LoEOelBg3zyfu_lYcUA

Alla data del 12 aprile Microsoft ha preso atto della prima segnalazione, sottolineando di avere già risolto la questione. Non solo: Follina non è stata riconosciuta come falla di security perché richiede una passkey fornita da un tecnico di supporto all'avvio dello strumento diagnostico.

Per questo motivo non c’è una patch, ma una serie di mitigazioni (la più importante è disabilitare il protocollo URL MSDT tramite una modifica del Registro di sistema di Windows) e regole di detection per Microsoft Defender for Endpoint. Nonostante questo, tutti i ricercatori di infosec identificano esplicitamente Follina come una vulnerabilità; il sito italiano dello Csirt riporta gli Indicatori di Compromissione.

La questione resta aperta. E l’exploit in circolazione è molto insidioso perché non sfrutta le macro di Office, quindi, funziona anche in ambienti in cui le macro sono disabilitate per default. Affinché l’attacco funzioni è sufficiente che un utente visualizzi un'anteprima del documento utilizzando il riquadro di anteprima di Esplora risorse. Dato che quest'ultimo non richiede l’avvio completo di Word, parliamo a tutto gli effetti di un attacco zero-clic.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab