Anche Shell vittima dell'hack di Accellion

Shell ha subito un data breach a seguito di un cyber attacco che sfruttava una falla zero-day di Accellion. I danni sembrano limitati.

Royal Dutch Shell, il colosso dell'Oil&Gas, è l'ennesima vittima degli attacchi perpetrati dal gruppo ransomware Clop che hanno sfruttato una vulnerabilità zero-day nei server Accellion. Gli attacchi sono avvenuti a fine 2020 e in tutti i casi noti hanno comportato un data breach con richiesta di riscatto per scongiurarne la diffusione.

Nei giorni scorsi l'azienda ha ammesso il data breach a seguito della compromissione del suo sistema di condivisione file gestito dall'FTA di Accellion. Stando alla nota ufficiale pubblicata da Shell, l'incidente non ha avuto "alcun impatto sui sistemi IT principali poiché il servizio di trasferimento file è isolato dal resto dell'infrastruttura".

La nota prosegue indicando che come di prassi il team di sicurezza informatica ha avviato un'indagine per comprendere la natura e l'entità dell'incidente. "L'indagine ha appurato che una parte non autorizzata ha avuto accesso a vari file per un periodo di tempo limitato. Alcuni contenevano dati personali e altri includevano dati relativi alla società Shell e ad alcuni dei suoi stakeholder". Ovviamente tutte le persone direttamente coinvolte sono state contattate e gli addetti sono al lavoro con le autorità per affrontare i possibili rischi.

Fin dall'inizio è stata Mandiant, la divisione di threat intelligence di FireEye, a tenere le fila di questi attacchi e a dare supporto alle aziende vittime. In realtà i gruppi criminali che hanno sfruttato la falla di Accellion sono due: il già nominato gruppo ransomware Clop e quello associato alla sigla FIN11.

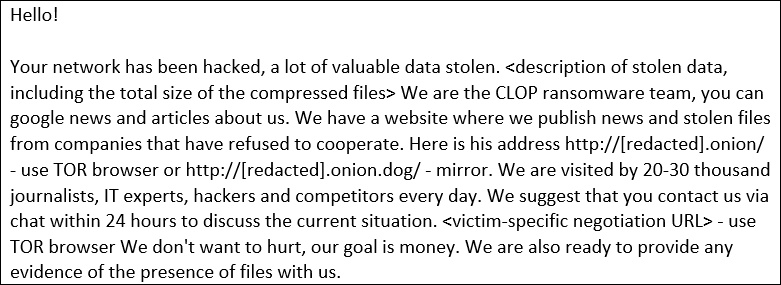

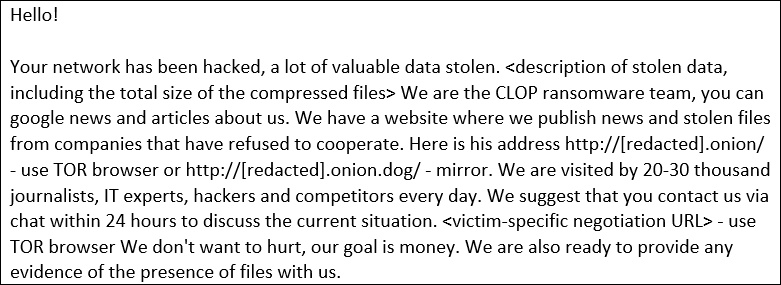

Clop è un gruppo noto per avere sferrato numerosi attacchi efferati con richieste di riscatto milionarie. Fra le sue vittime illustri ricordiamo Software AG e l'Università di Maastricht. FIN11 è un altro gruppo che agisce unicamente per scopi economici. È in attività dal 2017 ed è stato uni dei primi ad adottare il metodo del doppio ricatto per alzare la posta e sincerarsi che le vittime pagino.

Fra le sue peculiarità c'è il fatto che non usa sempre le stesse tecniche di attacco, riuscendo grazie a questa flessibilità a penetrare in un numero di aziende molto elevato. Ma ha completato le fasi di esfiltrazione e cifratura dei dati, con conseguente ricatto, solo in una percentuale ridotta di casi.

Mandiant monitora da tempo le attività di entrambi i gruppi, quindi è fra le aziende più quotate a cui fare riferimento in questi casi. In particolare, in relazione ad Accellion, è accaduto qualcosa di fuori dall'ordinario: sia Clop sia FIN11 non hanno avviato la crittografia dei dati. Si sono limitate a rubare le informazioni e ad avviare la campagna di estorsione. Ecco perché l'hacking non è stato rilevato dalle vittime, se non quando gli è stata recapitata la richiesta di riscatto.

Stando ai dati ufficiali, dei 300 clienti attivi di Accellion al momento degli attacchi, meno di 100 sono stati vittime degli attacchi di Clop e FIN11. Di questi, meno di 25 sembrano aver subito un significativo furto di dati. Nel frattempo l'azienda ha pubblicato le patch che chiudono la vulnerabilità zero-day.

Nei giorni scorsi l'azienda ha ammesso il data breach a seguito della compromissione del suo sistema di condivisione file gestito dall'FTA di Accellion. Stando alla nota ufficiale pubblicata da Shell, l'incidente non ha avuto "alcun impatto sui sistemi IT principali poiché il servizio di trasferimento file è isolato dal resto dell'infrastruttura".

La nota prosegue indicando che come di prassi il team di sicurezza informatica ha avviato un'indagine per comprendere la natura e l'entità dell'incidente. "L'indagine ha appurato che una parte non autorizzata ha avuto accesso a vari file per un periodo di tempo limitato. Alcuni contenevano dati personali e altri includevano dati relativi alla società Shell e ad alcuni dei suoi stakeholder". Ovviamente tutte le persone direttamente coinvolte sono state contattate e gli addetti sono al lavoro con le autorità per affrontare i possibili rischi.

Accellion e i gruppi ransomware

Come accennato in apertura, Shell è solo l'ultima azienda in ordine di tempo ad avere ammesso l'attacco e il relativo data breach. Qualche tempo fa avevamo dato spazio alla notizia del coinvolgimento dell'azienda di cyber security Qualys. Fra le altre vittime illustri vale la pena citare il colosso dei supermercati Kroger, la Reserve Bank of New Zealand, l'Australian Securities and Investments Commission (ASIC), Singtel, QIMR Berghofer Medical Research Institute.

Fin dall'inizio è stata Mandiant, la divisione di threat intelligence di FireEye, a tenere le fila di questi attacchi e a dare supporto alle aziende vittime. In realtà i gruppi criminali che hanno sfruttato la falla di Accellion sono due: il già nominato gruppo ransomware Clop e quello associato alla sigla FIN11.

Clop è un gruppo noto per avere sferrato numerosi attacchi efferati con richieste di riscatto milionarie. Fra le sue vittime illustri ricordiamo Software AG e l'Università di Maastricht. FIN11 è un altro gruppo che agisce unicamente per scopi economici. È in attività dal 2017 ed è stato uni dei primi ad adottare il metodo del doppio ricatto per alzare la posta e sincerarsi che le vittime pagino.

Fra le sue peculiarità c'è il fatto che non usa sempre le stesse tecniche di attacco, riuscendo grazie a questa flessibilità a penetrare in un numero di aziende molto elevato. Ma ha completato le fasi di esfiltrazione e cifratura dei dati, con conseguente ricatto, solo in una percentuale ridotta di casi.

Mandiant monitora da tempo le attività di entrambi i gruppi, quindi è fra le aziende più quotate a cui fare riferimento in questi casi. In particolare, in relazione ad Accellion, è accaduto qualcosa di fuori dall'ordinario: sia Clop sia FIN11 non hanno avviato la crittografia dei dati. Si sono limitate a rubare le informazioni e ad avviare la campagna di estorsione. Ecco perché l'hacking non è stato rilevato dalle vittime, se non quando gli è stata recapitata la richiesta di riscatto.

Stando ai dati ufficiali, dei 300 clienti attivi di Accellion al momento degli attacchi, meno di 100 sono stati vittime degli attacchi di Clop e FIN11. Di questi, meno di 25 sembrano aver subito un significativo furto di dati. Nel frattempo l'azienda ha pubblicato le patch che chiudono la vulnerabilità zero-day.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

ClawSec: potenziare gli agent OpenClaw dall’interno verso l’esterno

25-02-2026

Phishing via Google Tasks, così rubano le credenziali aziendali

25-02-2026

Palo Alto Networks acquisita Koi e mette in sicurezza gli agenti AI

25-02-2026

Attacchi lampo nella notte e identità nel mirino

24-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab