APT ToddyCat sfrutta un nuovo malware per attacchi in Europa

È tuttora in atto la campagna dell’APT ToddyCat che compromette server Microsoft Exchange utilizzando la backdoor Samurai e il trojan Ninja. Colpisce principalmente i settori governativi e militari in Europa e in Asia.

Si chiama ToddyCat il gruppo APT che sta scatenando una campagna di attacchi contro i server Microsoft Exchange in Europa e Asia, colpendo per lo più obiettivi governativi e militari. Il gruppo sfrutta ancora la nota vulnerabilità ProxyLogon per la quel è disponibile la patch ormai da tempo. A monitorare l’attività sono i ricercatori di Kasperksy, fin dal dicembre 2020. L’ultima escalation è recente, perché riguarda il periodo febbraio-marzo 2021 e ancora quello di settembre 2021. Gli attacchi sono proseguiti anche nel 2022, con strumenti sempre aggiornati.

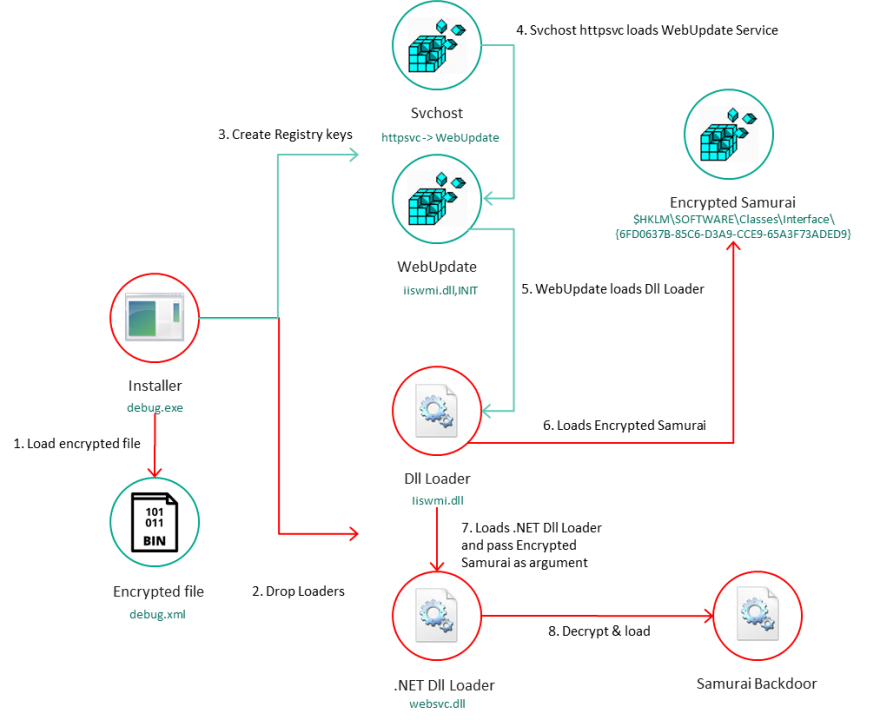

Non è ancora chiaro quale sia il vettore iniziale di infezione per le ultime attività, ma sono noti i passaggi successivi. I ricercatori hanno condotto infatti un’analisi approfondita del malware e hanno individuato la backdoor Samurai e il trojan Ninja: si tratta di due strumenti di cyberspionaggio progettati per agire furtivamente.

Più in dettaglio, Samurai è una backdoor modulare. Consente all’attaccante di amministrare il sistema da remoto e di muoversi lateralmente all’interno della rete compromessa. Fa ampio uso della tecnica di “control-flow flattening”, ovvero manipola il flusso del programma attraverso diverse strutture di controllo e condizioni per passare da un’istruzione all’altra, rendendo difficile tracciare l’ordine delle azioni del codice.

Inoltre, viene utilizzato per lanciare il malware Ninja Trojan, un complesso strumento di collaborazione che consente a più operatori di lavorare contemporaneamente sulla stessa macchina. Questo stesso malware fornisce anche un ampio set di comandi che consente agli attaccanti di controllare i sistemi da remoto evitando il rilevamento. Di solito viene caricato in memoria e viene attivato da vari loader.

Ninja Trojan inizia l’attività recuperando i parametri di configurazione del payload crittografato, per poi infiltrarsi all’interno di una rete compromessa. Le capacità del malware includono la gestione dei file system, l’avvio di reverse shell, l’inoltro di pacchetti TCP e persino l’attivazione delle funzionalità dannose solo in specifici archi temporali, che possono essere configurati dinamicamente utilizzando un comando preciso.

Inoltre Ninja può limitare il numero di connessioni dirette dalla rete target ai sistemi di comando e controllo remoti senza accesso a Internet. Non ultimo, può camuffare il traffico dannoso all’interno di richieste HTTP, facendole apparire legittime modificando l’intestazione HTTP e i percorsi URL.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

L’evoluzione del SOC: l’Intelligenza Artificiale come sistema nervoso della resilienza

05-03-2026

Colmare l’execution gap: come Acronis supporta gli MSP nell’implementazione dei controlli Winter SHIELD

05-03-2026

Cyberdifesa: la sovranità è ben più che un requisito normativo

04-03-2026

Sanità: dati dei pazienti a rischio tra AI e cloud personali

04-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab