CosmicStrand: il rootkit firmware che viene dalla Cina

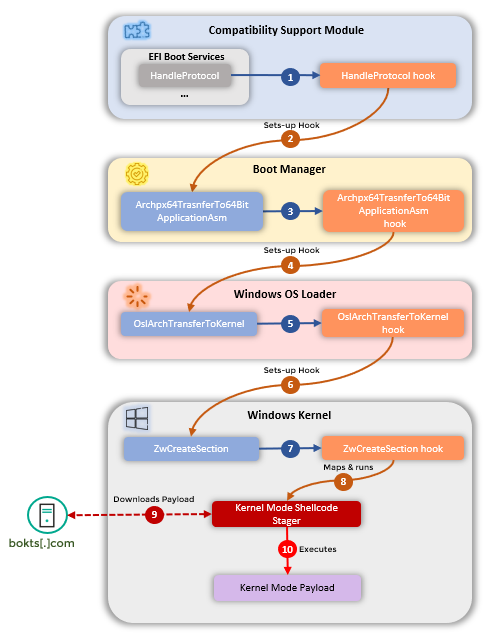

Scoperto un nuovo rootkit firmware sfruttato da un gruppo cinese: permette agli attaccanti di connettersi a un server di comando e controllo e da lì scaricare un ulteriore codice eseguibile dannoso.

Si chiama CosmicStrand il rootkit del firmware UEFI sviluppato da un threat actor APT cinese finora sconosciuto e usato finora per attaccare PC consumer in Cina, Vietnam, Iran e Russia. Scoperto da Kaspersky, CosmicStrand potrebbe essere in uso fin dalla fine del 2016, ma al momento non è ancora chiaro il metodo impiegato dagli attaccanti per iniettare il rootkit nei sistemi target.

Come noto, un rootkit rimane sul computer della vittima anche se il sistema operativo viene riavviato o reinstallato. Il firmware UEFI si avvia prima del sistema operativo, da un chip separato rispetto al disco fisso, il che rende le attività di un eventuale rootkit per lo più invisibili alle difese tradizionali. Sono questi elementi a rendere la minaccia pericolosa e persistente.

Nel caso di CosmicStrand tutti i computer attaccati erano basati su Windows e, dalle informazioni collezionate, sembra che alcuni utenti abbiano ordinato online le proprie schede madri, rivelatesi poi già compromesse al momento della consegna. Per questo non è ancora stato possibile scoprire la tecnica di contagio.

Quello che è certo è che gli attaccanti hanno sfruttato il rootkit UEFI per connettersi a un server di comando e controllo e da lì scaricare un ulteriore codice eseguibile dannoso. A preoccupare sono le tempistiche, come fa notare l’analista del GReAT Team Ivan Kwiatkowski: “nonostante sia stato scoperto di recente, il rootkit del firmware UEFI CosmicStrand sembra in circolazione da parecchio tempo. Ciò indica che alcuni threat actor dispongono di capacità molto avanzate che sono riusciti a tenere sottotraccia dal 2017. Ci chiediamo quali nuovi strumenti abbiano creato nel frattempo, che ancora non abbiamo scoperto”.

Prevenzione

Le indagini quindi proseguiranno, nel frattempo la prevenzione può giocare un ruolo fondamentale nella difesa da una minaccia come quella descritta. Gli esperti consigliano di aggiornare regolarmente il firmware UEFI, usando solo upgrade di fornitori affidabili. Ogni endpoint dovrebbe poi avere installato una soluzione EDR per il rilevamento, l'investigazione e la rapida risoluzione degli incidenti, che sia in grado di rilevare anche le attività malevole nel firmware.

Il dubbio sulla tecnica di contagio spinge inoltre a caldeggiare l’acquisto di componenti hardware solo da venditori e fornitori affidabili. E nella scelta dei componenti stessi, prediligere quelli che supportano Intel Boot Guard, che impedisce la modifica non autorizzata del firmware UEFI.

Oltre che per il caso particolare di Intel Boot Guard, le indicazioni sono valide per la prevenzione di qualsiasi attacco basato su bootkit UEFI: una minaccia sempre più diffusa. A gennaio 2022 è stato scoperto MoonBounce, considerato uno dei più sofisticati impianti firmware UEFI, sfruttato dall’APT cinese Winnti, noto anche come APT41.

Lo scorso anno sono stati scoperti una nuova variante dello spyware FinFisher, che elude i sistemi di rilevamento sostituendo il bootloader UEFI di Windows, ed ESPecter, che era attivo dal 2012 a scopo di spionaggio.

I ricercatori di Kaspersky ricordano che - benché l'implementazione dell'UEFI coinvolga interfacce e funzioni diverse da un dispositivo all’altro e fra un produttore e l’altro - le basi del firmware UEFI sono sempre molto simili, per questo negli ultimi anni il firmware UEFI di alcuni produttori è risultato vulnerabile.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab