Sicurezza OT e ICS: servono prodotti mirati, visibilità e analisi del rischio

Mettere in sicurezza le infrastrutture datate non è semplice ma è possibile, con il giusto percorso di consulenza, i prodotti e la formazione.

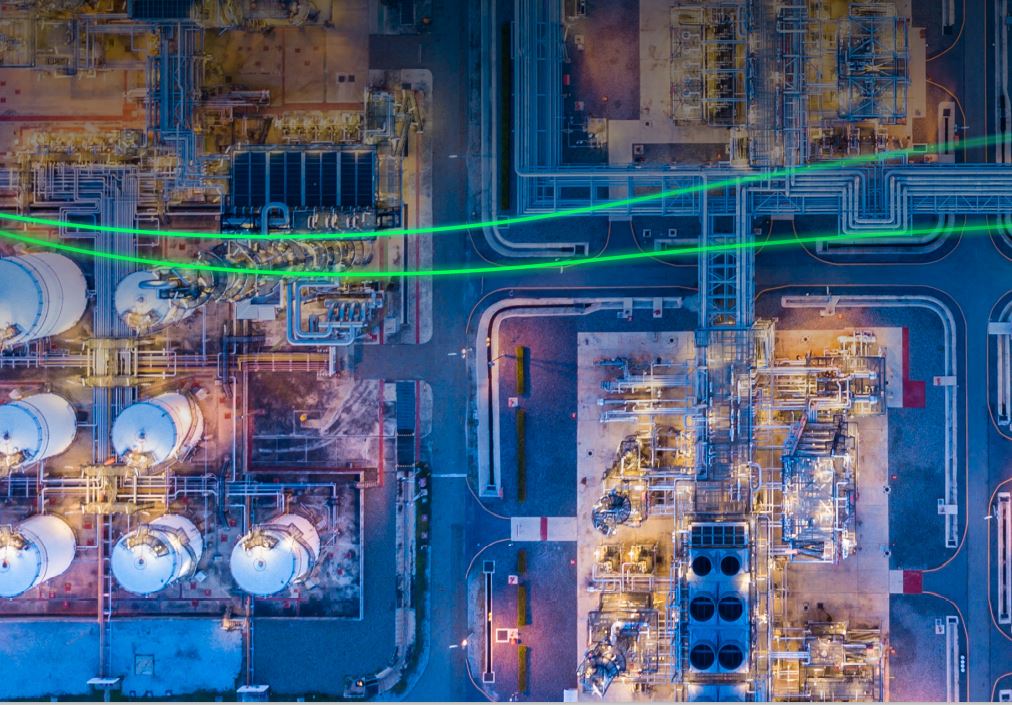

I recenti attacchi ai danni delle aziende energetiche italiane hanno fatto comprendere anche nel Belpaese che gli attacchi cyber possono avere conseguenze dirette nella vita reale. L’erogazione di energia elettrica, acqua, gas e molto altro è ormai intrinsecamente legata alla componente digitale delle aziende a cui fanno capo i servizi, nell’ambito di una trasformazione digitale che era inevitabile e non procrastinabile. Anche se la transizione ha causato un grave problema: sistemi che non erano progettati in origine per essere connessi a Internet ora lo sono, e in quanto connessi sono attaccabili. Urge quindi mettere mano alla messa in sicurezza degli asset industriali OT, IIoT e ICS. Come fare lo spiega Domenico Dominoni, Director of Sales, South Europe di Claroty.

Che cosa si può fare concretamente per mettere in sicurezza infrastrutture datate, in cui lavorano sistemi obsoleti e non originariamente progettati per l’Industria 4.0?

Non è un segreto che in Italia, come in tutto il resto del mondo, ci sia la necessità di rafforzare i sistemi di difesa. Gli attacchi alle infrastrutture critiche stanno pericolosamente aumentando e, dato che i sistemi cyber-fisici come la tecnologia operativa (OT), i dispositivi Internet of Things (IoT) e l'IoT industriale (IIoT) non sono stati progettati pensando alla sicurezza informatica, presentano inevitabilmente una serie di vulnerabilità.

Domenico Dominoni, Director of Sales, South Europe di Claroty

Domenico Dominoni, Director of Sales, South Europe di Claroty

Per colmare queste lacune, è indispensabile che i team di sicurezza abbiano in dotazione soluzioni che permettano di avere piena visibilità su tutti i dispositivi collegati alla rete, inclusi IT e OT (tecnologia operativa), nonché qualsiasi dispositivo connesso XIOT. I security manager devono, inoltre, iniziare ad applicare patch e segmentare la rete o implementare controlli di sicurezza ove urgente. Inoltre è fondamentale che gli strumenti informatici OT Cyber specialistici vengano utilizzati sulle reti, in modo che siano segmentati con criteri di rete di asset class per limitare la connettività non necessaria dal rilevamento di anomalie.

In definitiva, limitando il movimento di malware e mitigando l'impatto del rischio umano degli attacchi informatici. Claroty investe da anni nel campo della ricerca e dell’innovazione con risultati davvero significativi: il 50% delle vulnerabilità OT identificate negli ultimi anni, infatti, è stato scoperto dai nostri laboratori di ricerca. Oggi, la piattaforma unificata dell'azienda si integra con l'infrastruttura esistente dei clienti per fornire una gamma completa di controlli per la visibilità, la gestione dei rischi e delle vulnerabilità, il rilevamento delle minacce e un accesso sicuro da remoto.

Alle infrastrutture critiche è richiesta resilienza, e ci sono molti framework che dettano dettagliatamente gli step per raggiungerla, sia a livello nazionale che internazionale, ma i risultati tardano a concretizzarsi. Serve un cambio di approccio culturale? Quali sono i paradigmi da cambiare?

Secondo le ultime stime l’80% delle aziende di infrastrutture critiche ha recentemente subito un attacco ransomware, molte delle quali non hanno ancora preso alcun provvedimento in merito alla sicurezza informatica dei propri impianti. A questo va aggiunto il fatto che le aziende del settore si sono improvvisamente trovate a dover adattare le proprie attrezzature, un tempo indipendenti, a un approccio totalmente interconnesso, senza che vi fosse una reale “visione” di quanto questa progressiva digitalizzazione avrebbe impattato sulla cybersecurity.

In questo panorama è assolutamente indispensabile un cambio di approccio culturale da parte delle imprese che, ad oggi, devono necessariamente affidarsi a soluzioni di sicurezza che permettano loro di avere piena visibilità delle risorse e che consentano maggiore resilienza in caso di attacchi. Per rispondere efficacemente a questa esigenza, abbiamo recentemente rilanciato sul mercato Claroty xDome, una nuova piattaforma di sicurezza informatica per il settore industriale basata su cloud che garantisce resilienza informatica e operativa per le imprese. Claroty xDome è la prima soluzione del settore in grado di offrire la semplicità e la scalabilità di SaaS, senza compromettere ampiezza e accuratezza dei controlli di visibilità, di protezione e di monitoraggio, parte integrante dell'intero processo di sicurezza CPS, in particolare dopo la rapida espansione dei sistemi cyber-fisici all’interno dell’extended Internet of things (XIoT).

Secondo quanto previsto da Gartner, infatti, entro il 2024 la maggioranza delle imprese di infrastrutture critiche abbandonerà le esistenti soluzioni di sicurezza in silos a favore di soluzioni iperconvergenti così da superare le criticità legate ai rischi informatici e fisici. Claroty xDome risponde a questa esigenza supportando l'intero processo di sicurezza CPS delle aziende, indipendentemente dai tipi di sistemi cyber-fisici utilizzati per le loro operazioni, dalla loro attuale fase di maturità o dalla loro architettura di rete.

Avete visibilità sugli investimenti in sicurezza OT, e nel caso quali sono le previsioni di budget per il medio periodo e verso quali comparti sono direzionati? Su quali aspetti consigliate di investire maggiormente e perché?

L’Italia è un Paese molto “caldo” da questo punto di vista: la necessità di investire tempo, attenzione e budget sul tema è chiara e la ritroviamo in grandissima parte delle aziende di qualsiasi dimensione. Cerchiamo di aiutare i responsabili della sicurezza ad avere una visione più olistica e che si focalizzi sull’intero spettro che va dall’IT all’OT e IoT. Essere esperti di OT – e non una mera estensione dell’IT – è necessario per comprendere le specificità ed unicità degli ambienti di produzione. I percorsi che suggeriamo sono molteplici e dipendono dalla storia della cultura aziendale: visibilità, per ricercare tutti quegli elementi spesso sconosciuti all’IT sui device XIoT, quindi analisi della distribuzione dei rischi, che evidenzi i punti di vulnerabilità e rischio maggiori.

Infine, priorità chiare, azioni concrete da implementare sul campo e impatto sul rischio di ciascuna di esse. Il 2023 rappresenterà un anno cruciale per le aziende che per poter tenere il passo con la continua evoluzione delle sfide legate alla sicurezza, dovranno investire inevitabilmente in sicurezza Informatica. Inoltre, la continua digitalizzazione del comporto industriale porterà i responsabili della sicurezza a dover ripensare nuovamente al proprio perimetro di rete e conseguentemente ad adottare misure di sicurezza adeguate ai nuovi rischi.

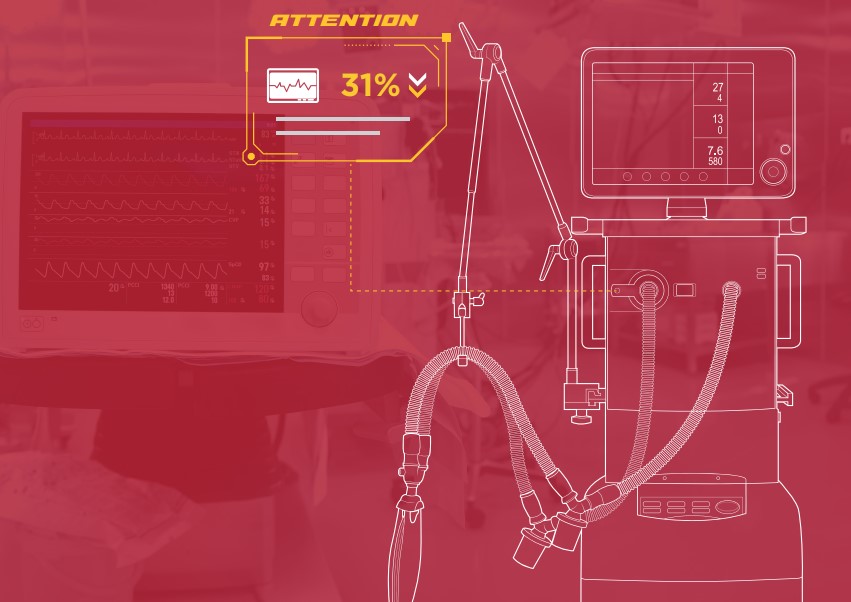

In tal senso, Zero Trust è un modello strategico che risponde alle nuove necessità di protezione, basato sulla convinzione che nulla, interno o esterno al perimetro aziendale, debba essere ritenuto automaticamente sicuro. Nel framework Zero Trust, infatti, l’identità svolge un ruolo fondamentale, in quanto le aziende devono garantire che solo gli utenti e i dispositivi autorizzati possano accedere alle applicazioni, ai sistemi di controllo e ai dati. Dovrebbe, inoltre, diventare un must quello di disporre di procedure di patching per sistemi OT, dispositivi IoT e dispositivi IoMT, nonché di una segmentazione della rete con criteri di asset class per limitare la connettività non necessaria.

A questo si aggiunge anche l’allarmante gap tra domanda e offerta di figure specializzate: in un universo in continua espansione come quello industriale, infatti, è sempre più difficile trovare candidati con le competenze e l'esperienza necessarie per gestire correttamente la sicurezza informatica di una rete OT. È importante, quindi, che oltre alle tecnologie all’avanguardia uno degli investimenti cardine per il prossimo anno sia la formazione.

Non esistono soluzioni semplici per colmare il divario di talenti nella sicurezza informatica OT, ma è possibile mobilitarsi per attivare formazione incrociata con ingegneri o tecnici OT per il personale IT già presente in azienda. In alternativa è possibile vagliare eventuali programmi di aggiornamento e certificazione offerti da college o università locali, nonché da programmi Governativi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab