Malware Qbot: lo schema di attacco che colpisce le email aziendali

All’inizio di aprile più di 5.000 email contenenti allegati PDF contaminati da Qbot sono state spedite alle aziende di vari Paesi, fra cui l’Italia. Ecco lo schema di attacco.

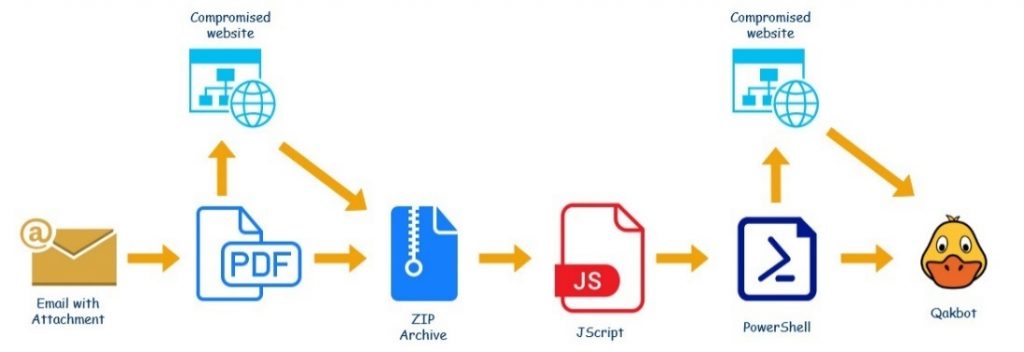

A marzo Qbot è stato il malware più diffuso in Italia con un impatto del 14% sulle aziende. Per questo è di particolare rilevanza la nuova ricerca pubblicata da Kaspersky con il dettaglio della catena di attacco usata nei recenti attacchi con questo insidioso malware. Tutto inizia con email aziendali rubate: i cyber criminali inoltrano un messaggio di posta a tutti i destinatari del thread esistente, chiedendo ai destinatari di aprire l’allegato PDF per motivi plausibili. Per esempio, gli attaccanti potrebbero chiedere di calcolare l’importo del contratto di cui si sta discutendo in base ai costi stimati nell’allegato.

Il contenuto del file PDF allegato è un’immagine che simula una notifica di Microsoft Office 365 o Microsoft Azure. Se l’utente seleziona il pulsante “Open”, l’archivio dannoso viene scaricato sul suo computer da un server remoto (sito web compromesso). Dall’inizio di aprile, Kaspersky ha osservato un picco di attività dovuta a una campagna di email di spam che utilizza questo particolare schema con allegati PDF. L’ondata è iniziata la sera del 4 aprile e da allora gli esperti hanno scoperto oltre 5.000 email di spam con file PDF che diffondono questo malware in inglese, tedesco, italiano e francese.

La catena di attacco

La catena di attacco

Ricordiamo che Qbot è un trojan bancario che funziona come parte di una rete botnet. È in grado di rubare dati come password e corrispondenza di lavoro. Inoltre, consente agli attaccanti di controllare un sistema infetto e di installare ransomware o altri trojan su vari dispositivi in rete.

A titolo preventivo gli esperti consigliano di controllare attentamente segnali di allarme quali come l’ortografia dell’indirizzo email del mittente. La maggior parte dello spam proviene da indirizzi email che non hanno senso o appaiono incomprensibili. Selezionando il nome del mittente, che può essere scritto in modo strano, si può vedere l’indirizzo completo. Un occhio di riguardo dovrebbe poi essere dato ad allegati strani o inaspettati, errori grammaticali, procedure non convenzionali e altro.

Come sempre, è consigliabile diffidare dei messaggi che creano un senso di urgenza, e installare soluzioni di cybersecurity specializzate che possano aiutare a garantire la sicurezza delle email aziendali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab