Tattiche di attacco vecchie di quindici anni sono ancora efficaci

Oltre alle tecniche più innovative, gli attaccanti non disdegnano strategie vecchie e consolidate per attaccare le aziende. Ecco alcuni esempi rilevati quest'anno.

SQL injection, SMB Protocol, path traversal attack sono tre tipi di attacchi che usano tattiche vecchie di 15 anni. E sono tutt’ora in uso. Lo evidenziano gli esperti di Barracuda Networks in una nuova ricerca, e non sono i primi a farlo notare. Se da una parte gli attaccanti sono sempre pronti a sfruttare nuove opportunità di attacco, d’altra parte sono anche bravi a rispolverare approcci vecchi e consolidati pur di portare a casa un risultato, che a seconda dell’attacco può essere ottenere il controllo remoto dei sistemi, installare malware, rubare informazioni, interrompere o disabilitare processi aziendali tramite attacchi denial-of-service e altro.

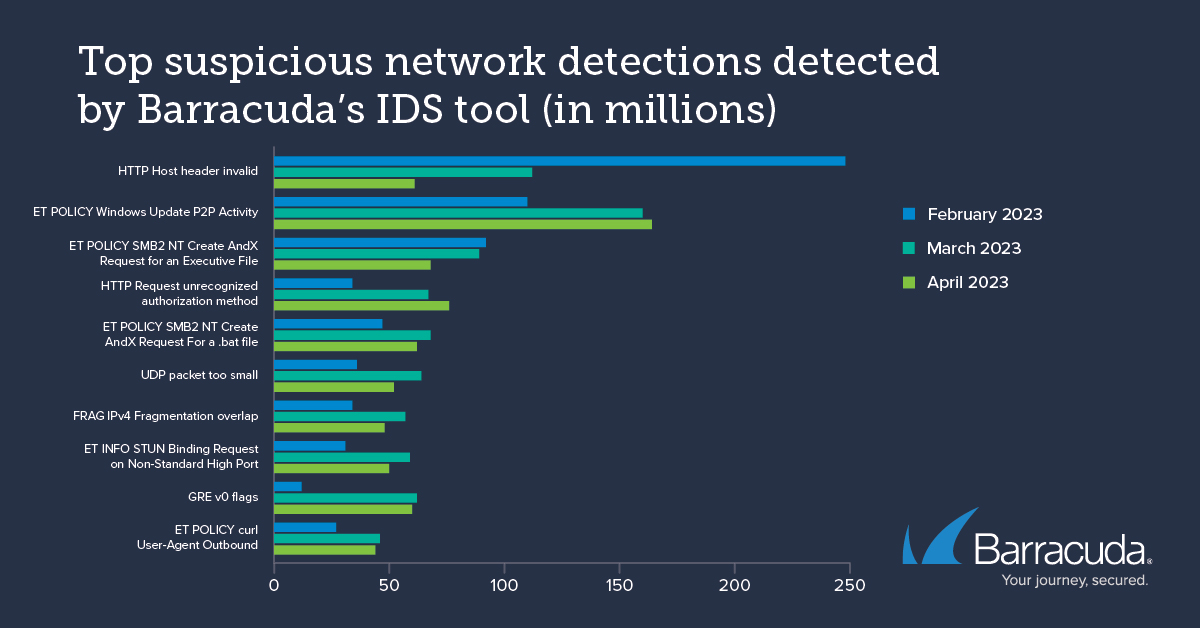

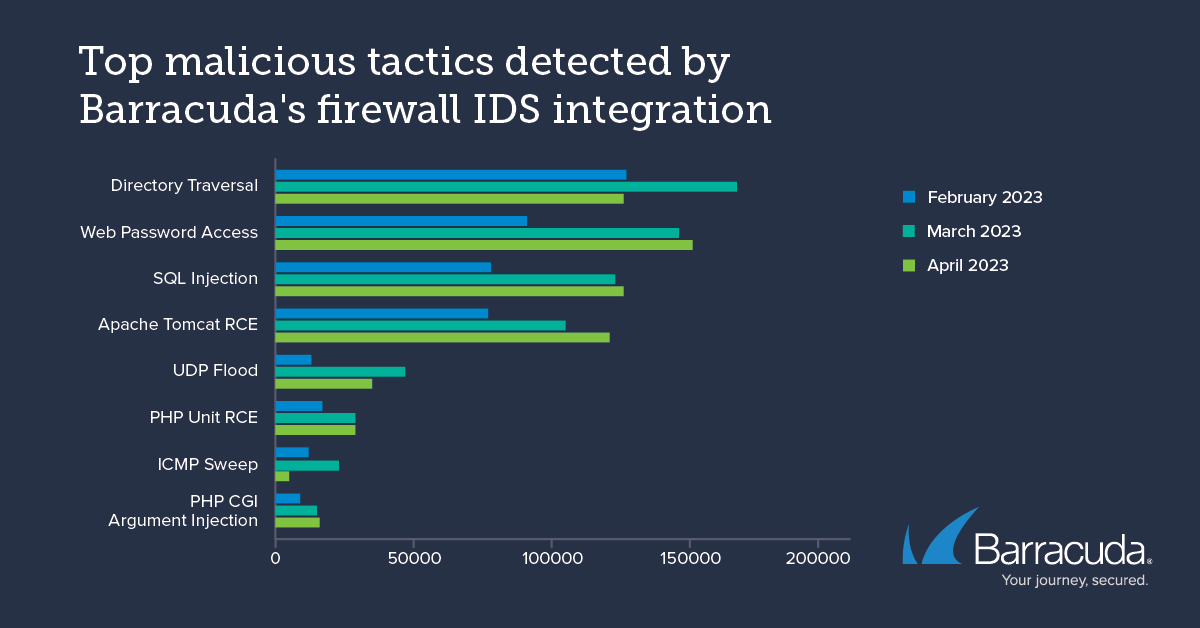

L’aspetto interessante della ricerca riguarda i dati: i tecnici hanno passato al setaccio i dati rilevati nel corso di tre mesi dagli Intrusion Detection System (IDS) utilizzati dal SOC di Barracuda, che è parte di Barracuda XDR. Nel periodo in esame i criminali informatici hanno dato prova di una buona memoria. Hanno cercato di ottenere il controllo remoto di sistemi vulnerabili utilizzando una tattica risalente al 2008, che consente di sfruttare un server web mal configurato per acquisire dati quali codici delle applicazioni o file sensibili del sistema operativo, a cui non dovrebbero avere accesso.

Hanno sfruttato una tecnica che risale al 2003 per ottenere il controllo remoto, che implica il tentativo di iniettare un codice malevolo, creato appositamente, all’interno di processi legittimi, per avere accesso a dati sensibili, modificare operazioni e inviare istruzioni al sistema operativo (SQL injection). Hanno tentato di sfruttare falle dei linguaggi di programmazione che gli sviluppatori utilizzano per creare applicazioni integrate in diffusi sistemi web-based o nel middleware che elabora dati, per esempio quando un utente aggiunge un articolo al proprio carrello durante lo shopping online.

Ancora, hanno cercato di impossessarsi di informazioni sensibili attaccando server vulnerabili per ottenere password o liste di utenti, oppure sfruttando dolosamente processi legittimi per scoprire quanti computer collegati a una rete abbiano una connessione IP attiva. Queste operazioni possono aiutare a pianificare e a preparare un attacco più esteso. Per non parlare del classico dei classici: la negazione di servizio impiegata per destabilizzare i difensori.

Come sottolinea Merium Khalid, senior SOC manager, offensive security di Barracuda XDR, i risultati di questo studio dimostrano che le tattiche di attacco non hanno bisogno di essere nuove e nemmeno sofisticate per avere successo, anzi, le falle informatiche non hanno una data di scadenza. Anzi, con il passare del tempo c’è il rischio che diventino più difficili da individuare e mitigare. La soluzione? Conoscere tutte le vulnerabilità di un ambiente IT, le TTP degli attaccanti e adottare di conseguenza una difesa stratificata che non lasci nulla al caso. Tanto semplice da dire quanto difficile da implementare, soprattutto in negli ambienti diffusi e frammentati come quelli attuali.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab