Bando alle regole fisse, oggi la cybersecurity richiede flessibilità

Una ricerca di Vectra AI mostra un caso pratico delle tecniche impiegate dagli attaccanti per aggirare le regole fisse e indica una strada più efficace per il contrasto agli attacchi cyber.

Nell’attuale panorama cyber in cui gli attacchi evolvono continuamente è indispensabile saper riconoscere i limiti di un approccio basato su regole fisse e adottare una strategia di difesa flessibile e basata sull’Intelligenza Artificiale. È l’insegnamento che si trae da una esperienza istruttiva del team di Vectra AI relativa a una lacuna nel rilevamento degli exploit che sfruttano una vulnerabilità Barracuda Email Security Gateway.

Il retroscena è il seguente: il 23 maggio 2023 Barracuda annuncia la vulnerabilità CVE-2023-2868 relativa alla sua appliance Email Security Gateway. In seguito il team Emerging Threats di Proofpoint pubblica una regola di rilevamento Suricata (SID 2046280) per rilevare i tentativi di sfruttamento della suddetta vulnerabilità. In linea teorica il cerchio dovrebbe essere chiuso: i clienti Proofpoint che hanno applicato la regola dovrebbero essere protetti perché le soluzioni Proofpoint di email protection dovrebbero bloccare i tentativi di sfruttamento della falla dell’appliance Barracuda.

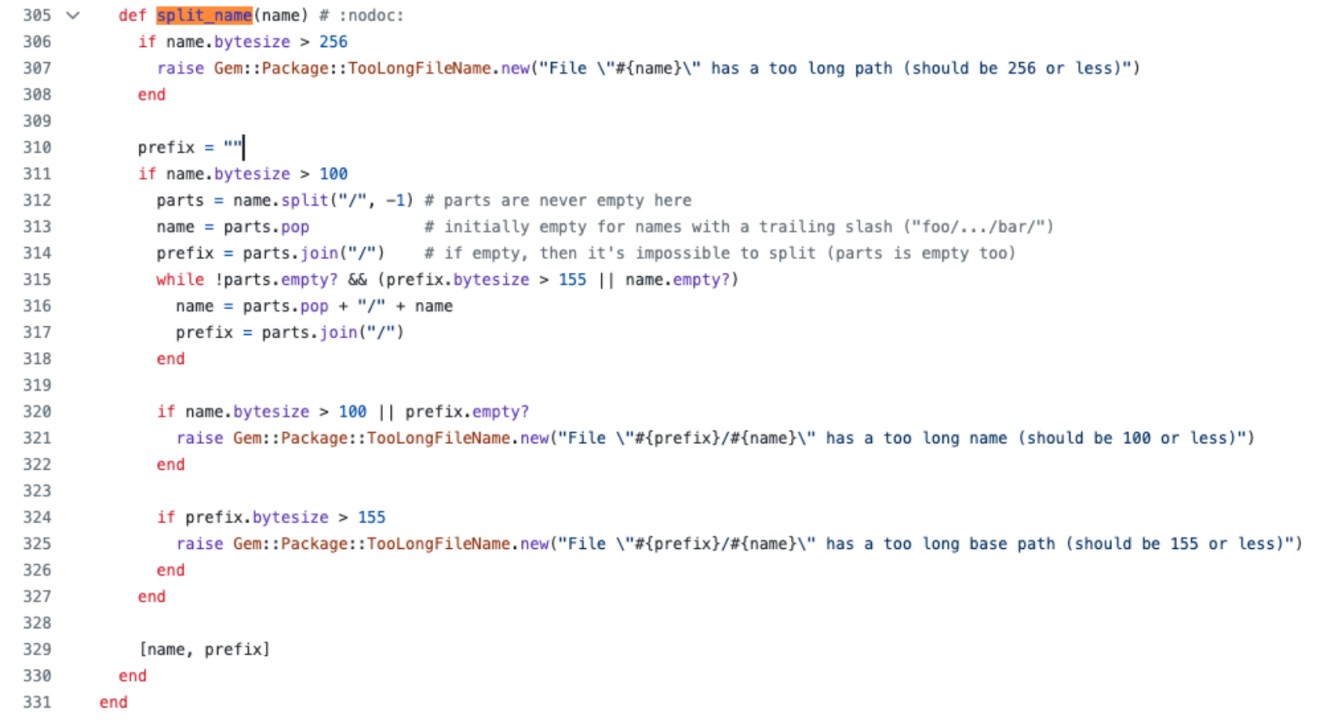

Però qualcosa non torna: un cliente di Vectra AI solleva il dubbio che la regola non funzioni come previsto. Gli esperti di Vectra conducono i test del caso e appurano che la regola fallisce nell’allertare a riguardo di uno specifico exploit proof-of-concept, nonostante il paylod dell’exploit venisse correttamente consegnato. A questo punto gli analisti analizzano la regola e il relativo exploit e in effetti riscontrano un gap nel rilevamento, causato da un ordine non-deterministico del contenuto del payload dell’exploit.

Questa volta il cerchio si chiude: gli esperti di Vectra AI riscrivono la regola chiudendo il gap di rilevamento e comunicano i risultati della ricerca a Proofpoint, che diffondere una nuova regola di rilevamento. Come evidenziato nel blog ufficiale di Vectra con tutti i dettagli tecnici della ricerca, affidarsi esclusivamente a regole e standard fissi ha i suoi limiti in uno scenario in cui gli attaccanti sfruttano qualsiasi vulnerabilità, compresi i set di regole rigide. Nel caso specifico, i criminali informatici hanno manipolato con successo la struttura di un archivio TAR per fare in modo che il loro payload eludesse il rilevamento iniziale della regola di Proofpoint scritta per chiudere la falla CVE-2023-2868.

Alessio Mercuri, Security Engineer di Vectra AI

Alessio Mercuri, Security Engineer di Vectra AI

Questo modo di procedere costituisce una lezione importante: è necessario adottare una strategia di sicurezza più adattabile e dinamica, adottando un paradigma di sicurezza più olistico e proattivo. Alessio Mercuri, Security Engineer di Vectra AI, aggiunge che “riconoscere i limiti delle firme, delle regole fisse è un passo importante verso una strategia di rilevamento e difesa più evoluta, in un panorama cyber dove gli attacchi evolvono continuamente. Per oltre un decennio Vectra AI ha ricercato, sviluppato, sperimentato e brevettato la propria capacità di rilevamento (Attack Signal Intelligence), incentrata sul monitoraggio automatico e continuativo delle metodologie di attacco, utilizzando una serie di modelli basati su Intelligenza Artificiale programmati per comprendere le TTP degli attaccanti e pensare come loro”.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab