Bitdefender: con COVID-19 nuovi scenari che lasceranno il segno

Coronavirus ha cambiato gli aspetti operativi e quelli psicologici di tutti gli utenti. La digitalizzazione dei servizi fisici ha allargato la superficie d'attacco. Ma grazie all'IT e alla sicurezza riusciamo a gestire la crisi.

Nelle ultime settimane ci sono tantissime notizie legate alla situazione dei dipendenti in smart working. Sono emersi molti problemi di sicurezza dei dispositivi BYOD, di protezione degli endpoint e delle reti. Denis Cassinerio, Regional Director Sud Europa di Bitdefender, ci espone la sua visione della situazione, i punti di maggiore criticità e come affrontarli.

Il tema vero è che ci troviamo in una situazione che cambia gli scenari. Non è vero che non c'è differenza rispetto al passato. Innanzi tutto, siamo in una condizione di confinamento, in cui non ci siamo mai trovati in precedenza. La società digitale moderna è nata sulla digitalizzazione dei processi e delle informazioni, in un modello in cui i processi di messa in sicurezza delle informazioni e dei dati non sono andati di pari passo con la trasformazione digitale.

Denis Cassinerio, Regional Director Sud Europa di BitdefenderIn un ambito di confinamento ci sono degli aspetti operativi da tenere in considerazione. All'interno di un meccanismo che vede tutti lavorare da remoto cambia il modo di mantenere la triade dei principi della sicurezza (confidenzialità, integrità e disponibilità delle informazioni). A partire dalla stessa richiesta di supporto da remoto. Se si ha accesso alla rete e alle informazioni da un solo dispositivo, e quel dispositivo dovesse smettere di funzionare, come si fa a chiedere assistenza oggi? Devono necessariamente esserci percorsi diversi anche solo per supportare l'utente che è confinato.

Denis Cassinerio, Regional Director Sud Europa di BitdefenderIn un ambito di confinamento ci sono degli aspetti operativi da tenere in considerazione. All'interno di un meccanismo che vede tutti lavorare da remoto cambia il modo di mantenere la triade dei principi della sicurezza (confidenzialità, integrità e disponibilità delle informazioni). A partire dalla stessa richiesta di supporto da remoto. Se si ha accesso alla rete e alle informazioni da un solo dispositivo, e quel dispositivo dovesse smettere di funzionare, come si fa a chiedere assistenza oggi? Devono necessariamente esserci percorsi diversi anche solo per supportare l'utente che è confinato.

Tutto questo significa che siamo di fronte a uno scenario in cui i comportamenti degli utenti sono drammaticamente diversi rispetto al passato. Dalla ricerca delle informazioni all'accesso a Internet, ci si espone maggiormente agli attacchi informatici condotti in maniera non visibile. Per esempio, una comunicazione che riguarda una spedizione di mascherine, che nella realtà reindirizza su siti fake dai quali si può scatenare un cyber attacco.

Di tutto questo bisogna tenere conto per capire come supportare l'utente a casa, per ridefinire le policy di sicurezza in merito alle informazioni, e per cambiare gli strumenti di difesa, che devono tenere in considerazione gli attacchi di nuova generazione. Bisogna correggere atteggiamenti che, finché confinati all'interno di un comportamento aziendale si potevano in qualche maniera mitigare.

Da casa è più difficile, bisogna focalizzarsi su tecnologie e controlli compensativi che permettano di capire se un determinato comportamento stia diventando più o meno rischioso. Nel momento in cui gli utenti lavorano da remoto, chi si occupa di sicurezza dev'essere ancora più cosciente della gestione del rischio.

I nativi digitali si sono adeguati immediatamente, ma tutto questo ha aumentato la superficie di attacco. I bambini sono oggi un elemento molto critico dal punto di vista dell'educazione cibernetica e di come utilizzare in maniera corretta le informazioni in un contesto di lavoro e relazioni da remoto.

Inoltre c'è l'accesso a nuovi servizi, un maggiore uso dell'ecommerce (quindi una maggiore esposizione al rischio online), meccanismi di home delivery che vengono governati da applicazioni nuove, un utilizzo maggiore dei processi di home banking. C'è più telemedicina. Tutto questo spinge i criminali a cambiare la modalità di interazione sulla base dei comportamenti degli utenti.

In pratica stiamo andando a digitalizzare quelli che prima erano servizi fisici. Un cambiamento profondo. La demografia dell'attacco fa molto. La possibilità di avere più utenti giovani, impreparati e più avvezzi a dare fiducia agli strumenti online per un attaccante è la manna dal cielo.

In pratica stiamo andando a digitalizzare quelli che prima erano servizi fisici. Un cambiamento profondo. La demografia dell'attacco fa molto. La possibilità di avere più utenti giovani, impreparati e più avvezzi a dare fiducia agli strumenti online per un attaccante è la manna dal cielo.

Emergono meccanismi di scamming in cui il cyber criminale si sostituisce all'utente legittimo nell'ambito delle operazioni bancarie, o intercetta le spedizioni dei corrieri e le dirotta. La messa in sicurezza di questi processi, la stessa integrità di queste informazioni rappresenta un nodo critico per la continuità di questi nuovi modelli di business che si concretizzano.

Aumenta il rischio anche per l'uso di strumenti personali di qualsiasi natura, usati per accedere alle informazioni oltre che ai dati aziendali. Per questo le aziende devono rafforzare le policy di sicurezza per fronteggiare i nuovi rischi.

Quello che oggi stiamo facendo è rilevare gli indicatori di compromissione o gli eventuali indicatori di attacco all'interno di una costante visione dello stato di rischio. Questo sia con le aziende che con i privati. Significa usare controlli compensativi a livello di endpoint, di datacenter e di rete, con processi di detection molto solidi.

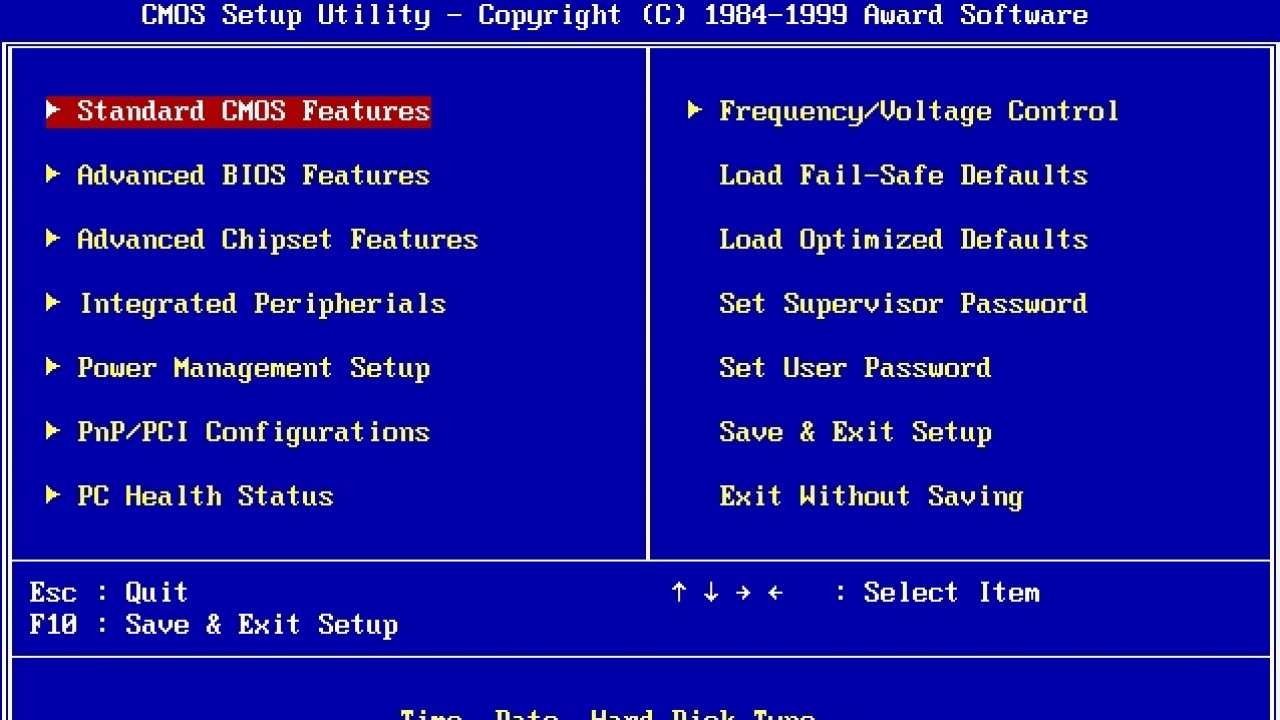

L'obiettivo, oltre a fermare il problema, è capire da dove si genera. Significa associare gli indicatori alle vulnerabilità dovute alle configurazioni non corrette dei sistemi (patch e aggiornamenti mancanti). Correlare queste informazioni con le vulnerabilità applicative e generare un algoritmo che permetta di dare priorità all'intervento.

L'obiettivo, oltre a fermare il problema, è capire da dove si genera. Significa associare gli indicatori alle vulnerabilità dovute alle configurazioni non corrette dei sistemi (patch e aggiornamenti mancanti). Correlare queste informazioni con le vulnerabilità applicative e generare un algoritmo che permetta di dare priorità all'intervento.

Considerata la carenza di risorse fisiche, di skill e l'impossibilità di intervenire fisicamente, bisogna costantemente avere sotto controllo la situazione a intervenire in anticipo. È solo con questo approccio che si riesce ad avere un costante controllo del livello di rischio.

Livello di rischio che è direttamente legato al comportamento dell'utente finale, che è la prima vulnerabilità. Si corregge con la formazione, mirata a indurre comportamenti corretti.

Inoltre, bisognerebbe passare velocemente da una logica di sola protezione ad una che coniughi la protezione con la detection e il rilevamento dei fenomeni di rete. Non a caso, il mercato è ricco di offerte di Security Operation Center. La sicurezza è un processo che va controllato. Le aziende dovrebbero utilizzare l'IT per il proprio business e avere expertise per mettere in sicurezza i loro ambienti e le loro applicazioni.

Molto spesso questo non è possibile perché il SOC non è sufficientemente flessibile o il costo complessivo può non essere adeguato. Ci sono dei percorsi alternativi che si possono adottare. Noi abbiamo lavorato tantissimo nella semplificazione dei nostri strumenti e oggi questa logica di rivelamento e risposta può essere adottata dalle aziende senza che si appoggino necessariamente a un Security Operation Center.

Molto spesso questo non è possibile perché il SOC non è sufficientemente flessibile o il costo complessivo può non essere adeguato. Ci sono dei percorsi alternativi che si possono adottare. Noi abbiamo lavorato tantissimo nella semplificazione dei nostri strumenti e oggi questa logica di rivelamento e risposta può essere adottata dalle aziende senza che si appoggino necessariamente a un Security Operation Center.

Ultimo elemento è pensare quanto l'endpoint sia critico e come gestirlo con servizi di natura MDR (Manage Detection and Response). Questo lascerebbe alle aziende l'agio di concentrarsi sulla nuova trasformazione digitale di prodotti, servizi e abitudini, in maniera sicura. L'IT e la sicurezza delle informazioni in questa situazione sono diventate il primo fattore abilitante. Oggi è grazie all'IT e alla sicurezza delle informazioni che stiamo gestendo la crisi e stiamo abilitando nuovi servizi.

Il tema vero è che ci troviamo in una situazione che cambia gli scenari. Non è vero che non c'è differenza rispetto al passato. Innanzi tutto, siamo in una condizione di confinamento, in cui non ci siamo mai trovati in precedenza. La società digitale moderna è nata sulla digitalizzazione dei processi e delle informazioni, in un modello in cui i processi di messa in sicurezza delle informazioni e dei dati non sono andati di pari passo con la trasformazione digitale.

Denis Cassinerio, Regional Director Sud Europa di BitdefenderIn un ambito di confinamento ci sono degli aspetti operativi da tenere in considerazione. All'interno di un meccanismo che vede tutti lavorare da remoto cambia il modo di mantenere la triade dei principi della sicurezza (confidenzialità, integrità e disponibilità delle informazioni). A partire dalla stessa richiesta di supporto da remoto. Se si ha accesso alla rete e alle informazioni da un solo dispositivo, e quel dispositivo dovesse smettere di funzionare, come si fa a chiedere assistenza oggi? Devono necessariamente esserci percorsi diversi anche solo per supportare l'utente che è confinato.

Denis Cassinerio, Regional Director Sud Europa di BitdefenderIn un ambito di confinamento ci sono degli aspetti operativi da tenere in considerazione. All'interno di un meccanismo che vede tutti lavorare da remoto cambia il modo di mantenere la triade dei principi della sicurezza (confidenzialità, integrità e disponibilità delle informazioni). A partire dalla stessa richiesta di supporto da remoto. Se si ha accesso alla rete e alle informazioni da un solo dispositivo, e quel dispositivo dovesse smettere di funzionare, come si fa a chiedere assistenza oggi? Devono necessariamente esserci percorsi diversi anche solo per supportare l'utente che è confinato.L'aspetto psicologico

Il secondo aspetto è quello psicologico. La psicologia di chi sta confinato a casa cambia, emerge un riassetto dei bisogni nel momento in cui le persone sono proiettate in un mondo di incertezze. Relative al coronavirus, alla continuità, al futuro, al mantenimento del posto di lavoro, a chi può dare supporto. Cambiano i comportamenti perché sopraggiungono anche fenomeni relativi alla solitudine. Si modificano le esigenze informative: si cercano notizie in rete in maniera più convulsa, meno logica e meno attenta. Cambia il principio di sicurezza fisico e quello più subdolo, dal punto di vista informatico.Tutto questo significa che siamo di fronte a uno scenario in cui i comportamenti degli utenti sono drammaticamente diversi rispetto al passato. Dalla ricerca delle informazioni all'accesso a Internet, ci si espone maggiormente agli attacchi informatici condotti in maniera non visibile. Per esempio, una comunicazione che riguarda una spedizione di mascherine, che nella realtà reindirizza su siti fake dai quali si può scatenare un cyber attacco.

Di tutto questo bisogna tenere conto per capire come supportare l'utente a casa, per ridefinire le policy di sicurezza in merito alle informazioni, e per cambiare gli strumenti di difesa, che devono tenere in considerazione gli attacchi di nuova generazione. Bisogna correggere atteggiamenti che, finché confinati all'interno di un comportamento aziendale si potevano in qualche maniera mitigare.

Da casa è più difficile, bisogna focalizzarsi su tecnologie e controlli compensativi che permettano di capire se un determinato comportamento stia diventando più o meno rischioso. Nel momento in cui gli utenti lavorano da remoto, chi si occupa di sicurezza dev'essere ancora più cosciente della gestione del rischio.

Tutti gli aggiornamenti di cyber sicurezza sul coronavirus sono raccolti nello speciale Coronavirus e sicurezza: proteggersi dal contagio digitale

Prove generali per il futuro digitale

La crisi attuale sta cambiando le economie in senso fisico e ci sta costringendo ad adottare modelli di comportamento che saranno consolidati nel futuro. Fra questi lo smart working: alcune professioni che possono trarre beneficio dal lavoro da casa potranno fare leva su questa esperienza. Si stanno sviluppando nuove skill, basti pensare all'education: in pochissimo tempo abbiamo reagito con piattaforme nuove e modalità nuove di interazione.I nativi digitali si sono adeguati immediatamente, ma tutto questo ha aumentato la superficie di attacco. I bambini sono oggi un elemento molto critico dal punto di vista dell'educazione cibernetica e di come utilizzare in maniera corretta le informazioni in un contesto di lavoro e relazioni da remoto.

Inoltre c'è l'accesso a nuovi servizi, un maggiore uso dell'ecommerce (quindi una maggiore esposizione al rischio online), meccanismi di home delivery che vengono governati da applicazioni nuove, un utilizzo maggiore dei processi di home banking. C'è più telemedicina. Tutto questo spinge i criminali a cambiare la modalità di interazione sulla base dei comportamenti degli utenti.

In pratica stiamo andando a digitalizzare quelli che prima erano servizi fisici. Un cambiamento profondo. La demografia dell'attacco fa molto. La possibilità di avere più utenti giovani, impreparati e più avvezzi a dare fiducia agli strumenti online per un attaccante è la manna dal cielo.

In pratica stiamo andando a digitalizzare quelli che prima erano servizi fisici. Un cambiamento profondo. La demografia dell'attacco fa molto. La possibilità di avere più utenti giovani, impreparati e più avvezzi a dare fiducia agli strumenti online per un attaccante è la manna dal cielo.Emergono meccanismi di scamming in cui il cyber criminale si sostituisce all'utente legittimo nell'ambito delle operazioni bancarie, o intercetta le spedizioni dei corrieri e le dirotta. La messa in sicurezza di questi processi, la stessa integrità di queste informazioni rappresenta un nodo critico per la continuità di questi nuovi modelli di business che si concretizzano.

Gli attacchi in corso

Si stanno registrando attacchi a ospedali, e a istituti di ricerca che lavorano ai vaccini sul coronavirus. Vengono usate modalità di ransomware inedite, nuove che operano esfiltrazione di dati. Questo fa capire come i cyber criminali da una parte fanno leva sulla psicologia, dall'altra sui nuovi dispositivi. Si è registrata un'impennata delle app malevole di Android, un aumento del phishing di circa 5 volte, con logiche di spear phishing mirate a colpire utenti di determinati ambiti, per esempio quelli governativi, del retail e dei trasporti.Aumenta il rischio anche per l'uso di strumenti personali di qualsiasi natura, usati per accedere alle informazioni oltre che ai dati aziendali. Per questo le aziende devono rafforzare le policy di sicurezza per fronteggiare i nuovi rischi.

Cosa si può fare?

Il problema principale è la correlazione degli asset con le minacce e le vulnerabilità. Restringere il campo d'azione con VPN piuttosto che limitare l'uso di supporti esterni va bene, ma in una situazione come questa restringere troppo le policy può creare problemi di operatività. Occorre il giusto compromesso per gestire il rischio garantendo l'operatività. I due aspetti principali sono minacce e vulnerabilità. Noi stessi ci siamo messi in un'ottica non solo di garantire una protezione molto forte grazie allo sviluppo di diversi livelli di sicurezza nelle nostre soluzioni, che comprendono anche il machine learning.Quello che oggi stiamo facendo è rilevare gli indicatori di compromissione o gli eventuali indicatori di attacco all'interno di una costante visione dello stato di rischio. Questo sia con le aziende che con i privati. Significa usare controlli compensativi a livello di endpoint, di datacenter e di rete, con processi di detection molto solidi.

L'obiettivo, oltre a fermare il problema, è capire da dove si genera. Significa associare gli indicatori alle vulnerabilità dovute alle configurazioni non corrette dei sistemi (patch e aggiornamenti mancanti). Correlare queste informazioni con le vulnerabilità applicative e generare un algoritmo che permetta di dare priorità all'intervento.

L'obiettivo, oltre a fermare il problema, è capire da dove si genera. Significa associare gli indicatori alle vulnerabilità dovute alle configurazioni non corrette dei sistemi (patch e aggiornamenti mancanti). Correlare queste informazioni con le vulnerabilità applicative e generare un algoritmo che permetta di dare priorità all'intervento.Considerata la carenza di risorse fisiche, di skill e l'impossibilità di intervenire fisicamente, bisogna costantemente avere sotto controllo la situazione a intervenire in anticipo. È solo con questo approccio che si riesce ad avere un costante controllo del livello di rischio.

Livello di rischio che è direttamente legato al comportamento dell'utente finale, che è la prima vulnerabilità. Si corregge con la formazione, mirata a indurre comportamenti corretti.

Investimenti in sicurezza: quali nell'immediato

C'è un ambito in cui si dovrebbe vedere un'accelerazione, soprattutto se lo smart working continuerà ad essere una modalità che soddisfa le esigenze di welfare. Alcuni processi, come ad esempio l'adozione del VDI (Virtual Desktop Infrastructure) dovrebbero trovare un'accelerazione perché riducono drasticamente la superficie di attacco, limitano l'interazione dell'utente con applicazioni, processi e sistemi non aggiornati o che possono rappresentare minacce.Inoltre, bisognerebbe passare velocemente da una logica di sola protezione ad una che coniughi la protezione con la detection e il rilevamento dei fenomeni di rete. Non a caso, il mercato è ricco di offerte di Security Operation Center. La sicurezza è un processo che va controllato. Le aziende dovrebbero utilizzare l'IT per il proprio business e avere expertise per mettere in sicurezza i loro ambienti e le loro applicazioni.

Molto spesso questo non è possibile perché il SOC non è sufficientemente flessibile o il costo complessivo può non essere adeguato. Ci sono dei percorsi alternativi che si possono adottare. Noi abbiamo lavorato tantissimo nella semplificazione dei nostri strumenti e oggi questa logica di rivelamento e risposta può essere adottata dalle aziende senza che si appoggino necessariamente a un Security Operation Center.

Molto spesso questo non è possibile perché il SOC non è sufficientemente flessibile o il costo complessivo può non essere adeguato. Ci sono dei percorsi alternativi che si possono adottare. Noi abbiamo lavorato tantissimo nella semplificazione dei nostri strumenti e oggi questa logica di rivelamento e risposta può essere adottata dalle aziende senza che si appoggino necessariamente a un Security Operation Center.Ultimo elemento è pensare quanto l'endpoint sia critico e come gestirlo con servizi di natura MDR (Manage Detection and Response). Questo lascerebbe alle aziende l'agio di concentrarsi sulla nuova trasformazione digitale di prodotti, servizi e abitudini, in maniera sicura. L'IT e la sicurezza delle informazioni in questa situazione sono diventate il primo fattore abilitante. Oggi è grazie all'IT e alla sicurezza delle informazioni che stiamo gestendo la crisi e stiamo abilitando nuovi servizi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab