Gestione degli endpoint al tempo del COVID-19

Automatizzare i servizi di gestione di tutti gli endpoint consente di ottenere maggiore efficienza nelle proprie attività ed eliminare rischi e sprechi.

L'urgenza del momento sta spingendo tutte le aziende a focalizzare l'attenzione su VPN, servizi SaaS e qualsiasi tecnologia che permetta di far lavorare i dipendenti da casa. Si rischia di abbassare la guardia su un elemento essenziale della cyber sicurezza, ossia la protezione degli endpoint.

Già prima del coronavirus la situazione non era eccellente. Indagini di mercato rilevavano che meno del 50% delle aziende corregge i sistemi vulnerabili abbastanza rapidamente da proteggersi da minacce critiche e vulnerabilità zero-day. Per questo motivo, l'81% ha subito almeno una violazione dei dati negli ultimi due anni.

Questi ultimi sono stati causati, nell'ordine, da attacchi di phishing (36%), patch mancanti dei sistemi operativi (30%), patch mancanti delle applicazioni (28%) e configurazioni errate del sistema operativo (27%). Al riguardo è doveroso ricordare che quando vengono scoperte vulnerabilità critiche, i criminali informatici ne fanno uso entro sette giorni. Gli esperti di sicurezza raccomandano quindi correggere tutti i sistemi vulnerabili entro 72 ore. La sfida più ardua è quella degli attacchi zero-day. In questi casi le patch dovrebbero prendere corso entro 24 ore.

Questi ultimi sono stati causati, nell'ordine, da attacchi di phishing (36%), patch mancanti dei sistemi operativi (30%), patch mancanti delle applicazioni (28%) e configurazioni errate del sistema operativo (27%). Al riguardo è doveroso ricordare che quando vengono scoperte vulnerabilità critiche, i criminali informatici ne fanno uso entro sette giorni. Gli esperti di sicurezza raccomandano quindi correggere tutti i sistemi vulnerabili entro 72 ore. La sfida più ardua è quella degli attacchi zero-day. In questi casi le patch dovrebbero prendere corso entro 24 ore.

Queste le linee guida. Nella realtà risulta che meno del 50% delle imprese soddisfa lo standard di 72 ore. Solo il 20% fa fronte alle minacce zero day entro 24 ore. Il 15 percento dei sistemi rimane senza patch dopo 30 giorni.

Perché occuparsi adesso di questo tema, quando ci sono altre priorità?

Perché, come ribadito più volte in queste settimane, l'emergenza sanitaria è un'occasione che i cyber criminali stanno sfruttando per i loro loschi affari. E perché la necessità di adeguare l'infrastruttura allo smart working diffuso richiede di mettere mano anche agli endpoint.

La questione non è tanto tecnologica, quanto strategica: la gestione, se diventa centralizzata e attuata in maniera proattiva, può rappresentare uno dei tasselli essenziali per sistemi IT efficienti al servizio del business.

Jacopo Bruni, Marketing Manager di PraimInoltre, sottolinea Bruni, "i progetti collegati allo smart working integrano sempre più l’AI e stanno favorendo lo sviluppo delle ‘imprese intelligenti’. Stanno contribuendo a creare un modello collaborativo uomo-macchina, dove l’azienda deve poter garantire l’accesso sicuro alle informazioni da parte di utenti interni ed esterni".

Jacopo Bruni, Marketing Manager di PraimInoltre, sottolinea Bruni, "i progetti collegati allo smart working integrano sempre più l’AI e stanno favorendo lo sviluppo delle ‘imprese intelligenti’. Stanno contribuendo a creare un modello collaborativo uomo-macchina, dove l’azienda deve poter garantire l’accesso sicuro alle informazioni da parte di utenti interni ed esterni".

Anche il mezzo è cambiato, perché si è passati dalla postazione classica di lavoro a una pletora di dispositivi sia aziendali che personali. In sostanza, con l’adozione dello smart working, si fa ancora più viva la questione della gestione e della disponibilità dei dati aziendali. Questo nuovo paradigma implica una totale riorganizzazione delle risorse IT aziendali e non. Sarà compito del responsabile dei sistemi informativi “normalizzare” il più possibile gli strumenti da implementare, risolvendo il problema della complessità e suggerendo l’adozione dell’endpoint adeguato a ciascuna esigenza.

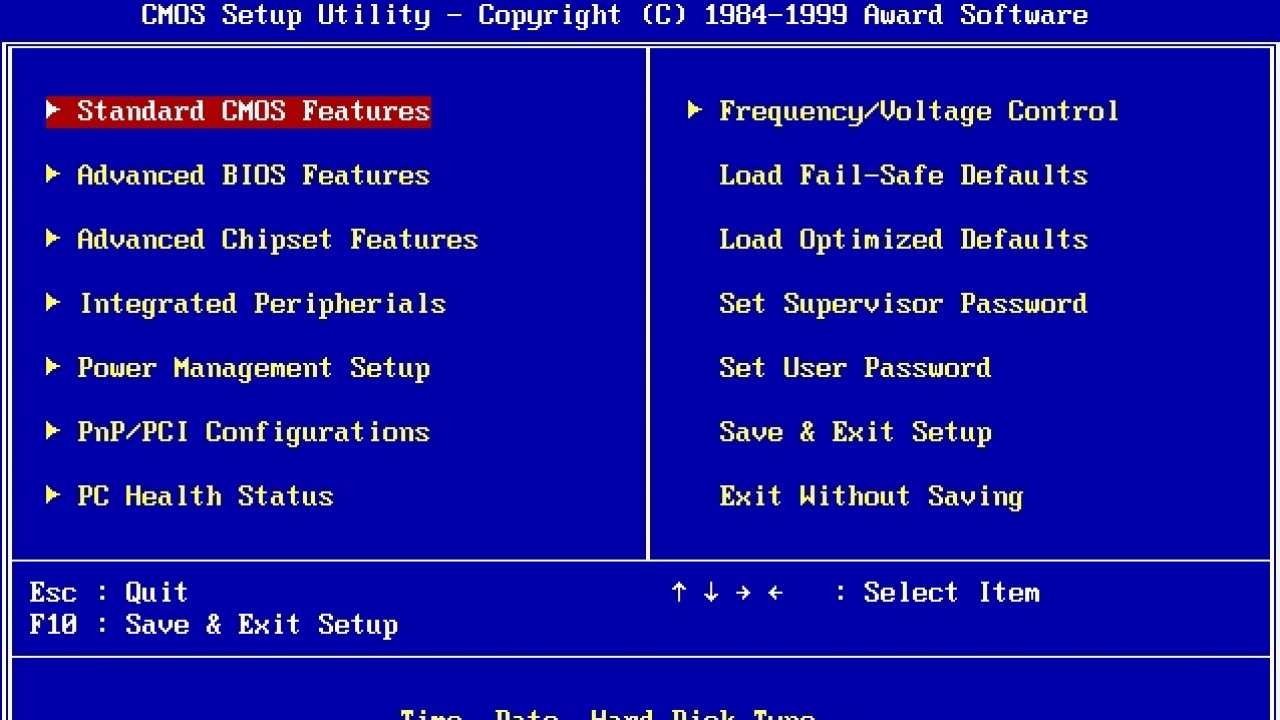

Praim implementa questa visione nella console ThinMan Praim. È uno strumento di gestione che organizza e traccia tutti i dispositivi, centralizzando le informazioni e permettendo di eseguire operazioni di gestione e manutenzione su tutti i prodotti. La console abilita la gestione in maniera centralizzata di Thin Client e PC, in versione locale, remota e da web.

Nello specifico, le operazioni di gestione e manutenzione sono eseguite in modo programmato, automatizzando le fasi di installazione e, grazie al sistema di profilazione, le operazioni di amministrazione sono possibili anche per i gruppi più eterogenei di dispositivi ed utenti. È possibile creare e configurare postazioni di lavoro per qualsiasi utente o reparto, in base alle proprie esigenze e al tipo di endpoint.

Nello specifico, le operazioni di gestione e manutenzione sono eseguite in modo programmato, automatizzando le fasi di installazione e, grazie al sistema di profilazione, le operazioni di amministrazione sono possibili anche per i gruppi più eterogenei di dispositivi ed utenti. È possibile creare e configurare postazioni di lavoro per qualsiasi utente o reparto, in base alle proprie esigenze e al tipo di endpoint.

L’interfaccia grafica è semplice e i menu contestuali permettono di effettuare anche operazioni ordinarie quali accensione, spegnimento, aggiornamento, configurazione (RAM, dischi, connessioni, versioni del firmware e dispositivi connessi) e assistenza remota di tutti gli endpoint aziendali, dalla stessa postazione. ThinMan permette anche funzioni di clonazione e ripristino, distribuzione del software, repository di modelli e repository di pacchetti, inventario dei file e assegnazione automatica dei dispositivi.

Già prima del coronavirus la situazione non era eccellente. Indagini di mercato rilevavano che meno del 50% delle aziende corregge i sistemi vulnerabili abbastanza rapidamente da proteggersi da minacce critiche e vulnerabilità zero-day. Per questo motivo, l'81% ha subito almeno una violazione dei dati negli ultimi due anni.

Questi ultimi sono stati causati, nell'ordine, da attacchi di phishing (36%), patch mancanti dei sistemi operativi (30%), patch mancanti delle applicazioni (28%) e configurazioni errate del sistema operativo (27%). Al riguardo è doveroso ricordare che quando vengono scoperte vulnerabilità critiche, i criminali informatici ne fanno uso entro sette giorni. Gli esperti di sicurezza raccomandano quindi correggere tutti i sistemi vulnerabili entro 72 ore. La sfida più ardua è quella degli attacchi zero-day. In questi casi le patch dovrebbero prendere corso entro 24 ore.

Questi ultimi sono stati causati, nell'ordine, da attacchi di phishing (36%), patch mancanti dei sistemi operativi (30%), patch mancanti delle applicazioni (28%) e configurazioni errate del sistema operativo (27%). Al riguardo è doveroso ricordare che quando vengono scoperte vulnerabilità critiche, i criminali informatici ne fanno uso entro sette giorni. Gli esperti di sicurezza raccomandano quindi correggere tutti i sistemi vulnerabili entro 72 ore. La sfida più ardua è quella degli attacchi zero-day. In questi casi le patch dovrebbero prendere corso entro 24 ore.Queste le linee guida. Nella realtà risulta che meno del 50% delle imprese soddisfa lo standard di 72 ore. Solo il 20% fa fronte alle minacce zero day entro 24 ore. Il 15 percento dei sistemi rimane senza patch dopo 30 giorni.

Perché occuparsi adesso di questo tema, quando ci sono altre priorità?

Perché, come ribadito più volte in queste settimane, l'emergenza sanitaria è un'occasione che i cyber criminali stanno sfruttando per i loro loschi affari. E perché la necessità di adeguare l'infrastruttura allo smart working diffuso richiede di mettere mano anche agli endpoint.Tutti gli aggiornamenti di cyber sicurezza sul coronavirus sono raccolti nello speciale Coronavirus e sicurezza: proteggersi dal contagio digitaleA sottolineare questo aspetto è Jacopo Bruni, Marketing Manager di Praim. Bruni sottolinea come il cosiddetto ‘lavoro agile’ nasconda insidie sul versante della sicurezza e della privacy. Per questo è indispensabile ripensare alla corretta amministrazione degli strumenti IT aziendali. L’obiettivo è automatizzare i servizi di gestione di tutti gli endpoint per ottenere maggiore efficienza nelle proprie attività ed eliminare rischi e sprechi.

La questione non è tanto tecnologica, quanto strategica: la gestione, se diventa centralizzata e attuata in maniera proattiva, può rappresentare uno dei tasselli essenziali per sistemi IT efficienti al servizio del business.

Jacopo Bruni, Marketing Manager di PraimInoltre, sottolinea Bruni, "i progetti collegati allo smart working integrano sempre più l’AI e stanno favorendo lo sviluppo delle ‘imprese intelligenti’. Stanno contribuendo a creare un modello collaborativo uomo-macchina, dove l’azienda deve poter garantire l’accesso sicuro alle informazioni da parte di utenti interni ed esterni".

Jacopo Bruni, Marketing Manager di PraimInoltre, sottolinea Bruni, "i progetti collegati allo smart working integrano sempre più l’AI e stanno favorendo lo sviluppo delle ‘imprese intelligenti’. Stanno contribuendo a creare un modello collaborativo uomo-macchina, dove l’azienda deve poter garantire l’accesso sicuro alle informazioni da parte di utenti interni ed esterni".Anche il mezzo è cambiato, perché si è passati dalla postazione classica di lavoro a una pletora di dispositivi sia aziendali che personali. In sostanza, con l’adozione dello smart working, si fa ancora più viva la questione della gestione e della disponibilità dei dati aziendali. Questo nuovo paradigma implica una totale riorganizzazione delle risorse IT aziendali e non. Sarà compito del responsabile dei sistemi informativi “normalizzare” il più possibile gli strumenti da implementare, risolvendo il problema della complessità e suggerendo l’adozione dell’endpoint adeguato a ciascuna esigenza.

Praim implementa questa visione nella console ThinMan Praim. È uno strumento di gestione che organizza e traccia tutti i dispositivi, centralizzando le informazioni e permettendo di eseguire operazioni di gestione e manutenzione su tutti i prodotti. La console abilita la gestione in maniera centralizzata di Thin Client e PC, in versione locale, remota e da web.

Nello specifico, le operazioni di gestione e manutenzione sono eseguite in modo programmato, automatizzando le fasi di installazione e, grazie al sistema di profilazione, le operazioni di amministrazione sono possibili anche per i gruppi più eterogenei di dispositivi ed utenti. È possibile creare e configurare postazioni di lavoro per qualsiasi utente o reparto, in base alle proprie esigenze e al tipo di endpoint.

Nello specifico, le operazioni di gestione e manutenzione sono eseguite in modo programmato, automatizzando le fasi di installazione e, grazie al sistema di profilazione, le operazioni di amministrazione sono possibili anche per i gruppi più eterogenei di dispositivi ed utenti. È possibile creare e configurare postazioni di lavoro per qualsiasi utente o reparto, in base alle proprie esigenze e al tipo di endpoint.L’interfaccia grafica è semplice e i menu contestuali permettono di effettuare anche operazioni ordinarie quali accensione, spegnimento, aggiornamento, configurazione (RAM, dischi, connessioni, versioni del firmware e dispositivi connessi) e assistenza remota di tutti gli endpoint aziendali, dalla stessa postazione. ThinMan permette anche funzioni di clonazione e ripristino, distribuzione del software, repository di modelli e repository di pacchetti, inventario dei file e assegnazione automatica dei dispositivi.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab