Malware evasivo in aumento

Sale la percentuale degli attacchi living-off-the-land. La mercificazione degli attacchi informatici si affida al modello victim-as-a-service.

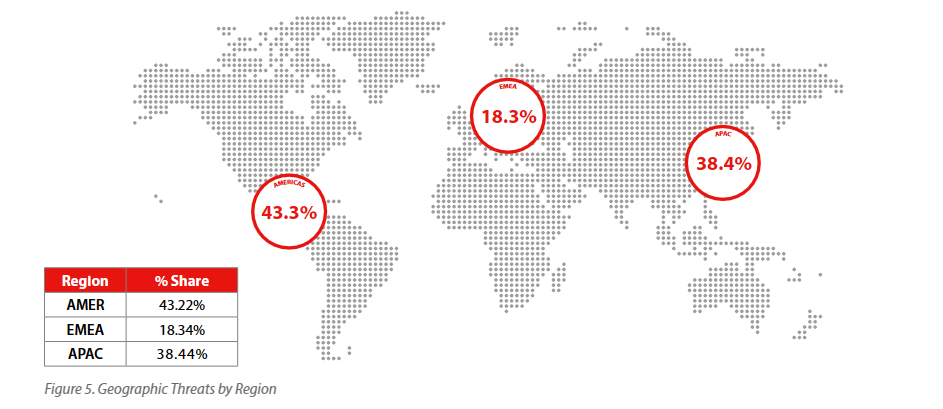

Nell’ultimo trimestre del 2023 si è verificato un sensibile calo del ransomware, forse grazie alle azioni sempre più incisive delle forze dell’ordine. In compenso sono aumentati in maniera preoccupante il malware evasivo e gli attacchi ai danni dei server di posta elettronica. Sono alcuni dei dati inclusi nell’Internet Security Report formulato dai ricercatori di WatchGuard Threat Lab.

Andando ad analizzare più nel dettaglio le informazioni, partiamo dall’aspetto più preoccupante, che riguarda appunto il malware. Nel periodo in esame i ricercatori hanno denotato un aumento significativo dei diversi tipi di malware, inclusi quelli di base, quelli evasivi e quelli crittografati. L’impennata (+80%) riguarda anche la detection dei malware programmati per prendere di mira le appliance WatchGuard Firebox. Questo evidenzia un considerevole flusso di minacce contro quello che un tempo identificava il perimetro della rete.

Di pari passo sono incrementate anche le istanze di malware TLS e zero-day. Circa il 55% del malware è stato trasmesso attraverso connessioni crittografate, registrando un aumento del 7% rispetto al trimestre precedente. In particolare, i rilevamenti di malware zero-day sono cresciuti fino al 60% del totale, mentre quelli associati a connessioni TLS sono scesi al 61%, dimostrando l'inesorabilità e la complessità delle minacce in circolazione. Da notare che l’allarme sul malware crittografato circola da tempo: nel report sul 2023 Zscaler aveva sottolineato che l'86% degli attacchi informatici avviene attraverso canali crittografati.

Tra le varianti di malware più diffuse, due delle cinque principali hanno mostrato un collegamento alla rete DarkGate: si tratta di JS.Agent.USF e Trojan.GenericKD.67408266, entrambi noti per reindirizzare gli utenti a collegamenti dannosi e per tentare di caricare il malware DarkGate sui dispositivi delle vittime.

Ritroviamo poi un significativo aumento delle tecniche living-off-the-land di cui WatchGuard aveva già tenuto traccia nel report relativo alla prima metà del 2023. Si tratta di attacchi che permettono l’abuso di credenziali e strumenti di rete e nel quarto trimestre hanno registrato un aumento del 77% rispetto al trimestre precedente. PowerShell è emerso come il principale vettore di attacco utilizzato dagli hacker sugli endpoint, mentre gli exploit basati su browser sono cresciuti del 56%.

Quattro dei cinque attacchi di rete più diffusi hanno preso di mira i server Exchange, principalmente attraverso exploit come ProxyLogon, ProxyShell e ProxyNotShell. La necessità di ridurre la dipendenza da server di posta elettronica locali è stata confermata come una strategia importante per mitigare queste minacce.

Interessante è, infine, la nota relativa alla mercificazione degli attacchi informatici, che si evolve nuovamente con la diffusione del modello "victim-as-a-service", adottato da Glupteba e GuLoader, nuovamente classificati tra i 10 malware più diffusi per endpoint. Glupteba, in particolare, si distingue per sofisticatezza e pervasività, e per le capacità malevole che includono il download di malware aggiuntivo, il mascheramento da botnet, il furto di dati sensibili e il mining di criptovaluta in modo discreto.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab