Octo Tempest, RansomHub e Qilin: le minacce ransomware si evolvono

Una continua evoluzione delle tattiche, tecniche e procedure messe in atto dai gruppi ransomware impone la necessità di proteggere al meglio le credenziali.

Microsoft ha diffuso tramite X una serie di aggiornamenti riguardanti i nuovi gruppi ransomware che mostrano una pericolosa evoluzione delle tattiche e degli strumenti messi in campo nel corso degli attacchi. Fra le new entry hanno particolare peso Octo Tempest, RansomHub e Qilin.

Octo Tempest

Octo Tempest identifica un gruppo di threat actor famoso per le tecniche sofisticate di ingegneria sociale, compromissione delle identità e persistenza all'interno delle reti compromesse. È in circolazione almeno dal 2022 e il suo focus principale sono i server VMWare ESXi, su cui ha già dimostrato la propria efficacia tramite il deployment del ransomware BlackCat. La novità è che nel secondo trimestre del 2024 Octo Tempest (aka Scattered Spider), ha aggiunto RansomHub e Qilin al proprio arsenale di ransomware.

Il gruppo ha rapidamente guadagnato notorietà grazie agli attacchi contro Caesars Palace e MGM Entertainment. Fra le tattiche a loro riconducibili ci sono l'uso di strumenti di accesso remoto, il phishing, l’MFA bombing e il SIM swapping, tutti mirati a ingannare le ptoenziali vittime e ottenere le loro credenziali aziendali di accesso. Questa abilità nel manipolare gli utenti e compromettere le reti rende Octo Tempest un avversario particolarmente insidioso.

RansomHub e Qilin

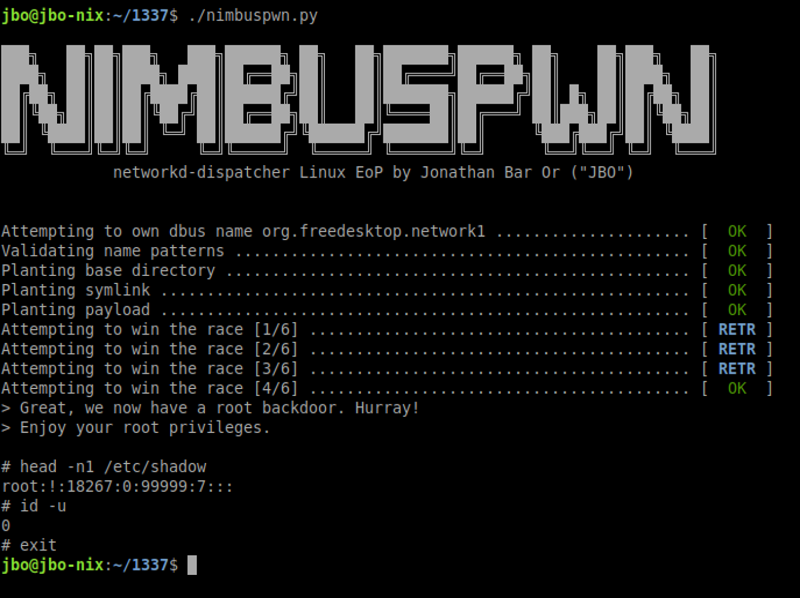

RansomHub è una piattaforma RaaS che sta guadagnando popolarità tra i cybercriminali, come dimostrano anche i dati pubblicati di recente da Check Point Research, che a giugno 2024 lo ha classificato come il gruppo di ransomware più diffuso. È stato impiegato in attività post-compromissione da parte di gruppi come Manatee Tempest, che sfruttano l'accesso iniziale ottenuto proprio tramite infezioni FakeUpdates.

Qilin, invece, è in circolazione dal 2022 e ha già preso di mira oltre 130 aziende, con richieste di riscatto anche milionarie. A Qilin è legato il recente attacco che ha paralizzato i principali nosocomi londinesi. Secondo Microsoft, Qilin sta sviluppando un encryptor personalizzabile per Linux, specificamente progettato per attaccare i server VMware ESXi, aumentando così la sua pericolosità e flessibilità nelle operazioni di attacco.

Oltre a quelli citati, Microsoft ha identificato altre famiglie di ransomware che hanno rivestito un ruolo significativo nel corso del trimestre, tra cui BlackSuit, LockBit, Medusa, Black Basta e Play. Un'altra minaccia emergente è il ransomware Fog, osservato per la prima volta a maggio in campagne condotte da un threat actor noto come Storm-0844 e celebre per la distribuzione di Akira. Storm-0844 utilizza client VPN per ottenere l'accesso iniziale e strumenti open-source come ADFind, Rubeus e Advanced IP Scanner per i movimenti laterali.

Un ulteriore sviluppo riguarda FakePenny, un nuovo ransomware distribuito dal threat actor nordcoreano Moonstone Sleet, che utilizza un'ampia gamma di tattiche, inclusa un'applicazione di gioco dannosa.

Tattiche e tecniche in evoluzione

I gruppi ransomware stanno continuando a sfruttare strumenti di gestione e monitoraggio remoto per perpetrare i loro attacchi. Per esempio, il gruppo noto come Storm-1811 ha abusato di Quick Assist (un'applicazione che consente a un utente di condividere il proprio dispositivo Windows o macOS con un'altra persona tramite una connessione remota) in attacchi di social engineering seguiti dalla distribuzione di strumenti malevoli e culminati con l'uso del ransomware Black Basta.

Un altro threat actor monitorato con la sigla Storm-0501 ha adottato tecniche simili a quelle di Octo Tempest, utilizzando tool open-source come AADInternals per facilitare le fasi successive degli attacchi, che hanno visto come epilogo l'uso del ransomware Embargo.

In un contesto di questo tipo, gli esperti esortano a prestare la massima cura alla protezione delle credenziali di accesso, adottando il principio del privilegio minimo e adottando un approccio Zero Trust.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata /2

24-02-2026

Le Authority chiedono un freno alla AI generativa

24-02-2026

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab