Nuova campagna di phishing contro le aziende europee

Sfrutta l’ingegneria sociale e le vulnerabilità nelle infrastrutture cloud la campagna di phishing che pochi mesi fa ha preso di mira le aziende europee.

I ricercatori della Unit 42 di Palo Alto Networks hanno recentemente scoperto una sofisticata campagna di phishing che sta prendendo di mira aziende europee nei settori automobilistico, chimico e manifatturiere con l’obiettivo di raccogliere le credenziali degli account e prendere il controllo dell’infrastruttura cloud Microsoft Azure delle vittime. L’iniziativa ha raggiunto il picco a giugno 2024 ma è rimasta attiva fino a settembre 2024, coinvolgendo circa 20.000 utenti in diverse aziende target.

Si tratta di una campagna insidiosa perché una volta compromesse le credenziali gli attaccanti hanno accesso alle infrastrutture cloud, da cui possono rubare dati sensibili e causare ingenti perdite economiche, oltre che interruzioni operative. Gli attaccanti hanno inoltre ottenuto l'accesso persistente agli ambienti delle vittime aggiungendo dispositivi non autorizzati ai processi di autenticazione.

L’analisi tecnica

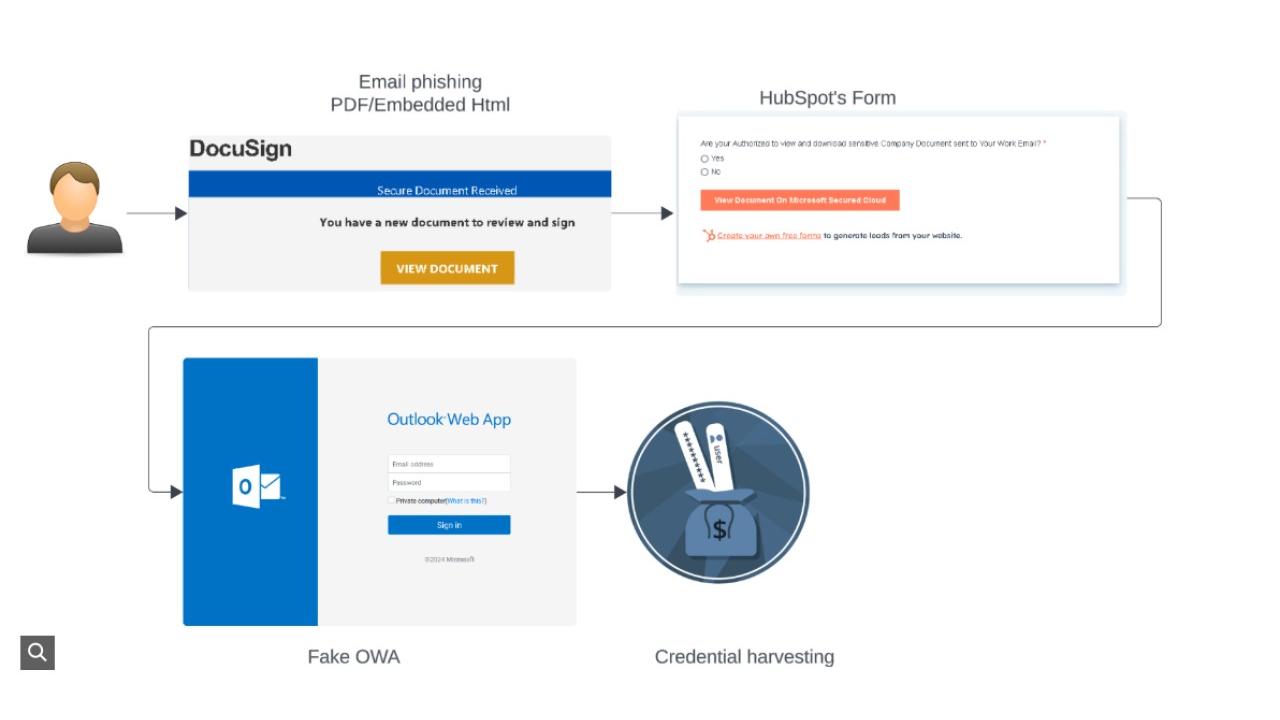

Il primo anello della catena di attacco era una email di phishing con allegati file PDF dannosi, a volte con il nome dell'organizzazione vittima, abilitati per Docusign o con link HTML incorporati. In entrambi i casi l’obiettivo era reindirizzare le vittime verso pagine di phishing create abusando del servizio legittimo HubSpot Free Form Builder, del tutto estraneo alla campagna. A distinguere i messaggi ingannevoli era il tipico tono di urgenza, con frasi che richiedevano una “azione immediata”, e il fatto che molti messaggi non superavano controlli di autenticazione quali Sender Policy Framework (SPF), DomainKeys Identified Mail (DKIM), e Domain-based Message Authentication, Reporting and Conformance (DMARC). Questo particolare indica possibili spoofing o alterazioni delle email.

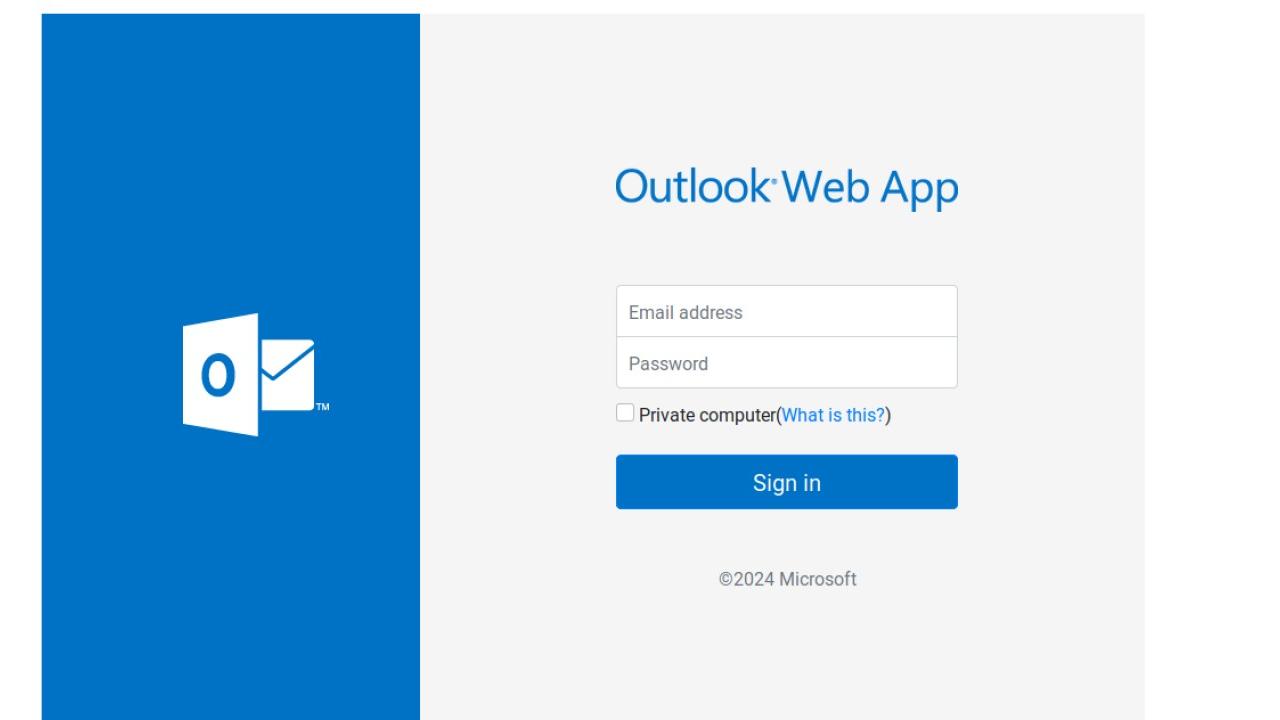

La catena di attaccoGli allegati PDF simulavano documenti Docusign e contenevano link che indirizzavano le vittime a un modulo ospitato su HubSpot, al cui interno c’erano un ulteriore link che rimandava a pagine di login false con l'aspetto di Microsoft Azure. Qui, inserendo le proprie credenziali, le vittime cedevano gli account agli attaccanti. In alcuni casi i livelli di reindirizzamento per raggiungere le pagine false di raccolta credenziali erano addirittura due.

La catena di attaccoGli allegati PDF simulavano documenti Docusign e contenevano link che indirizzavano le vittime a un modulo ospitato su HubSpot, al cui interno c’erano un ulteriore link che rimandava a pagine di login false con l'aspetto di Microsoft Azure. Qui, inserendo le proprie credenziali, le vittime cedevano gli account agli attaccanti. In alcuni casi i livelli di reindirizzamento per raggiungere le pagine false di raccolta credenziali erano addirittura due.

Un meccanismo complesso che aiutava senza dubbio a eludere i controlli di sicurezza e che è sintomo di una sofisticata comprensione delle tecniche di ingegneria sociale, oltre che delle vulnerabilità nelle infrastrutture cloud, ma che al contempo avrebbe dovuto allertare gli utenti e interrompere l’interazione. Chi non si è insospettivo ha permesso agli attaccanti di usare le proprie credenziali per sfruttare VPN e proxy in modo da far credere che l’accesso provenisse di fatto dallo stesso paese delle vittime.

La falsa interfaccia di autenticazioneGli attaccanti hanno fatto uso di infrastrutture di hosting che garantivano loro l’anonimato e che venivano sfruttate sia per le operazioni di phishing sia per l'accesso diretto ai sistemi compromessi, suggerendo che gli attaccanti possedessero l'infrastruttura stessa anziché limitarsi ad affittarla.

La falsa interfaccia di autenticazioneGli attaccanti hanno fatto uso di infrastrutture di hosting che garantivano loro l’anonimato e che venivano sfruttate sia per le operazioni di phishing sia per l'accesso diretto ai sistemi compromessi, suggerendo che gli attaccanti possedessero l'infrastruttura stessa anziché limitarsi ad affittarla.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab