La gestione della superficie di attacco è ancora un problema

La gestione della superficie di attacco resta troppo lacunosa nella maggior parte delle aziende. Occorre maggiore attenzione al cloud, ai servizi RDP e all’IoT.

Il cloud è la superficie di attacco principale, i servizi RDP esposti sono molto (troppo) diffusi e il settore finanziario è quello maggiormente esposto agli attacchi cyber. Sono alcuni dei dati che sono inclusi nel nuovo report Attack Surface Threat 2023 redatto da Unit 42, il threat intelligence team di Palo Alto Networks.

Lo studio è stato condotto analizzando diversi petabyte di dati Internet pubblici raccolti da Cortex Xpanse, la soluzione di gestione della superficie di attacco di Palo Alto Networks, nel 2022 e 2023. I numeri che ne risultano sono statistiche aggregate sull’evoluzione delle superfici di attacco a livello mondiale. Gli esperti hanno confrontato la natura dinamica degli ambienti cloud con la velocità con cui gli attaccanti sfruttano le nuove vulnerabilità, facendo emergere che ciò avviene entro poche ore dalla loro divulgazione.

Il dato più significativo probabilmente è che la maggior parte delle imprese ha un problema di gestione della superficie di attacco ma non ne è consapevole per la mancanza di visibilità completa degli asset IT e dei rispettivi proprietari. Addirittura in un caso su cinque, la superficie di attacco che è ampliata dalle esposizioni ai servizi di accesso remoto.

La velocità e la superficie di attacco

Partiamo con la velocità di attacco: grazie agli strumenti evoluti di cui sono in possesso, in pochi minuti i cyber criminali possono scansionare l’intero ambiente degli indirizzi IPv4 per trovare bersagli vulnerabili. Delle 30 CVE analizzate da Unit42, tre sono state sfruttate entro poche ore dalla divulgazione pubblica e il 63% entro 12 settimane. Gli esperti hanno passato al setaccio anche 15 vulnerabilità di esecuzione di codice remoto: di queste il 20% è stato preso di mira da gruppi ransomware entro poche ore dalla divulgazione e il 40% è stato sfruttato entro otto settimane dalla pubblicazione.

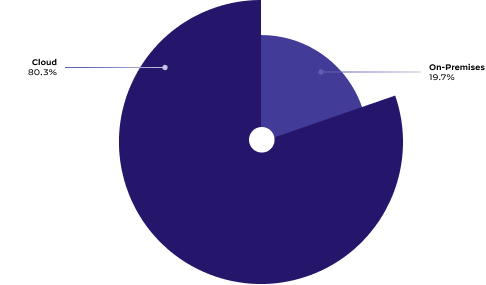

La superficie che maggiormente agevola le esposizioni di sicurezza è il cloud

La superficie che maggiormente agevola le esposizioni di sicurezza è il cloud

È facile dedurre che la superficie che maggiormente agevola le esposizioni di sicurezza è il cloud: l’80% delle esposizioni di sicurezza individuate infatti si trova qui, contro il 19% presente negli ambienti on-premise. Oltre alla scarsa visibilità, fra i motivi di questo problema c’è il continuo mutamento delle infrastrutture IT basate su cloud. Secondo i dati di Palo Alto, la frequenza mensile di tale cambiamento è di oltre il 20% in tutti i settori esaminati e quasi il 50% delle esposizioni mensili ad alto rischio in ambienti cloud è dovuto al costante cambiamento dei nuovi servizi ospitati nel cloud che vengono messi online e/o sostituiscono quelli precedenti.

I servizi di accesso remoto

L’altro punto evidenziato da Unit42 riguarda appunto i servizi RDP, che idealmente dovrebbero essere meno usati dopo i problemi riscontrati durante il lockdown, ma evidentemente non è così. Dai dati si evince infatti che il Remote Desktop Protocol (RDP) di oltre l’85% delle aziende analizzate era accessibile via Internet per almeno una settimana al mese, lasciandole esposte ad attacchi ransomware o tentativi di accesso non autorizzati. Otto dei nove settori presi in considerazione da Unit 42 avevano un RDP accessibile via Internet e vulnerabile agli attacchi brute-force per almeno una settimana al mese.

Maglia nera per le aziende di servizi finanziari e gli enti statali o locali, che hanno avuto esposizioni all’RDP per l’intero mese. Dai dati risulta infatti che le istituzioni finanziarie espongono più frequentemente servizi di condivisione di file (38%), seguiti da IT, sicurezza, infrastrutture di rete (28%) e servizi di accesso remoto (16%).

Altri problemi

A condurre con maggiore incidenza alla violazione di dati in ambito sanitario invece è l’infrastruttura di sviluppo mal configurata o vulnerabile (56%), mentre i servizi di accesso remoto hanno inciso solo per il 7%. Diversa ancora la situazione nel settore manifatturiero, dove infrastruttura IT, di sicurezza e di rete hanno costituito la principale esposizione nelle aziende con una percentuale del 48%. In questo frangente sono motivo di preoccupazione anche IoT e sistemi embedded, che comprendono sistemi informatici e di rete industriali e hanno influito per oltre l’8% delle esposizioni.

Infine, nel campo energia, oil, utility i pannelli di controllo dell’infrastruttura IT accessibili via Internet rappresentano quasi una esposizione su due. I server RDP rappresentano l’11% del totale, mentre IoT ed embedded hanno fatto capo al 13% delle esposizioni.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

La Certosa del Cloud

01-02-2026

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab