Botnet Mirai in espansione, attenzione al phishing

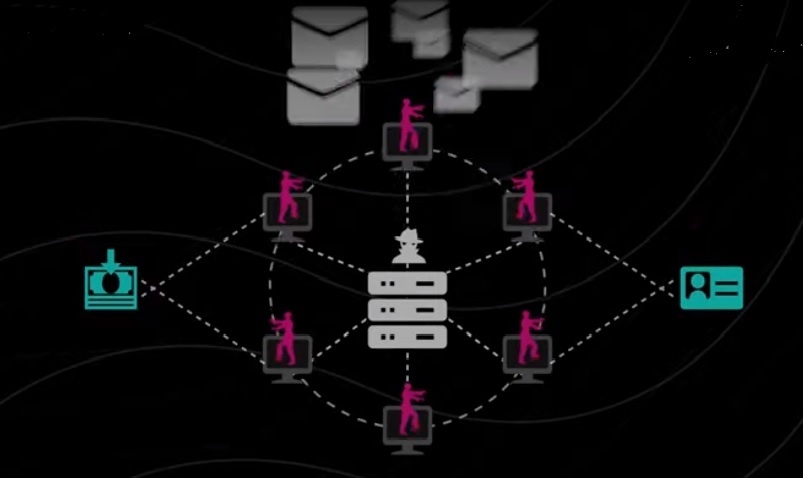

I dati di febbraio indicano che i cyber criminali stanno sfruttando una vulnerabilità PHP per ampliare la botnet Mirai.

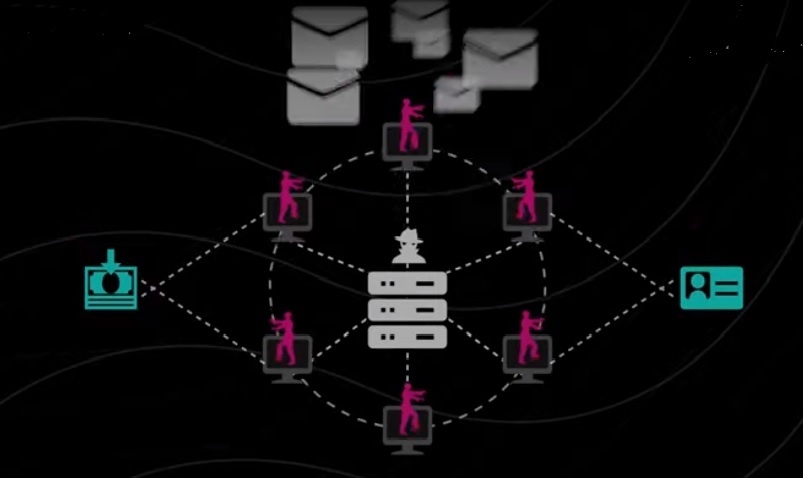

I ricercatori di Check Point Research hanno rilevato un forte aumento degli exploit mirati a sfruttare una vulnerabilità che diffonde la botnet Mirai. È un noto veicolo per l'infezione dei dispositivi IoT e l'avvio di massicci attacchi DDoS.

La vulnerabilità è nota come exploit “PHP php-cgi Query String Parameter Code Execution”. Nasce dall'analisi e dal filtraggio impropri delle stringhe di query da parte di PHP. Sfruttandola i cyber criminali possono creare richieste http. Se queste vanno a buon fine, permettono di eseguire codici arbitrari sull'obiettivo e diffondere Mirai. Nel mese di febbraio questo exlopit ha guadagno il sesto posto nella classifica delle principali vulnerabilità sfruttate. Gli esperti calcolano che abbia avuto un impatto sul 20% delle aziende di tutto il mondo.

Mirai non è l'unica minaccia. Resta attivo anche Emotet, che si classifica come il secondo malware più diffuso a febbraio. Ha concorso a diffonderlo una campagna di Phishing SMS negli Stati Uniti. Questo fa comprendere come, nonostante i molteplici allarmi, le tecniche di social engeneering siano ancora efficaci. L'SMS imitava le comunicazioni di rinomati istituti bancari e spingeva le vittime a cliccare su un link malevolo.

Emotet ha avuto un impatto sul 7% delle aziende a livello globale. Il trend è in calo rispetto al 13% di gennaio, quando a spingerne la diffusione fu una campagna di spam a tema Coronavirus. Anche questo è un prezioso termometro per comprendere la rapidità con cui i cyber criminali variano gli attacchi e di come le tecniche di social engeneering siano evolute.

Emotet ha avuto un impatto sul 7% delle aziende a livello globale. Il trend è in calo rispetto al 13% di gennaio, quando a spingerne la diffusione fu una campagna di spam a tema Coronavirus. Anche questo è un prezioso termometro per comprendere la rapidità con cui i cyber criminali variano gli attacchi e di come le tecniche di social engeneering siano evolute.

La vulnerabilità è nota come exploit “PHP php-cgi Query String Parameter Code Execution”. Nasce dall'analisi e dal filtraggio impropri delle stringhe di query da parte di PHP. Sfruttandola i cyber criminali possono creare richieste http. Se queste vanno a buon fine, permettono di eseguire codici arbitrari sull'obiettivo e diffondere Mirai. Nel mese di febbraio questo exlopit ha guadagno il sesto posto nella classifica delle principali vulnerabilità sfruttate. Gli esperti calcolano che abbia avuto un impatto sul 20% delle aziende di tutto il mondo.

Mirai non è l'unica minaccia. Resta attivo anche Emotet, che si classifica come il secondo malware più diffuso a febbraio. Ha concorso a diffonderlo una campagna di Phishing SMS negli Stati Uniti. Questo fa comprendere come, nonostante i molteplici allarmi, le tecniche di social engeneering siano ancora efficaci. L'SMS imitava le comunicazioni di rinomati istituti bancari e spingeva le vittime a cliccare su un link malevolo.

Emotet ha avuto un impatto sul 7% delle aziende a livello globale. Il trend è in calo rispetto al 13% di gennaio, quando a spingerne la diffusione fu una campagna di spam a tema Coronavirus. Anche questo è un prezioso termometro per comprendere la rapidità con cui i cyber criminali variano gli attacchi e di come le tecniche di social engeneering siano evolute.

Emotet ha avuto un impatto sul 7% delle aziende a livello globale. Il trend è in calo rispetto al 13% di gennaio, quando a spingerne la diffusione fu una campagna di spam a tema Coronavirus. Anche questo è un prezioso termometro per comprendere la rapidità con cui i cyber criminali variano gli attacchi e di come le tecniche di social engeneering siano evolute.Tutti gli aggiornamenti di cyber sicurezza sul coronavirus sono raccolti nello speciale Coronavirus e sicurezza: proteggersi dal contagio digitaleQuanto alle botnet, si ricorda che in caso il proprio PC venga coinvolto verrà usato per condurre attacchi di diverso tipo ai danni degli utenti di tutto il mondo. La vittima inconsapevole è anche soggetta al prelievo di informazioni personali e riservate. Dato che i principali vettori di infezione sono le e-mail, si invita a tenere alta l'allerta su tutti i messaggi che invitano ad aprire allegati o a fare clic su siti web non richiesti.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

2025: social engineering e cyberwarfare ridefiniscono il rischio

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab