Perché COVID-19 cambierà l'industria della cyber security

Un esperto di sicurezza spiega come e perché la pandemia di coronavirus imporrà dei cambiamenti anche all'industria della cyber sicurezza.

Finora abbiamo parlato dei cambiamenti che la pandemia ha portato e porterà nelle aziende che devono gestire i lavoratori a casa. Ieri alla SAS@Home è intervenuto Sounil Yu, CISO-in-residence di YL Ventures. Ha spiegato come questa crisi cambierà l'industria della cyber security.

Secondo l'esperto, il settore della sicurezza informatica dovrà subire modifiche fondamentali per continuare ad essere rilevante in un mondo post-pandemico. Come ha evidenziato lo stesso Eugene Kaspersky a inizio evento, quella che si è presentata alle aziende di sicurezza è una grande opportunità. Questo perché il passaggio forzato al lavoro a distanza farà inevitabilmente aumentare spesa per la sicurezza.

Però non significa che gli esperti di cyber security potranno limitarsi ad aspettare i clienti che bussano alla porta. I problemi di sicurezza che si presenteranno saranno diversi da quelli di tre mesi fa. Richiederanno soluzioni differenti da quelle che venivano proposte nell'epoca pre-pandemica.

Però non significa che gli esperti di cyber security potranno limitarsi ad aspettare i clienti che bussano alla porta. I problemi di sicurezza che si presenteranno saranno diversi da quelli di tre mesi fa. Richiederanno soluzioni differenti da quelle che venivano proposte nell'epoca pre-pandemica.

Dal legacy al cloud

Il focus è già stato trattato più volte: le aziende dovranno necessariamente orientare la produttività sulle soluzioni in cloud. Significa sottoscrivere servizi SaaS, ed eventualmente di implementare infrastrutture IaaS. Tuttavia, come abbiamo visto in passato, cloud non significa necessariamente "sicuro".

Il punto di partenza è che "le parole d'ordine" non saranno di aiuto per capire davvero quale problema si sta risolvendo e se viene risolto correttamente. "Dobbiamo sapere qual è lo scopo delle sfide che dobbiamo affrontare", afferma Yu.

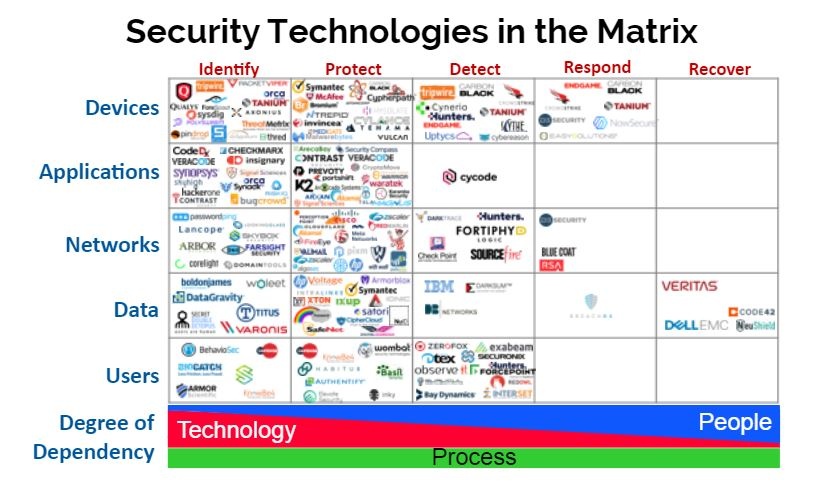

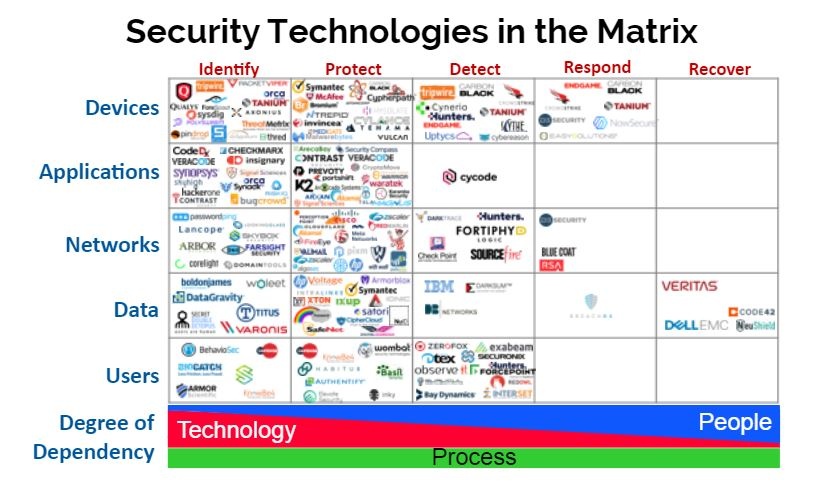

Per farlo Yu ha creato un grafico (qui sopra) con un'asse che indica i dispositivi da proteggere (endpoint, applicazioni, reti, dati, utenti). Sull'altro asse ha definito il tipo di protezione necessaria: identificazione delle minacce, protezione, risposta, ripristino. Ritiene che tutte le informazioni debbano essere trattate in funzione del grado di dipendenza che avranno le persone da queste tecnologie e processi.

Come si può vedere nell'immagine, oggi la maggior parte dei fornitori di servizi di sicurezza si concentra sull'identificazione e sulla protezione. Sono pochi quelli che prestano attenzione al rilevamento. Solo una manciata sulla risposta e il ripristino. Inoltre, le soluzioni di ripristino si trovano esclusivamente nell'ambito dei dati.

Yu conclude che è necessario incoraggiare un maggiore sviluppo nelle aree di rilevazione, risposta e recupero. Le aziende necessitano di maggiore agilità. I produttori di sicurezza devono rispondere con soluzioni che aiutano a far lavorare i clienti in modo più rapido ed efficiente, oltre che sicuro. In sostanza, vanno bene le funzionalità che offrono un vantaggio intrinseco alla sicurezza. Ma devono anche dare un maggiore vantaggio competitivo all'azienda stessa. Se saranno in grado di offrirlo, le aziende vorranno investire e la sicurezza ne beneficerà.

Yu conclude che è necessario incoraggiare un maggiore sviluppo nelle aree di rilevazione, risposta e recupero. Le aziende necessitano di maggiore agilità. I produttori di sicurezza devono rispondere con soluzioni che aiutano a far lavorare i clienti in modo più rapido ed efficiente, oltre che sicuro. In sostanza, vanno bene le funzionalità che offrono un vantaggio intrinseco alla sicurezza. Ma devono anche dare un maggiore vantaggio competitivo all'azienda stessa. Se saranno in grado di offrirlo, le aziende vorranno investire e la sicurezza ne beneficerà.

Secondo l'esperto, il settore della sicurezza informatica dovrà subire modifiche fondamentali per continuare ad essere rilevante in un mondo post-pandemico. Come ha evidenziato lo stesso Eugene Kaspersky a inizio evento, quella che si è presentata alle aziende di sicurezza è una grande opportunità. Questo perché il passaggio forzato al lavoro a distanza farà inevitabilmente aumentare spesa per la sicurezza.

Però non significa che gli esperti di cyber security potranno limitarsi ad aspettare i clienti che bussano alla porta. I problemi di sicurezza che si presenteranno saranno diversi da quelli di tre mesi fa. Richiederanno soluzioni differenti da quelle che venivano proposte nell'epoca pre-pandemica.

Però non significa che gli esperti di cyber security potranno limitarsi ad aspettare i clienti che bussano alla porta. I problemi di sicurezza che si presenteranno saranno diversi da quelli di tre mesi fa. Richiederanno soluzioni differenti da quelle che venivano proposte nell'epoca pre-pandemica.Dal legacy al cloud

Il focus è già stato trattato più volte: le aziende dovranno necessariamente orientare la produttività sulle soluzioni in cloud. Significa sottoscrivere servizi SaaS, ed eventualmente di implementare infrastrutture IaaS. Tuttavia, come abbiamo visto in passato, cloud non significa necessariamente "sicuro".Lo Speciale di SecurityOpenLab dedicato alla cyber security durante l'emergenza coronavirusSicurezza e cloud sono al centro delle questioni che i CIO devono risolvere per garantire che i loro sistemi siano pronti per la nuova realtà. Il nocciolo della questione è che l'infrastruttura cloud non è esente da rischi, va protetta. Non basta affidarsi al provider di servizi infrastrutturali, che si occupa solo dell'erogazione dei servizi. Devono necessariamente essere implementati meccanismi di sicurezza di chi si occupa solo di security.

Il punto di partenza è che "le parole d'ordine" non saranno di aiuto per capire davvero quale problema si sta risolvendo e se viene risolto correttamente. "Dobbiamo sapere qual è lo scopo delle sfide che dobbiamo affrontare", afferma Yu.

Per farlo Yu ha creato un grafico (qui sopra) con un'asse che indica i dispositivi da proteggere (endpoint, applicazioni, reti, dati, utenti). Sull'altro asse ha definito il tipo di protezione necessaria: identificazione delle minacce, protezione, risposta, ripristino. Ritiene che tutte le informazioni debbano essere trattate in funzione del grado di dipendenza che avranno le persone da queste tecnologie e processi.

Come si può vedere nell'immagine, oggi la maggior parte dei fornitori di servizi di sicurezza si concentra sull'identificazione e sulla protezione. Sono pochi quelli che prestano attenzione al rilevamento. Solo una manciata sulla risposta e il ripristino. Inoltre, le soluzioni di ripristino si trovano esclusivamente nell'ambito dei dati.

Yu conclude che è necessario incoraggiare un maggiore sviluppo nelle aree di rilevazione, risposta e recupero. Le aziende necessitano di maggiore agilità. I produttori di sicurezza devono rispondere con soluzioni che aiutano a far lavorare i clienti in modo più rapido ed efficiente, oltre che sicuro. In sostanza, vanno bene le funzionalità che offrono un vantaggio intrinseco alla sicurezza. Ma devono anche dare un maggiore vantaggio competitivo all'azienda stessa. Se saranno in grado di offrirlo, le aziende vorranno investire e la sicurezza ne beneficerà.

Yu conclude che è necessario incoraggiare un maggiore sviluppo nelle aree di rilevazione, risposta e recupero. Le aziende necessitano di maggiore agilità. I produttori di sicurezza devono rispondere con soluzioni che aiutano a far lavorare i clienti in modo più rapido ed efficiente, oltre che sicuro. In sostanza, vanno bene le funzionalità che offrono un vantaggio intrinseco alla sicurezza. Ma devono anche dare un maggiore vantaggio competitivo all'azienda stessa. Se saranno in grado di offrirlo, le aziende vorranno investire e la sicurezza ne beneficerà.  Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab