Shadow IT, nella Fase 2 è una minaccia reale

Furto di dati, multe per il mancato rispetto del GDPR e sicurezza aziendale compromessa sono alcuni dei rischi dello shadow IT.

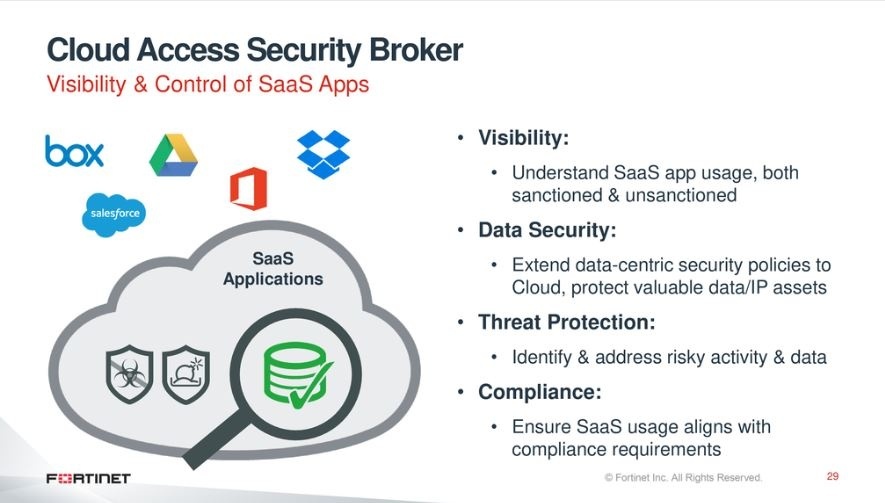

Monitorare la sicurezza aziendale non significa solo occuparsi dell'infrastruttura. Un elemento di cui si parla poco è il cosiddetto shadow IT. È uno dei principali problemi che devono affrontare le aziende. Si verifica tipicamente con servizi SaaS quali Dropbox, Google Drive e altri.

Tipicamente la minaccia viene dai dipendenti intraprendenti, che desiderano aggirare i limiti e le complicazioni imposte all'azienda. Oppure che vogliono adottare le più recenti applicazioni cloud per supportare lo smart working. Nel periodo del lockdown e anche nella Fase 2 in cui molti dipendenti continuano a lavorare da casa, la diffusione dello shadow IT ha subito un'impennata.

In entrambi i casi, quello che fanno i lavoratori è aggirare gli amministratori IT e usare questi servizi senza autorizzazione alcuna. Quello di cui non si rendono conto è che mettono inconsapevolmente a rischio sé stessi e l'azienda.

Chi ha sentito il detto "ciò che non conosci non può farti del male" sappia che non c'è nulla di più sbagliato. È esattamente l'opposto: quello che l'azienda ignora può fare danni, e verosimilmente li farà. Da una parte è vero che usare app cloud di collaborazione può aumentare la produttività e aiutare a raggiungere gli obiettivi aziendali.

Dall'altra, tuttavia, c'è un incremento del rischio di violazione dei dati. Per non parlare delle violazioni delle normative sulla privacy e dei problemi di conformità che ne derivano. Non ultimo, le criticità appena citate possono creare spese impreviste che portano al mancato raggiungimento degli obiettivi finanziari.

A scanso di equivoci, le aziende tentano di bloccare l'accesso ai servizi cloud che non soddisfano gli standard di sicurezza e conformità. Sfortunatamente, molte soluzioni non funzionano come si vorrebbe. Un problema è che spesso esiste una grande differenza tra la velocità di blocco prevista e quella effettiva.

A scanso di equivoci, le aziende tentano di bloccare l'accesso ai servizi cloud che non soddisfano gli standard di sicurezza e conformità. Sfortunatamente, molte soluzioni non funzionano come si vorrebbe. Un problema è che spesso esiste una grande differenza tra la velocità di blocco prevista e quella effettiva.

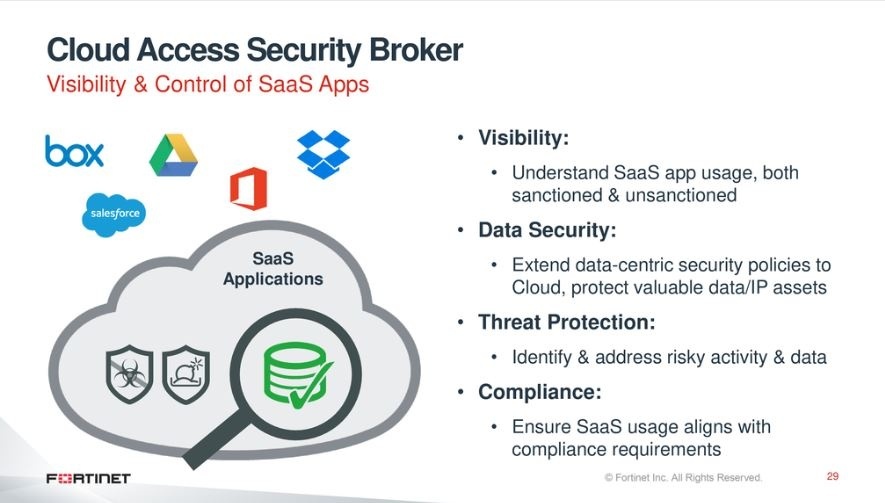

Di recente abbiamo discusso con Fortinet di FortCASB. È uno strumento che interroga direttamente le app SaaS per capire chi ha postato cosa, chi sta scambiando file con chi, chi sta scaricando. Promette grande efficienza, ma ha l'inconveniente di funzionare solo se l'utente lavora dall'interno dell'azienda. Quand'è in smart working non c'è nulla da fare.

Questo, unito al fatto che l'azienda ignora l'uso dei servizi, crea una tempesta perfetta. L'IT non è in grado di eseguire aggiornamenti, e non riesce ad applicare l'adeguato controllo sui dati aziendali. Morale: una volta che i dati vengono esposti, nessuno è più in grado di controllare chi vi ha accesso. In questo scenario, le informazioni aziendali riservate non sono protette e sono suscettibili a tutti i tipi di violazioni.

Questo, unito al fatto che l'azienda ignora l'uso dei servizi, crea una tempesta perfetta. L'IT non è in grado di eseguire aggiornamenti, e non riesce ad applicare l'adeguato controllo sui dati aziendali. Morale: una volta che i dati vengono esposti, nessuno è più in grado di controllare chi vi ha accesso. In questo scenario, le informazioni aziendali riservate non sono protette e sono suscettibili a tutti i tipi di violazioni.

Inoltre, usando applicazioni IT non autorizzate, le misure preventive non vengono eseguite. Questo porta spesso agli utenti a violare le linee guida sulla conformità stabilite dall'azienda, che rischia così multe salate. Tutte le normative, fra cui il GDPR, interessano infatti il flusso e l'archiviazione di dati. Quando i dipendenti impiegano app shadow IT, archiviano i dati in posizioni sconosciute e non controllate.

Tipicamente la minaccia viene dai dipendenti intraprendenti, che desiderano aggirare i limiti e le complicazioni imposte all'azienda. Oppure che vogliono adottare le più recenti applicazioni cloud per supportare lo smart working. Nel periodo del lockdown e anche nella Fase 2 in cui molti dipendenti continuano a lavorare da casa, la diffusione dello shadow IT ha subito un'impennata.

In entrambi i casi, quello che fanno i lavoratori è aggirare gli amministratori IT e usare questi servizi senza autorizzazione alcuna. Quello di cui non si rendono conto è che mettono inconsapevolmente a rischio sé stessi e l'azienda.

Chi ha sentito il detto "ciò che non conosci non può farti del male" sappia che non c'è nulla di più sbagliato. È esattamente l'opposto: quello che l'azienda ignora può fare danni, e verosimilmente li farà. Da una parte è vero che usare app cloud di collaborazione può aumentare la produttività e aiutare a raggiungere gli obiettivi aziendali.

Dall'altra, tuttavia, c'è un incremento del rischio di violazione dei dati. Per non parlare delle violazioni delle normative sulla privacy e dei problemi di conformità che ne derivano. Non ultimo, le criticità appena citate possono creare spese impreviste che portano al mancato raggiungimento degli obiettivi finanziari.

Le best practice

Per evitare qualsiasi rischio, quello che si dovrebbe fare è usare solo app cloud verificate e approvate dal reparto IT. Il problema è che non tutti i lavoratori conoscono le politiche di standardizzazione del software. In merito, sarebbe bene aggiornare tutti i dipendenti con corsi di formazione che facciano comprendere le scelte aziendali e i motivi che ne sono alla base. A scanso di equivoci, le aziende tentano di bloccare l'accesso ai servizi cloud che non soddisfano gli standard di sicurezza e conformità. Sfortunatamente, molte soluzioni non funzionano come si vorrebbe. Un problema è che spesso esiste una grande differenza tra la velocità di blocco prevista e quella effettiva.

A scanso di equivoci, le aziende tentano di bloccare l'accesso ai servizi cloud che non soddisfano gli standard di sicurezza e conformità. Sfortunatamente, molte soluzioni non funzionano come si vorrebbe. Un problema è che spesso esiste una grande differenza tra la velocità di blocco prevista e quella effettiva. Di recente abbiamo discusso con Fortinet di FortCASB. È uno strumento che interroga direttamente le app SaaS per capire chi ha postato cosa, chi sta scambiando file con chi, chi sta scaricando. Promette grande efficienza, ma ha l'inconveniente di funzionare solo se l'utente lavora dall'interno dell'azienda. Quand'è in smart working non c'è nulla da fare.

Data Leak e conformità

Il primo rischio è che quando vengono usate soluzioni shadow IT da dipendenti o da interi dipartimenti, la superficie d'attacco aumenta enormemente. Molte non sono sicure o aggiornate all'ultima versione. Se gli addetti alla cyber security non sono a conoscenza dell'esistenza di un'app, non possono adottare misure per proteggere i dati aziendali o i suoi utenti. Anche qualora ne fossero a conoscenza, è da sottolineare che non tutte le aziende produttrici di servizi SaaS hanno lo stesso approccio rigoroso alla sicurezza. Questo, unito al fatto che l'azienda ignora l'uso dei servizi, crea una tempesta perfetta. L'IT non è in grado di eseguire aggiornamenti, e non riesce ad applicare l'adeguato controllo sui dati aziendali. Morale: una volta che i dati vengono esposti, nessuno è più in grado di controllare chi vi ha accesso. In questo scenario, le informazioni aziendali riservate non sono protette e sono suscettibili a tutti i tipi di violazioni.

Questo, unito al fatto che l'azienda ignora l'uso dei servizi, crea una tempesta perfetta. L'IT non è in grado di eseguire aggiornamenti, e non riesce ad applicare l'adeguato controllo sui dati aziendali. Morale: una volta che i dati vengono esposti, nessuno è più in grado di controllare chi vi ha accesso. In questo scenario, le informazioni aziendali riservate non sono protette e sono suscettibili a tutti i tipi di violazioni.Inoltre, usando applicazioni IT non autorizzate, le misure preventive non vengono eseguite. Questo porta spesso agli utenti a violare le linee guida sulla conformità stabilite dall'azienda, che rischia così multe salate. Tutte le normative, fra cui il GDPR, interessano infatti il flusso e l'archiviazione di dati. Quando i dipendenti impiegano app shadow IT, archiviano i dati in posizioni sconosciute e non controllate.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab