Exploit da record: raddoppiano i casi su Linux e Windows

Nel 2025 si registra un forte aumento degli attacchi exploit a Linux e Windows. Oltre 4.000 nuove vulnerabilità mensili, obiettivo principale i sistemi operativi.

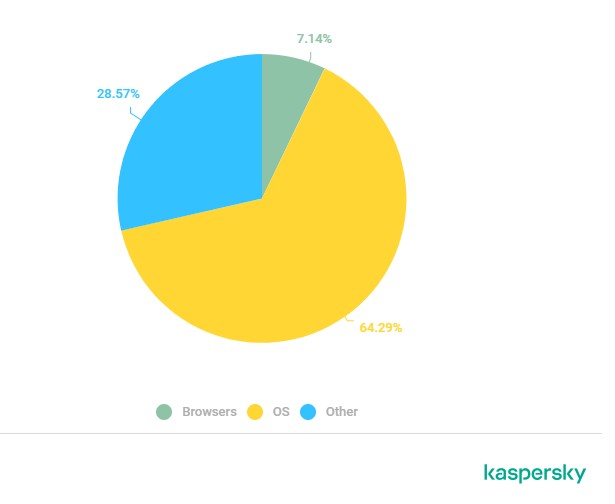

Nella prima metà del 2025 gli esperti di Kaspersky hanno registrato una crescita storica degli attacchi basati su exploit ai danni di utenti Linux e Windows. Secondo i dati pubblicati nel report Exploits and Vulnerabilities in Q2 2025, nel secondo trimestre dell’anno la quota di exploit indirizzati ai sistemi operativi ha raggiunto il 64% del totale. La percentuale è in netta crescita rispetto al 48% rilevato nel trimestre precedente. Parallelamente, il numero di vulnerabilità ufficialmente segnalate nel database CVE ha annoverato oltre 4.000 nuove vulnerabilità ogni mese nel 2025, contro le circa 2.600 mensili di inizio 2024. Questa escalation, secondo gli esperti, mette in evidenza come le minacce cyber stiano evolvendo sempre più rapidamente e puntano a colpire un bacino di utenti e infrastrutture sempre più ampio e trasversale.

Un dato ancora più significativo è quello relativo agli obiettivi degli exploit: nel recente passato erano per lo più browser e applicazioni di terze parti; oggi le famiglie di malware privilegiano le falle dei sistemi operativi. Il report di Kaspersky fotografa una netta affermazione di questa tendenza: nella distribuzione degli attacchi osservati nel secondo trimestre del 2025, le campagne di exploit mirate a vulnerabilità dei sistemi operativi sono largamente predominanti rispetto ai tentativi di compromissione di altri software. Merito anche della diffusione di framework e toolkit per la gestione degli attacchi post-intrusione, che consentono agli attaccanti di muoversi con maggiore agilità nei sistemi compromessi e di portarli rapidamente a uno stadio di controllo completo.

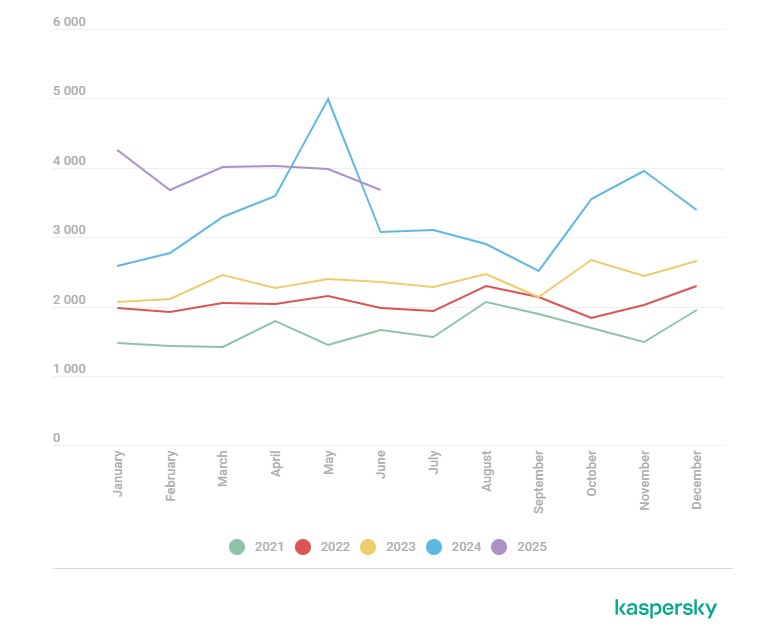

Totale delle vulnerabilità pubblicate ogni mese dal 2021 al 2025

Totale delle vulnerabilità pubblicate ogni mese dal 2021 al 2025

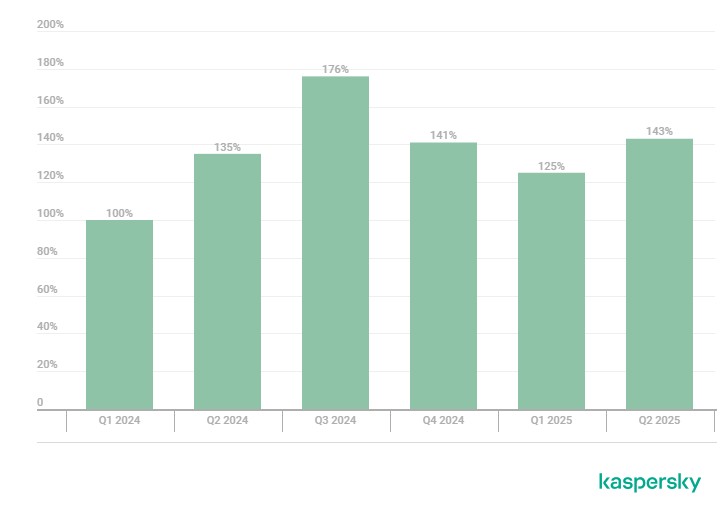

Gli utenti Linux, in particolare, hanno assistito a una crescita importante degli attacchi sia in valore assoluto sia in rapporto al periodo precedente. Come sottolineato da Kaspersky, nel secondo trimestre 2025 il numero di utenti Linux colpiti da exploit è stato superiore di oltre 50 punti rispetto al secondo semestre del 2024, con il Q1 2024 assunto come base di riferimento. Il primo trimestre dell’anno ha visto quasi il doppio di utenti colpiti rispetto allo stesso periodo del 2024. Come abbiamo indicato più volte in passato, questa crescita trova una spiegazione nel crescente numero di device con sistema operativo Linux, sempre più diffuso sia in ambito server che fra i dispositivi IoT e le workstation aziendali.

Gli attaccanti, come sempre attenti alle tendenze, hanno sfruttato questa dinamica a proprio favore, beneficiando di alcune vulnerabilità storiche del kernel e delle sue componenti. Ne sono chiari esempi la vulnerabilità “Dirty Pipe” (CVE-2022-0847) nota per permettere l’escalation di privilegi e il controllo delle applicazioni in esecuzione, la falla monitorata con la sigla CVE-2019-13272 legata a una gestione impropria dell’ereditarietà dei privilegi, e la CVE-2021-22555, che è una falla di heap overflow nel sottosistema Netfilter del kernel Linux.

Non solo Linux

Quanto detto non esenta gli ambienti Microsoft Windows da problemi. Il report Kaspersky indica infatti che tra il primo e il secondo trimestre 2025 gli utenti Windows vittime di exploit sono aumentati rispettivamente di 25 e 8 punti rispetto agli stessi periodi dell’anno precedente. A essere maggiormente presi di mira sono componenti di Microsoft Office, ma anche driver e altre componenti chiave del sistema operativo, con particolare riferimento alle falle che permettono l’esecuzione di codice arbitrario e la sottrazione di credenziali sensibili.

Tra le vulnerabilità più sfruttate figurano la CVE-2018-0802 e la CVE-2017-11882, datate e ben note falle RCE nell’Equation Editor di Microsoft Office, e la CVE-2017-0199 che interessa Office e WordPad. A stupire è il fatto che, nonostante l’età, risultino ancora oggi tra le più ricercate e integrate nei kit d’attacco, complice la presenza massiva di sistemi non aggiornati o comunque vulnerabili. Nel 2025 si sono aggiunte anche le nuove falle CVE-2025-24071 (Windows File Explorer) e CVE-2024-35250 (driver ks.sys), che consentono accessi non autorizzati o escalation di privilegi attraverso tecniche di manipolazione dei file o delle librerie di sistema, oltre a vulnerabilità recentemente individuate in WinRAR relative alla manipolazione degli archivi (.library-ms).

Numero di utenti Windows che hanno riscontrato exploit dal primo trimestre 2024 al secondo trimestre 2025

Numero di utenti Windows che hanno riscontrato exploit dal primo trimestre 2024 al secondo trimestre 2025

I toolkit

A rappresentare un ulteriore fattore di rischio è la facilità con cui gli exploit vengono collegati ai principali framework di comando e controllo usati dagli attaccanti, come Metasploit, Sliver, Havoc e Brute Ratel. Alcuni di questi strumenti, come Metasploit, integrano exploit anche per l’accesso iniziale, mentre altri richiedono personalizzazioni per questa fase e sono nativamente specializzati in privilege escalation e persistenza all’interno dei sistemi. Si tratta dunque di pannelli di controllo che automatizzano molte fasi dell’attacco e forniscono funzionalità avanzate di persistenza, movimento laterale ed esfiltrazione dei dati. Le campagne più sofisticate fanno sempre più spesso ricorso a personalizzazioni integrate con exploit zero-day o con combinazioni mirate di exploit noti, per abbattere i tempi di risposta e ostacolare il rilevamento delle intrusioni.

È indicativo che tra i vettori rilevati nelle minacce APT compaiano vulnerabilità sia di nuova scoperta sia di lunga data. L’analisi dei dati raccolti mette in luce poi che gli attaccanti si stanno evolvendo in parallelo: accanto al ricorso a exploit zero-day, prosegue l’utilizzo diffuso di falle note ma spesso trascurate dalle routine di patching. Un’altra tendenza emergente nel 2025 è la crescente attenzione degli attaccanti anche verso strumenti di sviluppo low-code/no-code e framework per applicazioni AI, che per la prima volta compaiono in modo significativo tra i target delle campagne APT, segnale di un rapido adattamento delle strategie cybercriminali rispetto all’innovazione tecnologica in corso.

Distribuzione degli exploit pubblicati per piattaforma, secondo trimestre 2025

Distribuzione degli exploit pubblicati per piattaforma, secondo trimestre 2025

Nel contesto descritto, la velocità di reazione e la capacità di aggiornamento costante delle infrastrutture si rivelano essenziali per contenere le conseguenze delle ondate di attacchi. Gli esperti di Kaspersky sottolineano l’importanza di un processo di patch management affidabile e tempestivo, in grado di coprire l’intero spettro di sistemi, applicazioni, driver e dispositivi periferici. Occorre, inoltre, garantire un monitoraggio costante per individuare rapidamente tentativi di compromissione e la presenza di attività post-exploit.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab