Bitdefender GravityZone PHASR: sicurezza su misura contro le minacce moderne

SecurityOpenLab prova Bitdefender GravityZone PHASR: l’analisi dell’installazione, della gestione profili, della dashboard e dell’impostazione delle policy, per valutare la sicurezza personalizzata degli endpoint.

Immaginate una piattaforma di sicurezza che, invece di proporre policy rigide e preconfezionate, osserva silenziosamente l’attività reale che avviene su ciascun endpoint, ne studia i comportamenti specifici e definisce in tempo reale, senza soluzione di continuità, il perimetro d’azione di ciascun utente. Non è un’invenzione di fantasia: esiste, si chiama Bitdefender PHASR, acronimo di Proactive Hardening and Attack Surface Reduction, ed è una nuova funzionalità della piattaforma GravityZone. Abbiamo provato questo software per valutarne meglio le funzionalità e la semplicità d’uso.

Perché PHASR

L’obiettivo dichiarato di PHASR è trasformare l’hardening in un processo evolutivo e su misura, che soddisfa l’esigenza di restringere la superficie d’attacco per ciascun utente, senza rallentare l’utente stesso. Di fatto, PHASR rimpiazza le policy statiche (che diventano velocemente obsolete) con un meccanismo di apprendimento continuo, dinamico, e pressoché invisibile, in modo che la sicurezza non sia più percepita dall’utente come una barriera.

Della parte teorica di PHSR avevamo discusso con Fulvio Fabi, National Channel Manager di Bitdefender Italia, che aveva chiarito l’esigenza tecnica a cui fa fronte questa nuova soluzione: le tecniche d’attacco più efficaci fanno sempre di più leva su strumenti leciti e già presenti nelle infrastrutture, come PowerShell o WMIC, mediante tecniche di attacco note come Living Off The Land che offrono il vantaggio di aggirare le difese tradizionali, dopo che l’attaccante è entrato in rete tramite attacchi di phishing o lo sfruttamento di vulnerabilità.

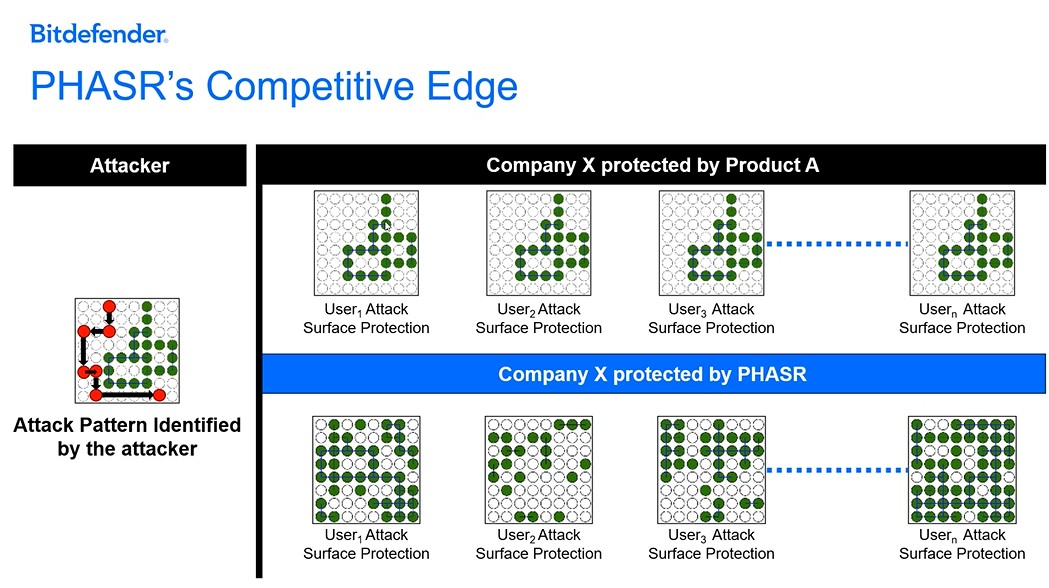

Uno schema di protezione differente per ciascun endpoint impedisce la replica dell'attacco

Uno schema di protezione differente per ciascun endpoint impedisce la replica dell'attacco

Gli strumenti di sicurezza tradizionali, che si basano su regole rigide e policy generiche, si rivelano spesso inefficaci contro queste tattiche perché non riescono a distinguere tra attività legittime e malevole. Inoltre, questi ultimi creano uno schema di protezione uguale per tutta l’azienda, che semplifica la replica su più macchine di un attacco riuscito. Al contrario, la protezione personalizzata rende inefficace gli schemi di attacco reiterati.

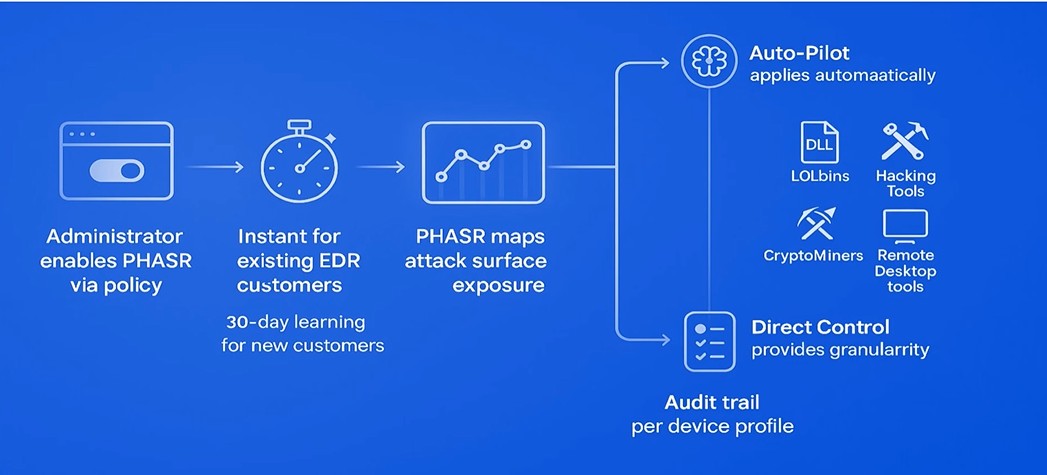

Le due modalità base di funzionamento di PHASR: Autopilot e manuale

Le due modalità base di funzionamento di PHASR: Autopilot e manuale

Installazione, prerequisiti e avvio

PHASR è un modulo integrato all’interno della piattaforma Bitdefender GravityZone, ma può anche essere usato come add-on per soluzioni antimalware/EDR di terze parti già attive nell’infrastruttura, in modo da tutelare l’investimento del cliente. PHASR richiede una console GravityZone Control Center attiva; il periodo di analisi iniziale richiede un periodo di tempo incluso fra 15 e massimo 60 giorni, a meno che non sia installato già l’EDR di Bitdefender: in quel caso la raccolta dei dati è molto veloce.

La dashboard di PHASR

La dashboard di PHASR

L’attivazione si basa sull’installazione di un agent dedicato su ciascun endpoint, non necessario nel caso si abbia già l’agent Bitdefender Gravityzone installato per la protezione Antimalware ed EDR: una volta distribuito, l’agent procede in modo completamente automatico nel censimento dei profili utenti sulle macchine, nel rilevamento di vulnerabilità e misconfigurazioni. Più importante, avvia la fase di apprendimento senza bisogno di un intervento manuale.

Il software in sostanza apprende, tramite machine learning e Intelligenza Artificiale, le attività e i programmi utilizzati da ciascun utente su ciascun endpoint, e costruisce di conseguenza dei profili comportamentali unici che riflettono il modo peculiare con cui ognuno interagisce con il sistema, con le applicazioni e in generale con le risorse aziendali. Questo approccio, unito alle policy di sicurezza aziendali, promette di chiudere preventivamente tutte “le porte” non necessarie, senza bloccare strumenti necessari al lavoro.

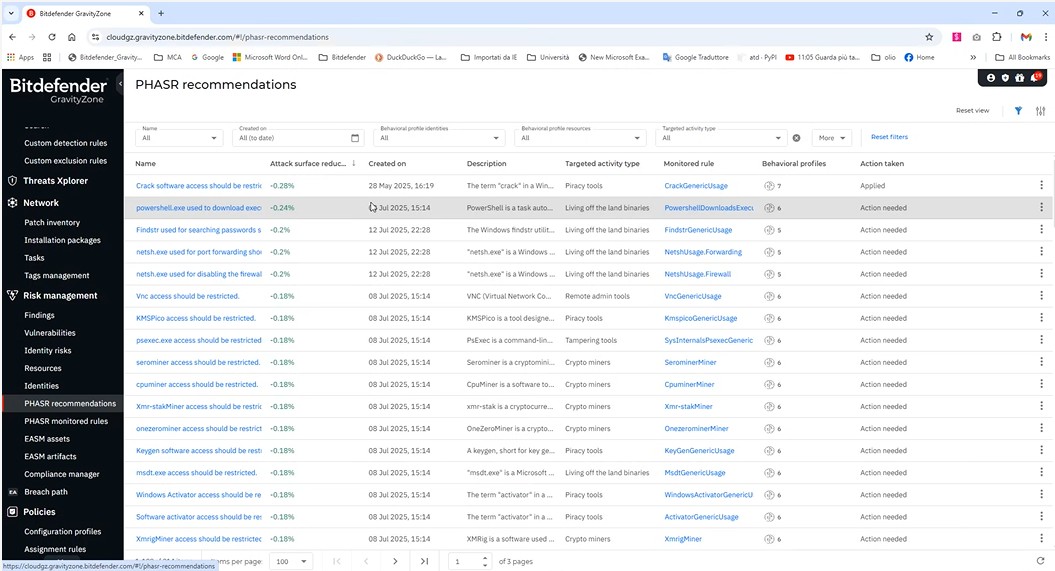

Le raccomandazioni per ridurre la superficie di rischio

Le raccomandazioni per ridurre la superficie di rischio

Per capire meglio: risorse come PowerShell, ritenute potenzialmente a rischio, vengono lasciate accessibili per gli amministratori IT che le usano d’abitudine, ma vengono disattivate per i dipendenti che non ne hanno mai fatto uso, come potrebbero essere quelli delle risorse umane, delle vendite o dell’amministrazione.

È importante sottolineare che il sistema continua a imparare, aggiornando i profili comportamentali ogni volta che l’utente acquisisce/perde nuovi privilegi e ruoli, o quando emergono nuove tecniche di attacco rilevate dall’intelligence di Bitdefender.

Una precisazione fondamentale è che PHASR si integra in modo nativo con sistemi come i domini Microsoft aziendali e sfrutta queste fonti per associare rapidamente utenti a specifici reparti. Tuttavia, la costruzione del profilo utente non si limita mai al ruolo dichiarato in Active Directory: il centro nevralgico della soluzione resta l’osservazione concreta dell’uso effettivo delle applicazioni, dei privilegi richiesti e delle abitudini operative su ciascun endpoint, così da creare policy realistiche e aggiornate in tempo reale.

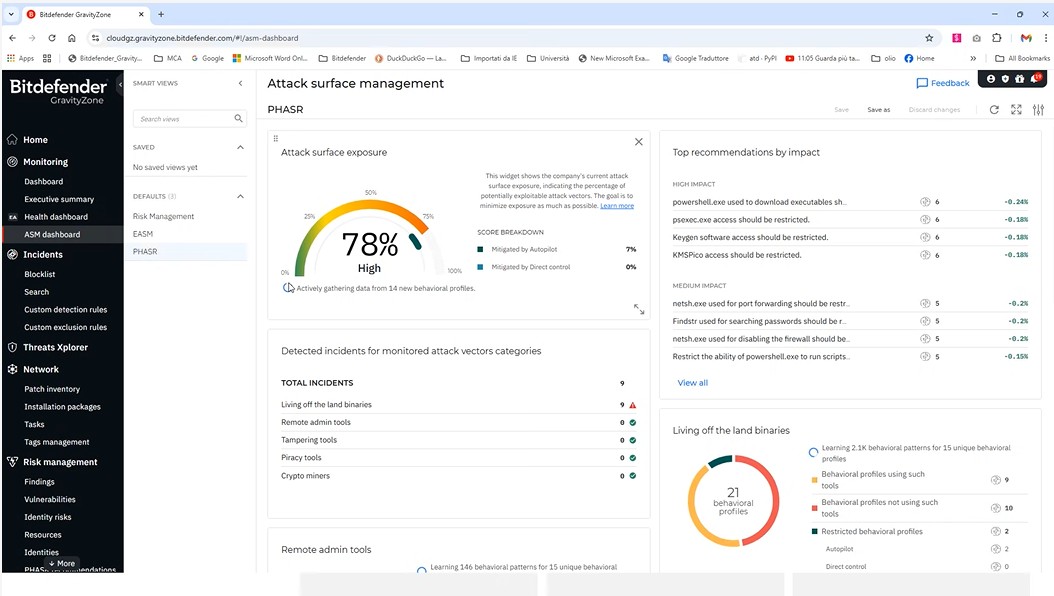

La dashboard

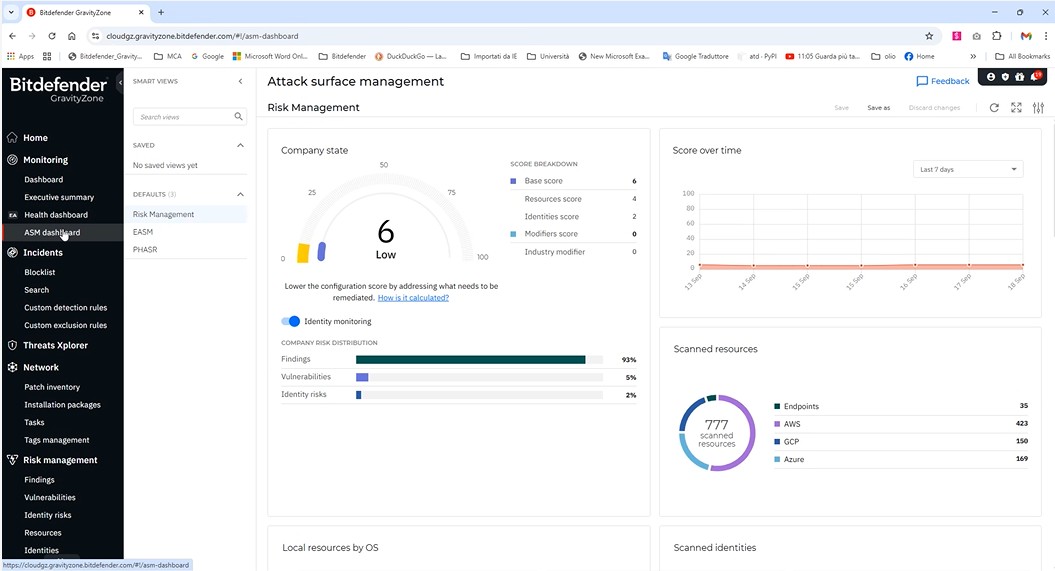

Attack Surface Management

Attack Surface Management

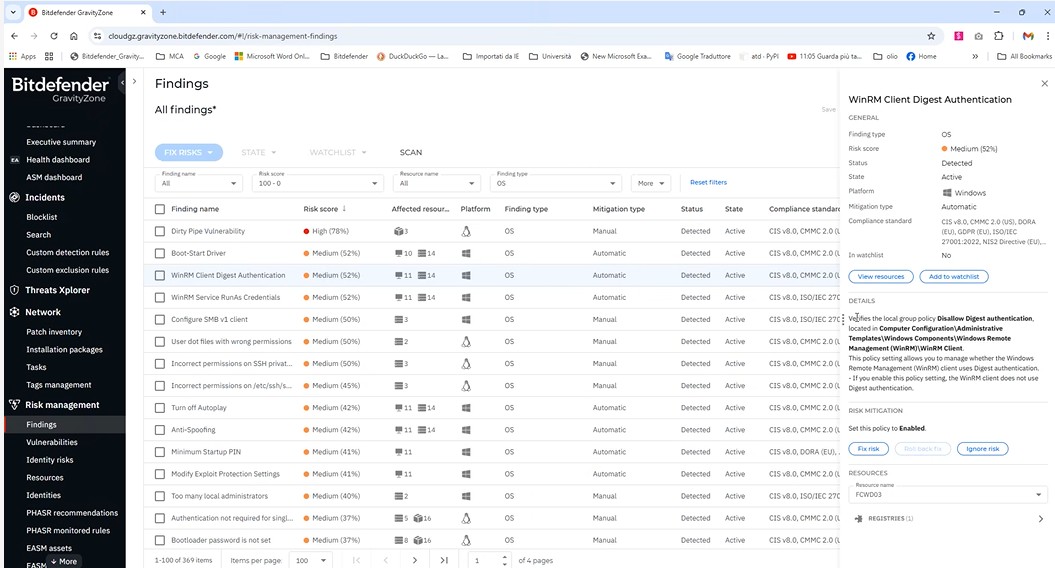

La gestione di PHASR avviene tramite la dashboard centralizzata ASM (Attack Surface Management), accessibile dalla console GravityZone. Qui sono riuniti tutti gli strumenti per la riduzione della superficie d’attacco: oltre a PHASR, sono visibili i moduli per il risk management, il controllo delle misconfigurazioni e delle vulnerabilità, la valutazione della compliance normativa e molto altro. A tale proposito, Risk Management è in grado di rilevare vulnerabilità su sistemi e software e di attribuire priorità alle correzioni. La segnalazione delle misconfigurazioni viene redatta in conformità con gli standard CISv8..

Sul fronte della compliance, invece, è bene precisare che il modulo Compliance Manager consente di generare report dettagliati ed esportabili in Excel o PDF, che sono utili sia per gli audit interni sia per le consulenze esterne e forniscono informazione sulla conformita agli standard ISO 27001, DORA e NIS2

Nel suo complesso la dashboard consente di monitorare il livello di esposizione alle categorie di attacco principali. Fra queste rientrano gli attacchi di tipo Living off the Land Binaries, ossia che fanno uso di tool già presenti nei sistemi, come per esempio PowerShell, WMIC, Task Scheduler. Ci sono poi i Tampering Tools (come i Process Explorer, LiveKd e via dicendo), i Piracy Tools (keygen, crack), i CryptoMiners (PhoenixMiner, XMRig…) e i tool per l’amministrazione da remoto, come AnyDesk e TeamViewer. La granularità arriva al livello delle singole azioni consentite dagli strumenti stesso: per esempio, PowerShell può essere sbloccato per compiti di routine, ma impedire l’uso di script cifrati/offuscati.

La console visualizza anche raccomandazioni dettagliate per la riduzione della superficie di rischio, con un ranking di impatto e di urgenza associato a ciascun consiglio.

Vulnerabilità e misconfigurazioni rilevate

Vulnerabilità e misconfigurazioni rilevate

Per quanto riguarda il monitoraggio comportamentale, la dashboard permette di analizzare i profili comportamentali attivi, le categorie di tool in uso e lo storico delle azioni intraprese, sia in modalità autopilot sia con intervento diretto dell’amministratore. Nella modalità Autopilot il sistema apprende, impara e applica automaticamente policy e restrizioni, aggiornandole dinamicamente senza alcuna interazione da parte del team di security. Si tratta di una modalità di funzionamento ideale per le realtà in cui non sono disponibili persone dedicate alla cybersecurity, a cui garantisce una copertura costante delle nuove minacce e delle variazioni operative.

Al contrario, nella modalità Direct Control il sistema si limita a proporre raccomandazioni e lascia che sia l'amministratore a esaminare la situazione e a decidere di applicare o sbloccare manualmente restrizioni e policy. È un’opzione che consente il massimo controllo granulare. Entrambe le modalità possono essere personalizzate e si può impostare anche un mix delle due: per esempio, la gestione in autopilot dei programmi pirata e la gestione manuale dei tool amministrativi critici.

Sul fronte del controllo delle eccezioni, se un utente ha esigenze non previste, come l’uso di un tool amministrativo per la prima volta, gli basta inviare una richiesta all’IT manager, che può sbloccare temporaneamente il tool direttamente dal pannello di controllo. Inoltre, ogni blocco viene notificato all’amministratore tramite la console, agevolando la governance e la reportistica.

Da notare che quella testata da SecurityOpenLab è una versione a licenza singola, ma esistono modelli di licenza flessibili ideati appositamente per MSP, con caratteristiche multitenant per amministrare più clienti attraverso un’unica console centralizzata.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Ammiocuggino, Spalaletame e gli Esperti veri

01-03-2026

Cyber risk nelle PMI: perché la sicurezza viene prima della polizza

27-02-2026

La Cybersecurity in Italia vale 2,8 miliardi, trainata da NIS2 e AI

27-02-2026

Cybercrime sempre più efficiente, Italia sotto pressione

27-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab