GPUGate, il malware mirato contro professionisti IT europei

Una campagna sofisticata colpisce professionisti IT europei tramite GitHub e Google Ads. Gli obiettivi sono il furto di dati sensibili e credenziali e l’attivazione di ransomware.

Si chiama GPUGate il framework impiegato in una campagna di attacchi contro aziende tecnologiche europee, monitorata dai ricercatori di Arctic Wolf. Si tratta dell’ennesimo frutto della versatilità e del genio criminale, che alza l’asticella delle insidie da cui le aziende si devono difendere. il nuovo arrivato, infatti, sfrutta tattiche evolute di distribuzione, persistenza e evasione. Nella catena di attacco, i cyber criminali sfruttano Google Ads e la piattaforma GitHub per indurre tecnici e sviluppatori a scaricare una versione contraffatta di GitHub Desktop. L’obiettivo è ottenere un accesso privilegiato alle reti aziendali per sottrarre credenziali e dati sensibili, finanche aprirsi la strada per scenari di ransomware e attacchi alla supply chain.

Il malware

Partiamo dal framework. GPUGate presenta una struttura tecnica inedita, con il file di installazione GitHubDesktopSetup-x64.exe che in realtà nasconde un MSI di 128 MB, gonfiato con oltre 100 eseguibili spazzatura. I ricercatori hanno soprannominato la sua struttura come nested doll: la quantità esagerata di file inutili ha la duplice funzione di aggirare i limiti di dimensione delle sandbox e di “fare rumore” per mascherare l’effettiva presenza del payload, complicando la ricerca di indicatori di compromissione.

La vera novità di GPUGate è l’attivazione legata a una dotazione hardware specifica. In pratica, il malware implementa una procedura OpenCL che genera una chiave AES solo se rileva una GPU fisica sul sistema infetto e se il nome del dispositivo supera una soglia minima di 10 caratteri. Qualora queste condizioni non siano soddisfatte, l’esecuzione si interrompe e il payload rimane cifrato. È evidente che l’obiettivo di questa scelta è quello di impedire l’esecuzione su macchine virtuali, ambienti di analisi e sandbox tradizionali, per colpire invece le workstation realmente utilizzate da sviluppatori, gamer e miner, cioè dagli utenti equipaggiati con hardware di fascia alta a cui spesso sono associati privilegi elevati in ambito aziendale.

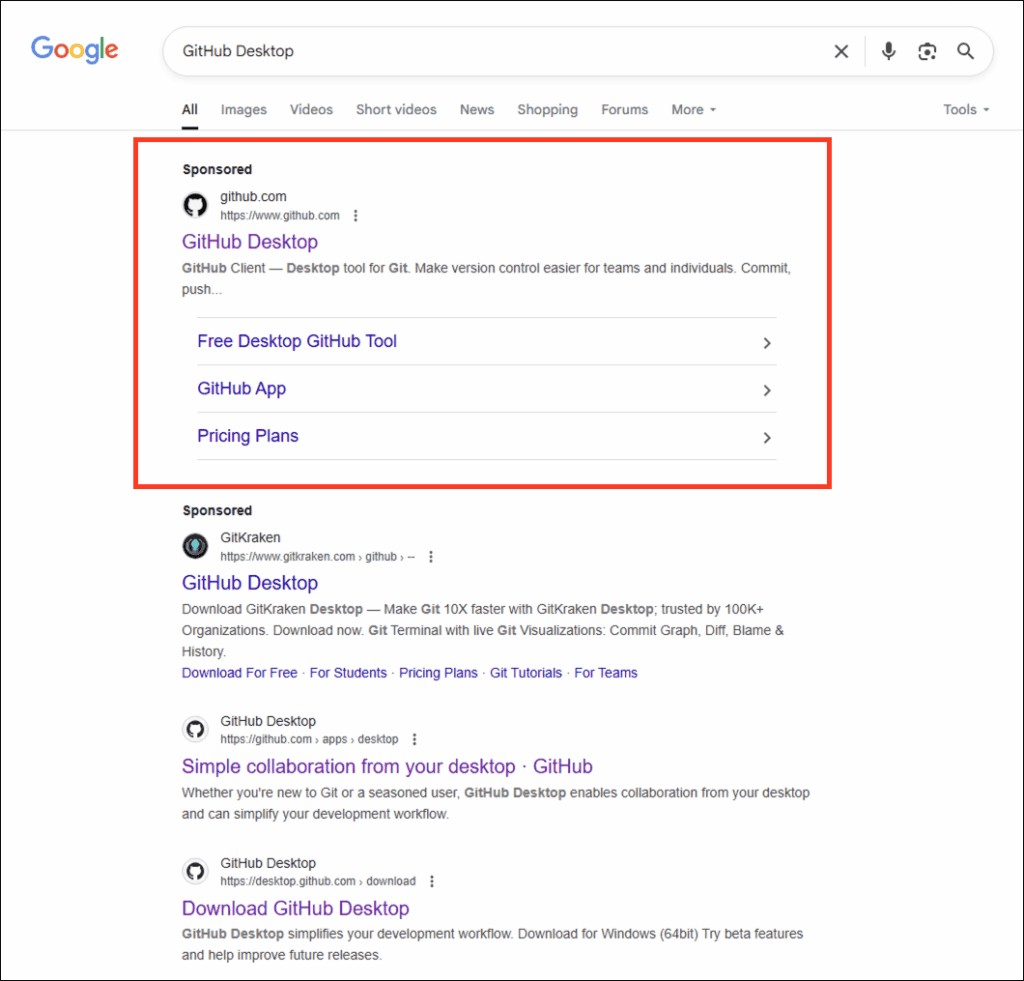

L’annuncio dannoso posizionato nella parte superiore dei risultati della ricerca di Google

L’annuncio dannoso posizionato nella parte superiore dei risultati della ricerca di Google

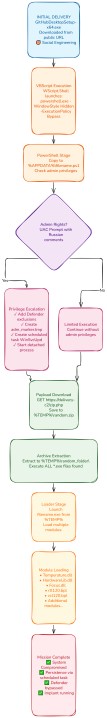

La catena di attacco

La campagna monitorata da Arctic Wolf ha preso di mira dipendenti del settore IT in Europa occidentale. Al contrario di molti attacchi, il vettore iniziale non era una email ma messaggi di Google Ads focalizzati sul tema “Computer e Consumer Electronics” e visualizzati solo a chi navigava da paesi target. Cliccando sugli annunci si atterrava su una pagina di commit GitHub modificata: da qui ha origine il download, tramite un link alterato nell’anchor del README. A ingannare le vittime sono l’apparenza legittima del repository e la struttura dei commit, che insieme generano un senso di fiducia verso il contenuto sufficiente per annullare la percezione di rischio proprio negli utenti esperti.

Avviato l’attacco, il malware conduce le verifiche sulla GPU; in caso vengano superate esegue il payload e attua una serie di attività per garantirsi la persistenza. Fra queste, le più significative sono due: il malware copia la propria componente PowerShell nell’area %APPDATA%, richiede i privilegi amministrativi tramite prompt UAC all’avvio e crea file marker per evitare ripetute richieste. Nella fase di escalation, poi, aggiunge le eccezioni che gli occorrono a Microsoft Defender per evitare la detection e configura un task pianificato che garantisce persistenza con privilegi massimi. La persistenza sul sistema resiste ai riavvii e si adatta dinamicamente alle configurazioni hardware e di rete rilevate. I processi dannosi si insediano in cartelle di norma poco monitorate come %APPDATA%, %LOCALAPPDATA% e %ProgramData% e si mimetizzano anche nel nome del task e delle librerie caricate.

A questo punto la configurazione è terminata e il malware può scaricare un archivio ZIP, estrarlo e lanciare eseguibili legittimi conditi con librerie DLL malevole. Sfruttando la tecnica del DLL sideloading, attiva la componente infostealer e le comunicazioni con una costellazione di server di comando e controllo. Ulteriore fase è quella operativa: GPUGate analizza i file presenti sul sistema, archivia credenziali, informazioni finanziarie, dati sensibili ed esfiltra il tutto tramite protocollo HTTPS verso i server C2. Questi ultimi sono disseminati fra domini e IP compromessi, così da garantire ridondanza e resilienza all’infrastruttura.

Secondo i ricercatori non è da escludere la capacità del framework GPUGate di orchestrare attacchi ransomware: l’analisi del codice ha recuperato funzioni e stringhe riconducibili a famiglie ransomware note e documentate su VirusTotal. Inoltre, sono presenti funzioni per disattivare backup locali e funzioni di recupero, che sono tipiche dei ransomware.

L’attribuzione non è ancora stata fatta. L’unica indicazione che i ricercatori hanno recuperato al momento riguarda il fatto che i commenti PowerShell sono scritti in russo. Questo ovviamente accredita l’ipotesi di un’attività condotta da attori all’ombra del Cremlino.

La catena di attacco completa

La catena di attacco completa

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Compliance e NIS2

10-03-2026

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab