Ransomware e malware crittografato in aumento

Le connessioni crittografate sono diventate il metodo preferito per la diffusione del malware. I ransomware crescono, il phishing è sempre più sofisticato.

Nell’ultimo trimestre del 2022 sono stati il phishing e i ransomware a rappresentare una minaccia cyber persistente. È la conclusione a cui giunge l’Internet Security Report di WatchGuard Technologies che certifica un aumento del 627% del ransomware che colpisce gli endpoint, mentre il malware associato alle campagne di phishing ha continuato a rappresentare una minaccia persistente. Cala invece il malware rilevato in rete.

Che cosa significano questi dati? Partiamo con il ransomware, che è sempre la maggiore fonte di ansia: i lauti incassi finanziano nuovi attacchi, in un circolo vizioso che motiva i criminali informatici a proseguire con gli attacchi. La difesa deve articolarsi su controlli di sicurezza moderni per la prevenzione proattiva, buoni piani di disaster recovery e di business continuity.

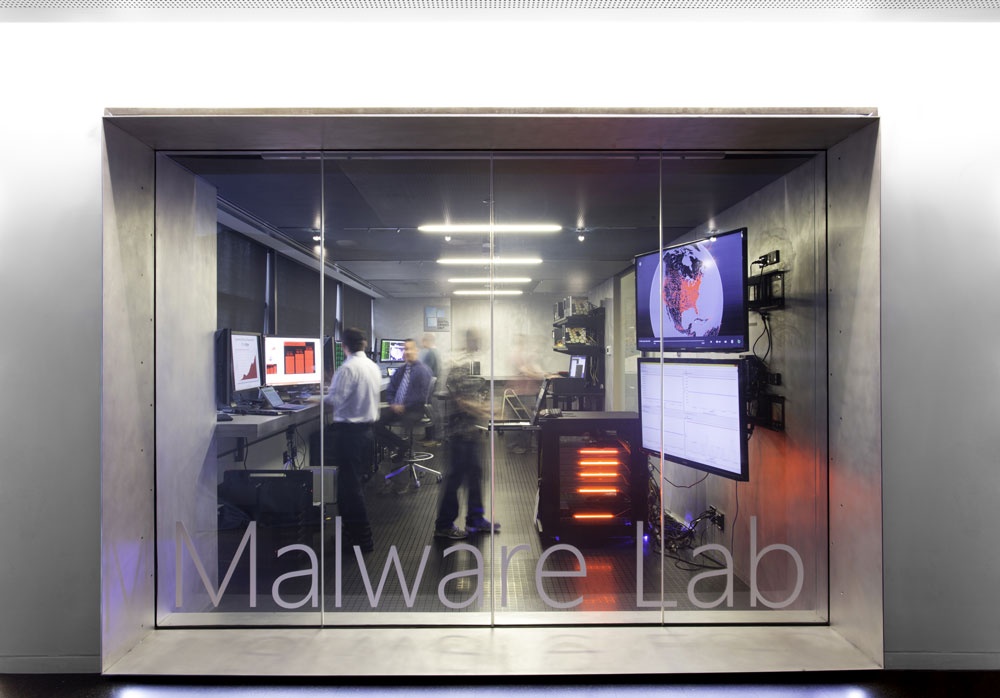

I malware

La questione dei malware è complessa perché ci sono almeno due macro parametri di cui tenere conto: il malware crittografato e quello non cifrato. Partiamo dall’ultimo caso che è il più semplice: da tempo i rilevamenti di malware non crittografato sono in calo. A fine 2022 la discesa è stata pari al 9,2% rispetto al periodo luglio-settembre. Questo non significa che il malware web in generale stia diminuendo, ma che sia in decrescita quello non crittografato semplicemente perché, come stiamo per vedere, i cyber criminali preferiscono crittografare il malware per bypassare i controlli di sicurezza.

La conferma di questo è nel fatto che il 93% del malware si nasconde dietro alla crittografia SSL/TLS utilizzata dai siti web protetti. L’unica difesa possibile è l’ispezione del traffico in ingresso, ed è ormai un’esigenza dato che sempre secondo i dati di WatchGuard il 70% del malware su connessioni crittografate elude le firme.

Detto questo, non cessa la diffusione di malware destinati agli endpoint, che nel trimestre in esame sono aumentati del 22%. Tra i principali vettori di attacco, la maggior parte dei rilevamenti sono stati associati agli script, che hanno costituito il 90% di tutti i rilevamenti. Nelle detection di malware del browser, gli attaccanti hanno preso di mira maggiormente Internet Explorer con il 42% dei rilevamenti, seguito da Firefox con il 38%.

Phishing e vulnerabilità

Un altro dato significativo del report WatchGuard riguarda l’aumento delle campagne di phishing. La famiglia di malware più rilevata, JS.A gent.UNS, contiene codice HTML malevolo che indirizza gli utenti a domini apparentemente legittimi mascherati da siti web noti. Un'altra variante, Agent.GBPM, crea una pagina di phishing di SharePoint denominata "PDF Salary_Increase", che tenta di accedere alle informazioni sugli account degli utenti. L'ultima nuova variante, HTML.Agent.WR, apre una falsa pagina di notifica DHL in francese con un link di login che porta a un noto dominio di phishing. Phishing e BEC rimangono fra i principali vettori di attacco, per difendersi occorre assicurarsi di disporre di efficaci difese preventive e di programmi di formazione sulla security awareness.

Importante è anche la parte del report che affronta il tema delle vulnerabilità. I dati analizzati da WatchGuard mostrano che gli exploit ProxyLogon continuano a crescere. Un exploit per questo noto problema critico di Exchange è passato dall'ottavo posto in Q3 al quarto posto in Q4. Dovrebbe essere già stato risolto con patch da tempo, ma in caso contrario, i professionisti della sicurezza devono sapere che gli attaccanti lo stanno prendendo di mira. Le vecchie vulnerabilità possono tornare utili per gli attaccanti tanto quanto quelle nuove se sono in grado di compromettere una rete o un sistema.

Resta solo un tema da affrontare, e ovviamente è legato al ransomware: il gruppo e la variante malware omonima prevalente si conferma LockBit, che secondo le rivelazioni sembra avere il maggior successo nel violare le aziende. Sebbene in calo rispetto al trimestre fra luglio e settembre, nel periodo in esame LockBit ha comunque registrato il maggior numero di vittime di estorsioni pubbliche, con 149 monitorate dal WatchGuard Threat Lab. Sempre nel quarto trimestre, il team di Threat Lab ha rilevato 31 nuovi ransomware e gruppi di estorsione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab