WatchGuard Internet Security Report: siamo nell'era del malware crittografato

I dipendenti in smart working sono i nuovi obiettivi dei cyber criminali, che mimetizzano sempre più i malware con la crittografia.

Dopo mesi di stime provvisorie, è finalmente il momento di tirare le somme della cyber security ai tempi del coronavirus. Spiccano i dati inquietanti sulla diffusione del malware crittografato, sull’ondata di cryptominer Monero, e sui malware di ultima generazione.

I dati sono contenuti nell'Internet Security Report di WatchGuard relativo al primo trimetre 2020. Solleva una tendenza di cui abbiamo parlato diffusamente in passato, e che ora trova conferma. La crittografia, universalmente usata per proteggere i dati legittimi, è ormai uno "strumento del mestiere" dei cyber criminali. Il malware crittografato è la nuova frontiera del crimine per nascondere il codice malevolo, passare indenne ai controlli di sicurezza e centrare obiettivi strategici, creando danni materiali e finanziari.

Alcuni dei ransomware più temibili di questo periodo sono crittografati: Emotet, Ryuk, Sodinokibi, TrickBot. Secondo i dati di WatchGuard, il 67% di tutto il malware in circolazione nel Q1 è stato diffuso tramite HTTPS. In altre parole, significa che le aziende e le istituzioni che non dispongono di soluzioni di sicurezza capaci di ispezionare il traffico crittografato non possono rilevare due terzi delle minacce in arrivo.

Come avevamo indicato a suo tempo, questo tipo di controllo non è banale perché richiede soluzioni che creano problemi di latenza e al contempo aggiungono un livello di rischio. A meno che non si usino moderne tecniche di Intelligenza Artificiale e machine learning capaci di ispezionare i metadati.

Come avevamo indicato a suo tempo, questo tipo di controllo non è banale perché richiede soluzioni che creano problemi di latenza e al contempo aggiungono un livello di rischio. A meno che non si usino moderne tecniche di Intelligenza Artificiale e machine learning capaci di ispezionare i metadati.

Fino a qualche settimana fa la questione sembrava secondaria. In realtà la percentuale calcolata da WatchGuard rende questo problema di grande attualità e urgenza. Non solo per il numero in sé stesso, ma anche perché il 72% del malware crittografato è stato classificato come zero day. Significa che non esiste alcuna arma per bloccarlo.

Corey Nachreiner, chief tecnology officer di WatchGuard, sottolinea che "alcune aziende sono riluttanti ad eseguire l'ispezione HTTPS a causa del lavoro aggiuntivo richiesto. I nostri dati mostrano tuttavia che la maggior parte del malware viene distribuito attraverso connessioni crittografate e lasciare che il traffico non venga ispezionato non è più un'opzione possibile. […] L'unica difesa è l'implementazione di una serie di servizi di sicurezza a più livelli, inclusi metodi avanzati di rilevamento delle minacce e ispezione HTTPS."

Preoccupano molto di più le varianti di malware Flawed-Ammyy e Cryxos. Quest'ultimo è la terza minaccia nella lista dei cinque principali malware crittografati stilata da WatchGuard. È terzo anche nella lista dei primi cinque malware più diffusi. Per ora la minaccia riguarda per lo più Hong Kong e consiste in un allegato malevolo di posta elettronica mascherato come una fattura. Flawed-Ammyy è invece una truffa in cui l'attaccante utilizza il software di supporto Ammyy Admin per ottenere l'accesso remoto al computer della vittima.

Preoccupano molto di più le varianti di malware Flawed-Ammyy e Cryxos. Quest'ultimo è la terza minaccia nella lista dei cinque principali malware crittografati stilata da WatchGuard. È terzo anche nella lista dei primi cinque malware più diffusi. Per ora la minaccia riguarda per lo più Hong Kong e consiste in un allegato malevolo di posta elettronica mascherato come una fattura. Flawed-Ammyy è invece una truffa in cui l'attaccante utilizza il software di supporto Ammyy Admin per ottenere l'accesso remoto al computer della vittima.

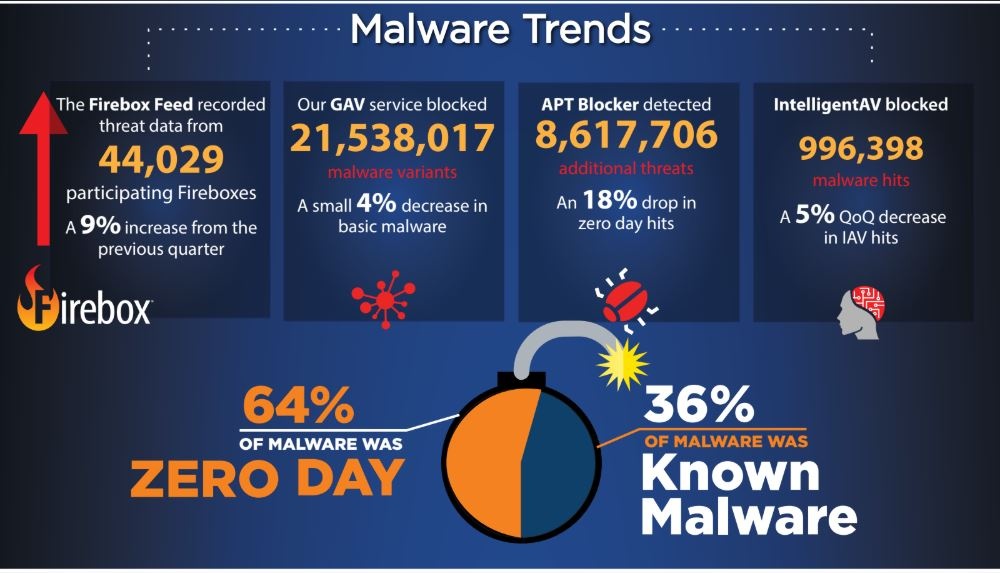

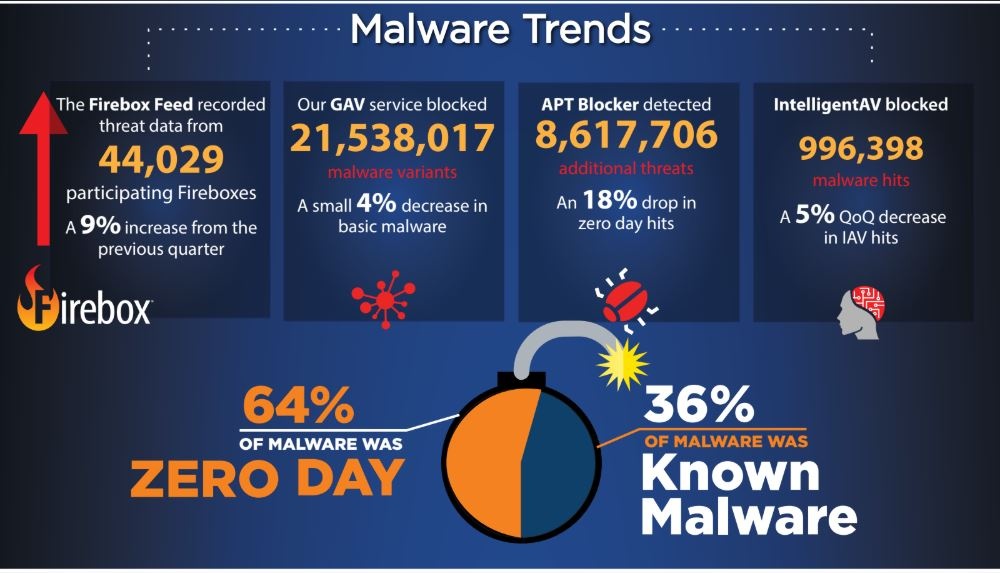

Nel complesso, però, gli attacchi malware e di rete diminuiscono. Nel periodo in esame si è registrato un calo del 6,9% degli attacchi malware e dell'11,6% di quelli di rete. L'obiettivo principale, evidentemente, non erano più le aziende ma i singoli dipendenti in smart working.

I dati sono contenuti nell'Internet Security Report di WatchGuard relativo al primo trimetre 2020. Solleva una tendenza di cui abbiamo parlato diffusamente in passato, e che ora trova conferma. La crittografia, universalmente usata per proteggere i dati legittimi, è ormai uno "strumento del mestiere" dei cyber criminali. Il malware crittografato è la nuova frontiera del crimine per nascondere il codice malevolo, passare indenne ai controlli di sicurezza e centrare obiettivi strategici, creando danni materiali e finanziari.

Alcuni dei ransomware più temibili di questo periodo sono crittografati: Emotet, Ryuk, Sodinokibi, TrickBot. Secondo i dati di WatchGuard, il 67% di tutto il malware in circolazione nel Q1 è stato diffuso tramite HTTPS. In altre parole, significa che le aziende e le istituzioni che non dispongono di soluzioni di sicurezza capaci di ispezionare il traffico crittografato non possono rilevare due terzi delle minacce in arrivo.

Come avevamo indicato a suo tempo, questo tipo di controllo non è banale perché richiede soluzioni che creano problemi di latenza e al contempo aggiungono un livello di rischio. A meno che non si usino moderne tecniche di Intelligenza Artificiale e machine learning capaci di ispezionare i metadati.

Come avevamo indicato a suo tempo, questo tipo di controllo non è banale perché richiede soluzioni che creano problemi di latenza e al contempo aggiungono un livello di rischio. A meno che non si usino moderne tecniche di Intelligenza Artificiale e machine learning capaci di ispezionare i metadati. Fino a qualche settimana fa la questione sembrava secondaria. In realtà la percentuale calcolata da WatchGuard rende questo problema di grande attualità e urgenza. Non solo per il numero in sé stesso, ma anche perché il 72% del malware crittografato è stato classificato come zero day. Significa che non esiste alcuna arma per bloccarlo.

Corey Nachreiner, chief tecnology officer di WatchGuard, sottolinea che "alcune aziende sono riluttanti ad eseguire l'ispezione HTTPS a causa del lavoro aggiuntivo richiesto. I nostri dati mostrano tuttavia che la maggior parte del malware viene distribuito attraverso connessioni crittografate e lasciare che il traffico non venga ispezionato non è più un'opzione possibile. […] L'unica difesa è l'implementazione di una serie di servizi di sicurezza a più livelli, inclusi metodi avanzati di rilevamento delle minacce e ispezione HTTPS."

Cryptominer e malware

Il secondo elemento degno di nota riguarda la crescente popolarità dei cryptominer Monero. La metà dei domini che hanno distribuito malware nel periodo in esame ha ospitato o controllato cryptominer Monero. Il motivo è piuttosto banale: è un modo per generare reddito passivo. Preoccupano molto di più le varianti di malware Flawed-Ammyy e Cryxos. Quest'ultimo è la terza minaccia nella lista dei cinque principali malware crittografati stilata da WatchGuard. È terzo anche nella lista dei primi cinque malware più diffusi. Per ora la minaccia riguarda per lo più Hong Kong e consiste in un allegato malevolo di posta elettronica mascherato come una fattura. Flawed-Ammyy è invece una truffa in cui l'attaccante utilizza il software di supporto Ammyy Admin per ottenere l'accesso remoto al computer della vittima.

Preoccupano molto di più le varianti di malware Flawed-Ammyy e Cryxos. Quest'ultimo è la terza minaccia nella lista dei cinque principali malware crittografati stilata da WatchGuard. È terzo anche nella lista dei primi cinque malware più diffusi. Per ora la minaccia riguarda per lo più Hong Kong e consiste in un allegato malevolo di posta elettronica mascherato come una fattura. Flawed-Ammyy è invece una truffa in cui l'attaccante utilizza il software di supporto Ammyy Admin per ottenere l'accesso remoto al computer della vittima. L'impatto del COVID-19

A causa della pandemia, il primo trimestre 2020 ha segnato l'inizio di grandi cambiamenti nel panorama delle minacce informatiche. Il massiccio aumento del lavoro da casa ha portato a un'impennata di attacchi contro singoli individui.Nel complesso, però, gli attacchi malware e di rete diminuiscono. Nel periodo in esame si è registrato un calo del 6,9% degli attacchi malware e dell'11,6% di quelli di rete. L'obiettivo principale, evidentemente, non erano più le aziende ma i singoli dipendenti in smart working.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab