Bug VPN e RDP aprono le porte agli attacchi ransomware

La maggior parte degli attacchi ransomware va a buon fine grazie agli endpoint RDP compromessi e ai bug delle VPN.

Nella prima metà del 2020 gli attacchi ransomware contro le aziende hanno tenuto banco, con un'ampia diversificazione data dalle peculiarità operative di ciascun gruppo criminale. Gli esperti di cyber security tuttavia hanno individuato alcuni denominatori comuni scatenanti: endpoint RDP non protetti, phishing e lo sfruttamento delle falle nelle VPN aziendali.

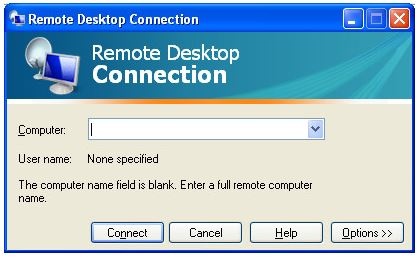

A mettere gli RDP compromessi in prima posizione sono Coveware, Emsisoft, e Recorded Future. Coverware scrive nel suo report aggiornato che l'RDP è il vettore di intrusione più diffuso e la fonte della maggior parte degli incidenti ransomware nel 2020.

L'analista Allan Liska di Recorded Future reputa che "Remote Desktop Protocol (RDP) sia attualmente, e con un ampio margine, il vettore di attacco più comune utilizzato dai criminali informatici per ottenere l'accesso ai computer Windows e installare ransomware e altri malware".

Gli esperti sottolineano inoltre che la situazione appena delineata non è direttamente connessa allo smart working generalizzato. È dallo scorso anno che l'RDP è il vettore di intrusione principale per gli attacchi, ben prima della pandemia e del lockdown. C'è stata invece un'inversione di tendenza sugli obiettivi intermedi degli attacchi: la pandemia ha spostato le azioni dei cyber criminali contro gli utenti singoli, con l'obbiettivo palese di sfruttarne le debolezze per arrivare alle aziende.

Gli esperti sottolineano inoltre che la situazione appena delineata non è direttamente connessa allo smart working generalizzato. È dallo scorso anno che l'RDP è il vettore di intrusione principale per gli attacchi, ben prima della pandemia e del lockdown. C'è stata invece un'inversione di tendenza sugli obiettivi intermedi degli attacchi: la pandemia ha spostato le azioni dei cyber criminali contro gli utenti singoli, con l'obbiettivo palese di sfruttarne le debolezze per arrivare alle aziende.

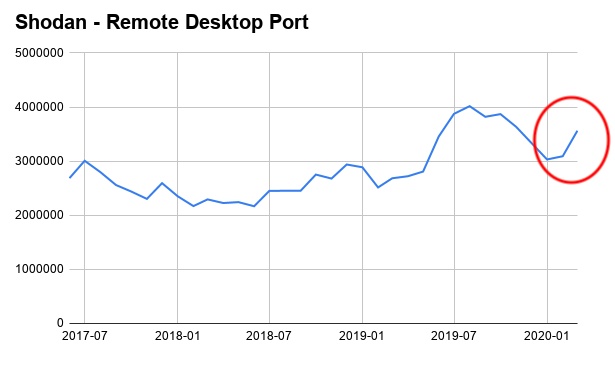

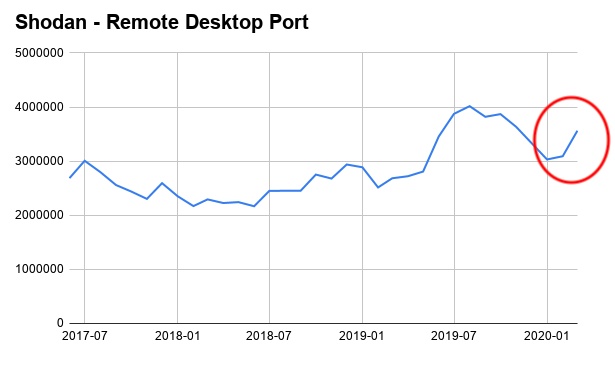

A questo proposito basta ricordare i sistemi di scansione di Internet, come Shodan, che sono molto popolari e che permettono con relativa semplicità e in maniera automatizzata di individuare gli endpoint RDP esposti. Da lì a scatenare attacchi brute force il passo è breve. Se le credenziali sono banali, andare a segno è un gioco da ragazzi.

È da qui che parte la complessa catena del crimine, che porta quasi sempre anche alla rivendita dei database di credenziali rubate sui siti del dark web. Su questo non c'è nulla di nuovo: la rivendita di username e password rubate è attiva da anni.

La novità è che i gruppi criminali che diffondono ransomware hanno iniziato a servirsi di queste informazioni per attaccare singoli utenti, tramite i quali colpire le aziende in cui lavorano. Nel periodo del lockdown proprio i gruppi ransomware sono diventati i maggiori acquirenti di credenziali rubate, tanto che alcuni negozi online si sono specializzati per servire esclusivamente i gruppi ransomware.

L'evoluzione ha anche compiuto un secondo passaggio, ossia la creazione di operatori che sviluppano Ransomware-as-a-Service (RaaS) per aiutare i cyber criminali a monetizzare meglio le loro azioni.

L'evoluzione ha anche compiuto un secondo passaggio, ossia la creazione di operatori che sviluppano Ransomware-as-a-Service (RaaS) per aiutare i cyber criminali a monetizzare meglio le loro azioni.

In tutti i casi, non appena gli exploit venivano diffusi, partivano gli attacchi. Alcuni erano concentrati sul furto di informazioni sensibili a scopo di spionaggio. Molti sono stati creati per motivi finanziari. A prescindere dal movente, la VPN è stato il mezzo preferito da molti gruppi criminali. Basti pensare a REvil (Sodinokibi), Ragnarok, DoppelPaymer, Maze, CLOP e Nefilim, che hanno preso di mira i sistemi Citrix e Pulse Secure vulnerabili.

A mettere gli RDP compromessi in prima posizione sono Coveware, Emsisoft, e Recorded Future. Coverware scrive nel suo report aggiornato che l'RDP è il vettore di intrusione più diffuso e la fonte della maggior parte degli incidenti ransomware nel 2020.

L'analista Allan Liska di Recorded Future reputa che "Remote Desktop Protocol (RDP) sia attualmente, e con un ampio margine, il vettore di attacco più comune utilizzato dai criminali informatici per ottenere l'accesso ai computer Windows e installare ransomware e altri malware".

Gli esperti sottolineano inoltre che la situazione appena delineata non è direttamente connessa allo smart working generalizzato. È dallo scorso anno che l'RDP è il vettore di intrusione principale per gli attacchi, ben prima della pandemia e del lockdown. C'è stata invece un'inversione di tendenza sugli obiettivi intermedi degli attacchi: la pandemia ha spostato le azioni dei cyber criminali contro gli utenti singoli, con l'obbiettivo palese di sfruttarne le debolezze per arrivare alle aziende.

Gli esperti sottolineano inoltre che la situazione appena delineata non è direttamente connessa allo smart working generalizzato. È dallo scorso anno che l'RDP è il vettore di intrusione principale per gli attacchi, ben prima della pandemia e del lockdown. C'è stata invece un'inversione di tendenza sugli obiettivi intermedi degli attacchi: la pandemia ha spostato le azioni dei cyber criminali contro gli utenti singoli, con l'obbiettivo palese di sfruttarne le debolezze per arrivare alle aziende.Perché RDP è nell'occhio del ciclone?

La risposta è banale: perché è la tecnologia più diffusa per connettersi a sistemi remoti. Online ci sono milioni di computer con porte RDP esposte, e questo basta per rendere RDP un'arma a disposizione di tutti i tipi di cyber criminali, non solo dei gruppi che usano i ransomware.A questo proposito basta ricordare i sistemi di scansione di Internet, come Shodan, che sono molto popolari e che permettono con relativa semplicità e in maniera automatizzata di individuare gli endpoint RDP esposti. Da lì a scatenare attacchi brute force il passo è breve. Se le credenziali sono banali, andare a segno è un gioco da ragazzi.

È da qui che parte la complessa catena del crimine, che porta quasi sempre anche alla rivendita dei database di credenziali rubate sui siti del dark web. Su questo non c'è nulla di nuovo: la rivendita di username e password rubate è attiva da anni.

La novità è che i gruppi criminali che diffondono ransomware hanno iniziato a servirsi di queste informazioni per attaccare singoli utenti, tramite i quali colpire le aziende in cui lavorano. Nel periodo del lockdown proprio i gruppi ransomware sono diventati i maggiori acquirenti di credenziali rubate, tanto che alcuni negozi online si sono specializzati per servire esclusivamente i gruppi ransomware.

L'evoluzione ha anche compiuto un secondo passaggio, ossia la creazione di operatori che sviluppano Ransomware-as-a-Service (RaaS) per aiutare i cyber criminali a monetizzare meglio le loro azioni.

L'evoluzione ha anche compiuto un secondo passaggio, ossia la creazione di operatori che sviluppano Ransomware-as-a-Service (RaaS) per aiutare i cyber criminali a monetizzare meglio le loro azioni. VPN sulla graticola

L'altro vettore di attacco più comune nel 2020 è stata la VPN. Non c'è da stupirsi, visto lo smart working forzato di milioni di dipendenti, che hanno dovuto usarla per collegarsi da casa alle reti aziendali. Nell'ultimo anno sono emerse molteplici vulnerabilità gravi nelle soluzioni VPN dei maggiori produttori.In tutti i casi, non appena gli exploit venivano diffusi, partivano gli attacchi. Alcuni erano concentrati sul furto di informazioni sensibili a scopo di spionaggio. Molti sono stati creati per motivi finanziari. A prescindere dal movente, la VPN è stato il mezzo preferito da molti gruppi criminali. Basti pensare a REvil (Sodinokibi), Ragnarok, DoppelPaymer, Maze, CLOP e Nefilim, che hanno preso di mira i sistemi Citrix e Pulse Secure vulnerabili.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab