LockBit è un ransomware-as-a-service micidiale

Non occorre alcuna competenza per diffondere il ransomware LockBit in un'azienda. È un prodotto as-a-service che agisco in automatico.

La minaccia del ransomware è ben nota. I cyber criminali attaccano una rete aziendale, se riescono a insinuarsi la setacciano per giorni o settimane, poi crittografano i file più importanti e chiedono un riscatto per fornire le chiavi di decodifica.

Questo in linea generale. I ricercatori di McAfee Labs e della società di cybersicurezza Northwave mettono l'accento su un ransomware relativamente nuovo, LockBit. È particolarmente insidioso ed è in circolazione da settembre 2019. La sua peculiarità è che si tratta di un Ransomware-as-a-Service (RaaS).

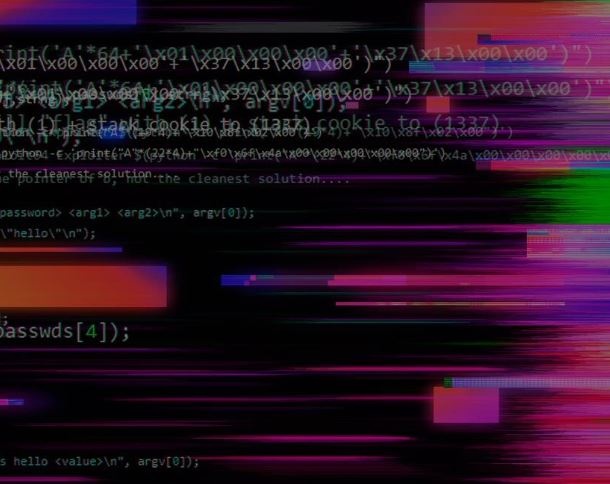

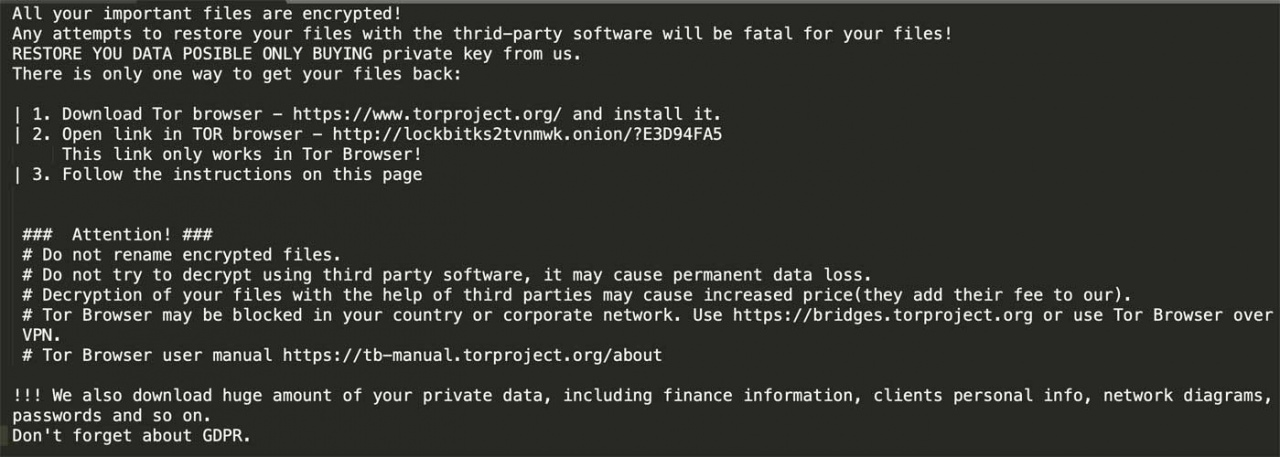

Richiesta di riscattoIn pratica è un prodotto sviluppato da un gruppo criminale che l'ha messo in vendita sottoforma di servizio, che gli affiliati usano cedendo agli sviluppatori parte dei riscatti incassati. Più in dettaglio, gli sviluppatori incassano una percentuale del riscatto compresa fra il 25 e il 40%. Agli affiliati resta la parte più consistente del bottino, inclusa fra il 60 e il 75 percento.

Richiesta di riscattoIn pratica è un prodotto sviluppato da un gruppo criminale che l'ha messo in vendita sottoforma di servizio, che gli affiliati usano cedendo agli sviluppatori parte dei riscatti incassati. Più in dettaglio, gli sviluppatori incassano una percentuale del riscatto compresa fra il 25 e il 40%. Agli affiliati resta la parte più consistente del bottino, inclusa fra il 60 e il 75 percento.

Quello che interessa le potenziali vittime è che LockBit è un prodotto micidiale. Stando alle informazioni note finora, questo ransomware riesce a violare una rete aziendale e a crittografare centinaia di dispositivi in poche ore.

Un caso vero

I ricercatori sono intervenuti in risposta a diversi incidenti di sicurezza causati da LockBit. In un caso, LockBit ha violato una rete aziendale e crittografato 25 server e 225 workstation in sole tre ore. Ricostruendo l'accaduto è emerso che l'accesso alla rete è avvenuto con un attacco brute force a un singolo account amministratore. È riuscito per via del fatto che si appoggiava a servizio VPN obsoleto.

L'unico account violato è stato sufficiente per distribuire rapidamente il ransomware su tutta la rete. L'attaccante è entrato in rete all'una di notte e si è disconnesso verso le 4 del mattino. A quell'ora non tutti i dispositivi in rete erano stati crittografati. I ricercatori ipotizzano che ci fosse un bug nel ransomware che lo ha mandato in crash.

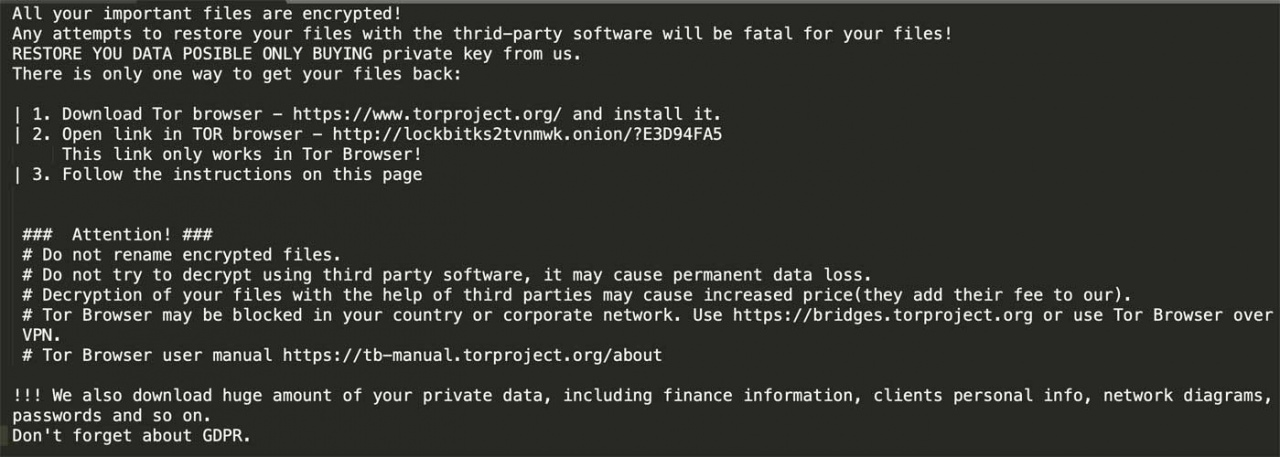

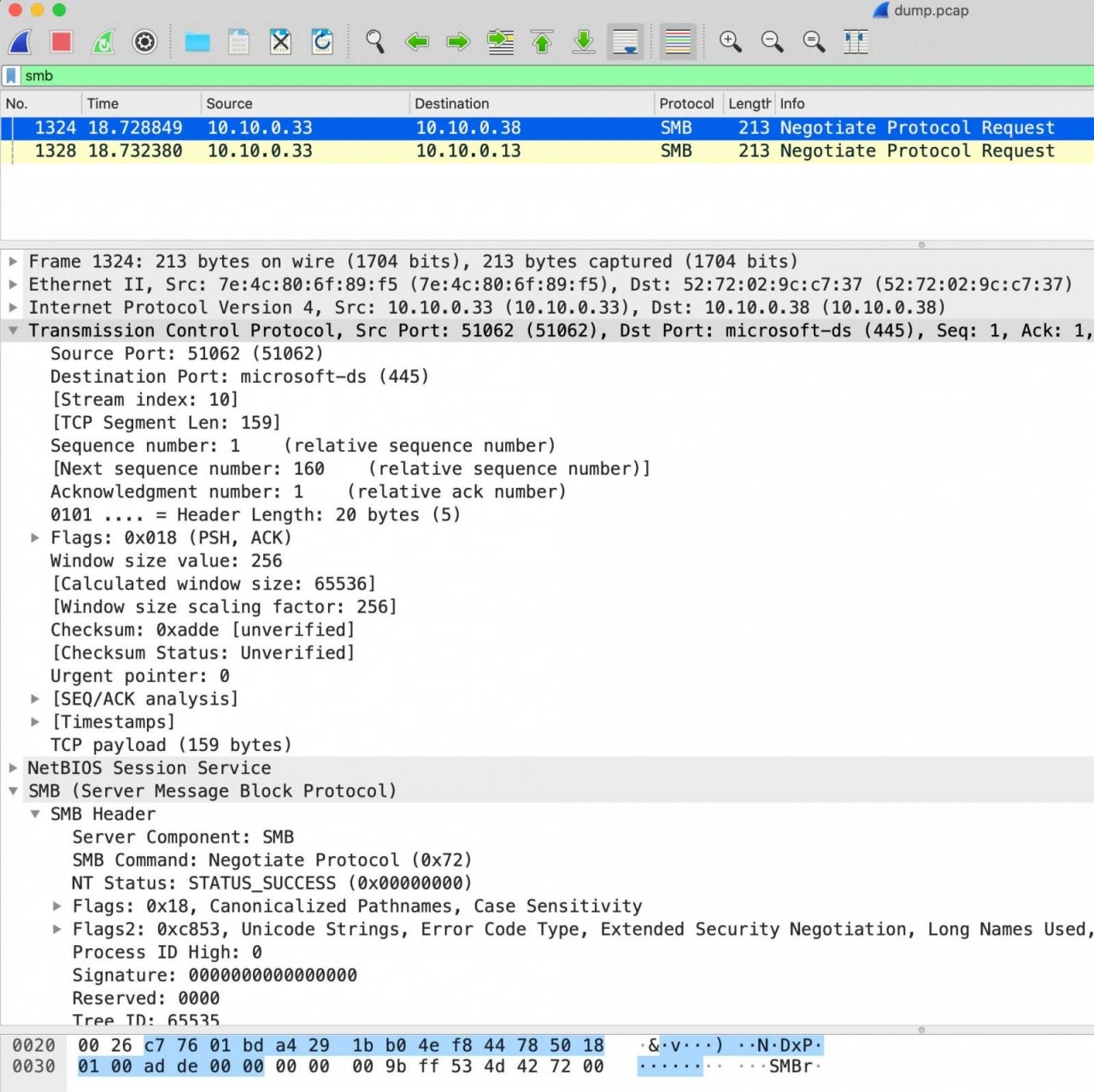

Analizzando i dispositivi crittografati, i ricercatori hanno trovato una interessante funzione integrata in LockBit. Il ransomware incorpora una funzione che gli consente di diffondersi da solo sui computer collegati alla stessa rete. Questo perché, oltre a crittografare i file del computer colpito, LockBit esegue anche richieste ARP per rintracciare altri host attivi sulla rete. Quando li trova, tenta di connettersi a loro tramite SMB.

Commessione ad altri computer tramite SMBUna volta completata la connessione SMB, LockBit emette un comando remoto di PowerShell per scaricare il ransomware ed eseguirlo. Man mano che vengono infettati i computer in rete, sono loro stessi ad accelerare la distribuzione del ransomware sugli altri computer collegati alla stessa rete. È così facendo che gli aggressori hanno crittografato 225 computer in sole tre ore.

Commessione ad altri computer tramite SMBUna volta completata la connessione SMB, LockBit emette un comando remoto di PowerShell per scaricare il ransomware ed eseguirlo. Man mano che vengono infettati i computer in rete, sono loro stessi ad accelerare la distribuzione del ransomware sugli altri computer collegati alla stessa rete. È così facendo che gli aggressori hanno crittografato 225 computer in sole tre ore.

Questo modus operandi è devastante, perché più veloce è l'attacco, meno possibilità ci sono di rilevarlo. E meno possibilità ci sono di individuare gli attaccanti. I ricercatori spiegano che di solito i cyber criminali restano all'interno della rete per giorni o addirittura per settimane prima di distribuire il ransomware.

In questo caso specifico si intrattengono per poche ore e lasciano che sia un meccanismo automatico a fare il lavoro sporco. Questo elementi indica che non sono richieste particolari abilità o competenze da parte dei cyber criminali, perché il ransomware fa tutto da solo.

È l'esempio lampante del funzionamento del nuovo business nel dark web. Con i ransomware e i malware as-a-service non serve alcuna competenza tecnica. Contagiare un'azienda è semplicissimo: basta lanciare il ransomware e il lavoro è fatto.

Le potenziali vittime e gli esperti di sicurezza devono prepararsi per fronteggiare questo tipo di minaccia. È verosimile pensare che gli affiliati a questi servizi continueranno a crescere e ad espandersi. E aumenterà il numero delle vittime.

Questo in linea generale. I ricercatori di McAfee Labs e della società di cybersicurezza Northwave mettono l'accento su un ransomware relativamente nuovo, LockBit. È particolarmente insidioso ed è in circolazione da settembre 2019. La sua peculiarità è che si tratta di un Ransomware-as-a-Service (RaaS).

Richiesta di riscattoIn pratica è un prodotto sviluppato da un gruppo criminale che l'ha messo in vendita sottoforma di servizio, che gli affiliati usano cedendo agli sviluppatori parte dei riscatti incassati. Più in dettaglio, gli sviluppatori incassano una percentuale del riscatto compresa fra il 25 e il 40%. Agli affiliati resta la parte più consistente del bottino, inclusa fra il 60 e il 75 percento.

Richiesta di riscattoIn pratica è un prodotto sviluppato da un gruppo criminale che l'ha messo in vendita sottoforma di servizio, che gli affiliati usano cedendo agli sviluppatori parte dei riscatti incassati. Più in dettaglio, gli sviluppatori incassano una percentuale del riscatto compresa fra il 25 e il 40%. Agli affiliati resta la parte più consistente del bottino, inclusa fra il 60 e il 75 percento.Quello che interessa le potenziali vittime è che LockBit è un prodotto micidiale. Stando alle informazioni note finora, questo ransomware riesce a violare una rete aziendale e a crittografare centinaia di dispositivi in poche ore.

Un caso vero

I ricercatori sono intervenuti in risposta a diversi incidenti di sicurezza causati da LockBit. In un caso, LockBit ha violato una rete aziendale e crittografato 25 server e 225 workstation in sole tre ore. Ricostruendo l'accaduto è emerso che l'accesso alla rete è avvenuto con un attacco brute force a un singolo account amministratore. È riuscito per via del fatto che si appoggiava a servizio VPN obsoleto.L'unico account violato è stato sufficiente per distribuire rapidamente il ransomware su tutta la rete. L'attaccante è entrato in rete all'una di notte e si è disconnesso verso le 4 del mattino. A quell'ora non tutti i dispositivi in rete erano stati crittografati. I ricercatori ipotizzano che ci fosse un bug nel ransomware che lo ha mandato in crash.

Analizzando i dispositivi crittografati, i ricercatori hanno trovato una interessante funzione integrata in LockBit. Il ransomware incorpora una funzione che gli consente di diffondersi da solo sui computer collegati alla stessa rete. Questo perché, oltre a crittografare i file del computer colpito, LockBit esegue anche richieste ARP per rintracciare altri host attivi sulla rete. Quando li trova, tenta di connettersi a loro tramite SMB.

Commessione ad altri computer tramite SMBUna volta completata la connessione SMB, LockBit emette un comando remoto di PowerShell per scaricare il ransomware ed eseguirlo. Man mano che vengono infettati i computer in rete, sono loro stessi ad accelerare la distribuzione del ransomware sugli altri computer collegati alla stessa rete. È così facendo che gli aggressori hanno crittografato 225 computer in sole tre ore.

Commessione ad altri computer tramite SMBUna volta completata la connessione SMB, LockBit emette un comando remoto di PowerShell per scaricare il ransomware ed eseguirlo. Man mano che vengono infettati i computer in rete, sono loro stessi ad accelerare la distribuzione del ransomware sugli altri computer collegati alla stessa rete. È così facendo che gli aggressori hanno crittografato 225 computer in sole tre ore.Questo modus operandi è devastante, perché più veloce è l'attacco, meno possibilità ci sono di rilevarlo. E meno possibilità ci sono di individuare gli attaccanti. I ricercatori spiegano che di solito i cyber criminali restano all'interno della rete per giorni o addirittura per settimane prima di distribuire il ransomware.

In questo caso specifico si intrattengono per poche ore e lasciano che sia un meccanismo automatico a fare il lavoro sporco. Questo elementi indica che non sono richieste particolari abilità o competenze da parte dei cyber criminali, perché il ransomware fa tutto da solo.

È l'esempio lampante del funzionamento del nuovo business nel dark web. Con i ransomware e i malware as-a-service non serve alcuna competenza tecnica. Contagiare un'azienda è semplicissimo: basta lanciare il ransomware e il lavoro è fatto.

Le potenziali vittime e gli esperti di sicurezza devono prepararsi per fronteggiare questo tipo di minaccia. È verosimile pensare che gli affiliati a questi servizi continueranno a crescere e ad espandersi. E aumenterà il numero delle vittime.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Gen 28

NETAPP INSIGHT XTRA

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Ransomware 2025: big, tattiche e novità da tenere d’occhio

23-01-2026

World Economic Forum: chi resta indietro sul cyber rischia

23-01-2026

Oltre la compliance: la visione di Acronis sulla cyber resilience negli ambienti OT

23-01-2026

Studio Kaspersky: il 40% delle aziende italiane investirà in un SOC per rafforzare la cybersecurity

23-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab