Ransomware: evoluzione, tattiche e strumenti

Il panorama globale della situazione ransomware racchiuso in un unico report che esplora tattiche di attacco, strumenti, evoluzione e tendenze.

Parliamo spesso di ransomware. Di minacce singole più o meno insidiose che si affacciano sulla scena criminale o che colpiscono duramente qualche vittima. È difficile tuttavia avere un panorama complessivo della categoria ransomware, che è costantemente in espansione. Questo lavoro utile è stato fatto da Group-IB, azienda di cyber security di Singapore, nel report Ransomware Uncovered: Attackers’ Latest Methods.

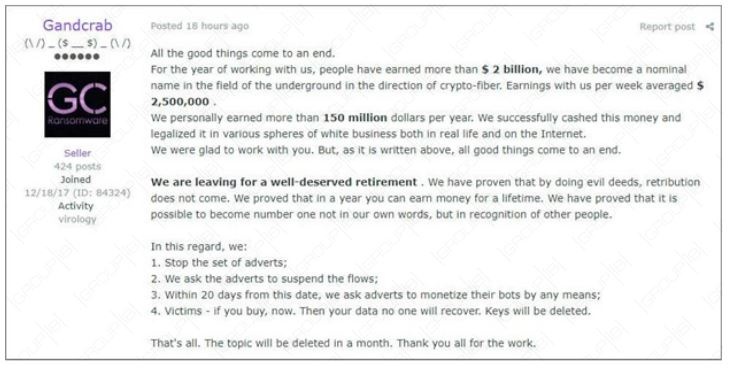

Segnala informazioni note, come il fatto che gli attacchi ransomware sono aumentati del 40 per cento nel 2019. Ma anche informazioni molto interessanti e non molto conosciute. Per esempio che i cyber criminali hanno iniziato a distribuire ransomware-as-a-Service (RaaS). Ci sono veri e propri annunci che pubblicizzano questi strumenti di attacco.

Inoltre, gli attacchi sono sempre più devastanti e mirati. Non prendono più di mira singoli utenti, prediligono grandi reti aziendali che promettono forti incassi con i riscatti. Riscatti che sono in crescita: il valore medio è aumentato di oltre dieci volte in un anno. La quota chiesta spesso varia a seconda della dimensione dell'azienda, delle informazioni rubate e del ransomware impiegato. Quelli che "spillano" più denaro sono Ryuk, DoppelPaymer e Sodinokibi (REvil).

L'intrusione nella rete vittima avviene mediante trojan sempre diversi. Sodinokibi si è servito di Emotet e Trickbot, DoppelPayner ha fatto breccia con Dridex, Clop usando SDBBot. Questo significa che il mezzo di attacco più gettonato resta l'email di phishing.

Phishing e malware sono quindi due strumenti immancabili nella toolbox dei cyber criminali. Mancano gli exlploit kit, che ormai si recuperano agevolmente grazie alla popolarità del RaaS. Anche qui c'è stata un'evoluzione. Oltre ai tradizionali RIG EK e Fallout EK, sono entrati in scena Spelevo EK, Radio EK e Lord EK.

Gli strumenti indicati sono usati da gruppi con alte competenze tecnologiche. Quello che lascia perplessi è che anche aggressori poco qualificati riescono a compromettere le infrastrutture. Sono quelli che usano tecniche meno sofisticate, come gli attacchi brute force per cercare di forzare i servizi RDP.

Ad agevolarli sono l'uso di password troppo facili da individuare, e la diffusione di falle note ma non corrette. Spesso gli aggressori non hanno nemmeno dei ransomware nei loro arsenali. Usano un banale strumento di crittografia, spesso legittimo, per crittografare i file e chiedere un riscatto.

Ad agevolarli sono l'uso di password troppo facili da individuare, e la diffusione di falle note ma non corrette. Spesso gli aggressori non hanno nemmeno dei ransomware nei loro arsenali. Usano un banale strumento di crittografia, spesso legittimo, per crittografare i file e chiedere un riscatto.

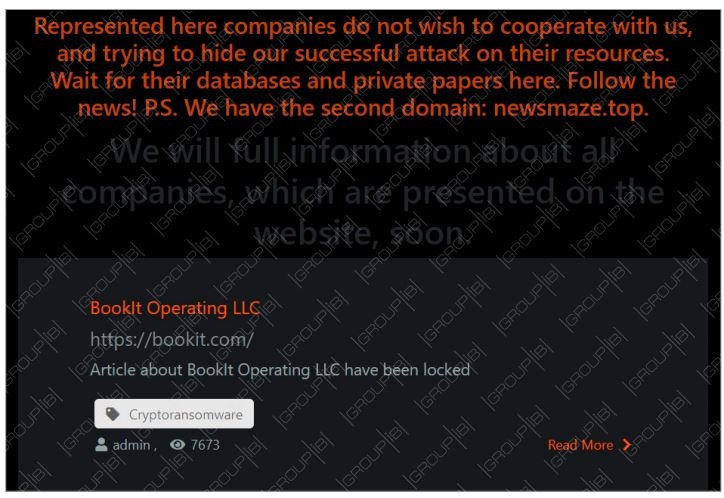

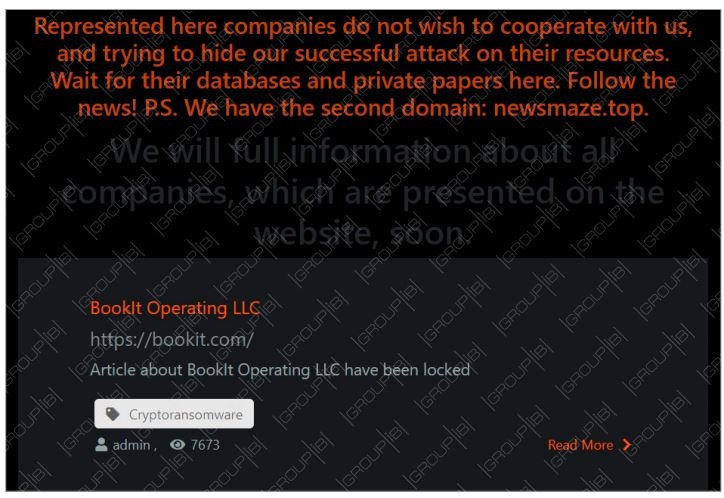

Una delle tendenze più rilevanti del 2019 riguarda il fatto che i gruppi criminali più avanzati hanno esfiltrato grandi quantità di dati sensibili. Così facendo aumentano significativamente le possibilità di riscuotere il riscatto.

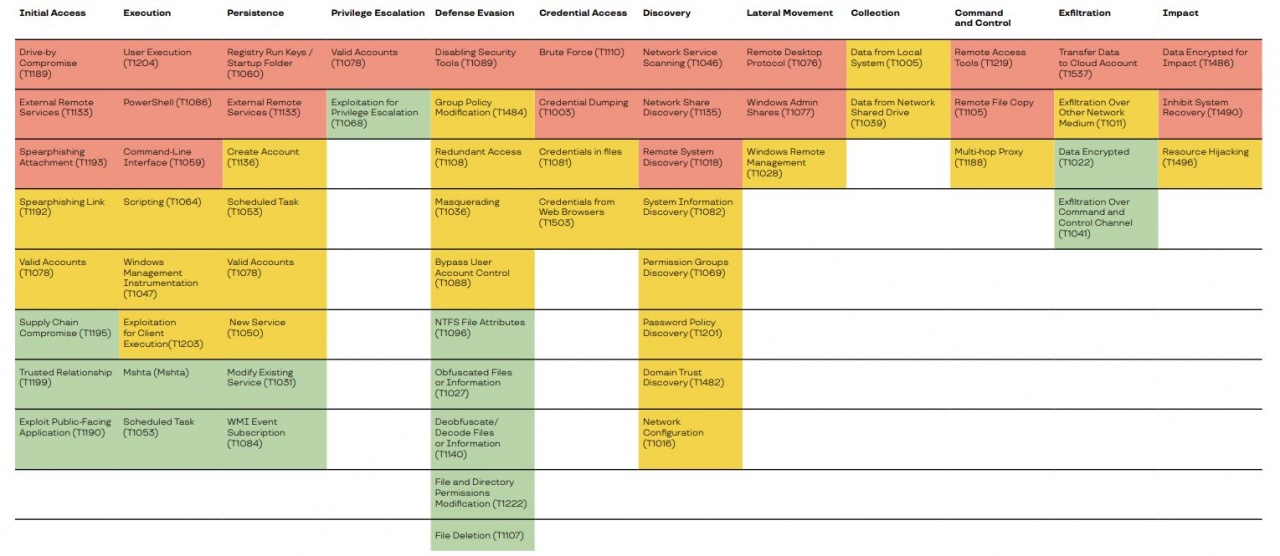

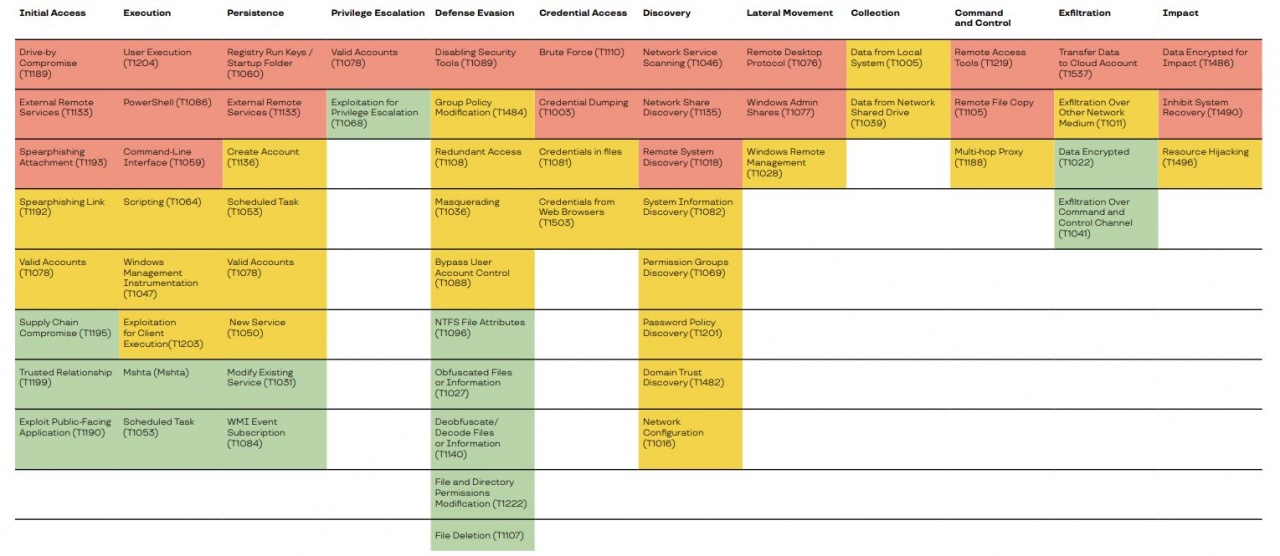

Per farsi un'idea precisa, i ricercatori hanno creato una mappa visuale con le tecniche scoperte durante le attività di incident rensponse. Le più comuni sono in rosso, quelle più rare sono in verde:

È un documento molto utile per creare piani di rischio realistici e funzionali. Ad esempio, guardandola si scopre che la compromissione tramite servizi remoti esterni (T1133), in particolare tramite RDP, è estremamente popolare. Ancora più importante, le aziende hanno difese di sicurezza così deboli che gli aggressori riescono ad andare a segno con attacchi brute force.

Nel 2019 molti operatori di ransomware hanno smesso di crittografare immediatamente i dati sugli host compromessi. Ryuk, REvil, DoppelPaymer, Maze e Dharma non hanno fissato limiti alla permanenza in rete è hanno compromesso intere infrastrutture, aumentando vertiginosamente le richieste di riscatto.

A lasciare stupiti è che quasi tutti hanno usato Mimikatz per ottenere le credenziali degli utenti. Il che dimostra che un metodo banale è tuttora efficace. fra gli altri "ferri del mestiere" spopola LaZagne, che aiuta gli aggressori a ottenere non solo i dati di autenticazione per gli account Windows, ma anche molte altre credenziali, come quelle salvate nel browser.

Gli operatori Ryuk hanno utilizzato anche il modulo pwgrab di Trickbot per ottenere l'accesso alle credenziali per Microsoft Outlook, WinSCP, Filezilla, RDP, VNC, PuTTY, TeamViewer, OpenSSH e OpenVPN. Quasi tutti i gruppi più avanzati hanno sfruttato attivamente framework come Cobalt Strike, PowerShell Empire, Metasploit, CrackMapExec, PoshC2 e Koadic.

Gli operatori Ryuk hanno utilizzato anche il modulo pwgrab di Trickbot per ottenere l'accesso alle credenziali per Microsoft Outlook, WinSCP, Filezilla, RDP, VNC, PuTTY, TeamViewer, OpenSSH e OpenVPN. Quasi tutti i gruppi più avanzati hanno sfruttato attivamente framework come Cobalt Strike, PowerShell Empire, Metasploit, CrackMapExec, PoshC2 e Koadic.

Il motivo è che permettono di raccogliere informazioni sui sistemi, sui gruppi, sulle condivisioni di rete, sui criteri delle password, le relazioni trust di dominio.

Restano da analizzare gli strumenti che consentono gli spostamenti laterali, ossia che permette agli aggressori di esplorare tutta la rete. Uno dei metodi più popolari fra gli aggressori poco qualificati è il PSR. I più evoluti usano Trickbot (questa volta con i moduli worm e share). In ultimo, è da notare che per la distribuzione del ransomware vengono spesso impiegati i criteri di gruppo.

Segnala informazioni note, come il fatto che gli attacchi ransomware sono aumentati del 40 per cento nel 2019. Ma anche informazioni molto interessanti e non molto conosciute. Per esempio che i cyber criminali hanno iniziato a distribuire ransomware-as-a-Service (RaaS). Ci sono veri e propri annunci che pubblicizzano questi strumenti di attacco.

Inoltre, gli attacchi sono sempre più devastanti e mirati. Non prendono più di mira singoli utenti, prediligono grandi reti aziendali che promettono forti incassi con i riscatti. Riscatti che sono in crescita: il valore medio è aumentato di oltre dieci volte in un anno. La quota chiesta spesso varia a seconda della dimensione dell'azienda, delle informazioni rubate e del ransomware impiegato. Quelli che "spillano" più denaro sono Ryuk, DoppelPaymer e Sodinokibi (REvil).

Caccia grossa

La volontà dei cyber criminali di aumentare gli incassi è alla base di tutte le evoluzioni del ransomware. Per dare un'idea del nuovo modo di procedere, basti sapere che Sodinokibi è riuscito a mettere a segno veri e propri attacchi alla supply chain. Ha compromesso il fornitore di servizi IT5 per bloccare le infrastrutture di rete di 22 comuni del Texas.L'intrusione nella rete vittima avviene mediante trojan sempre diversi. Sodinokibi si è servito di Emotet e Trickbot, DoppelPayner ha fatto breccia con Dridex, Clop usando SDBBot. Questo significa che il mezzo di attacco più gettonato resta l'email di phishing.

Phishing e malware sono quindi due strumenti immancabili nella toolbox dei cyber criminali. Mancano gli exlploit kit, che ormai si recuperano agevolmente grazie alla popolarità del RaaS. Anche qui c'è stata un'evoluzione. Oltre ai tradizionali RIG EK e Fallout EK, sono entrati in scena Spelevo EK, Radio EK e Lord EK.

Gli strumenti indicati sono usati da gruppi con alte competenze tecnologiche. Quello che lascia perplessi è che anche aggressori poco qualificati riescono a compromettere le infrastrutture. Sono quelli che usano tecniche meno sofisticate, come gli attacchi brute force per cercare di forzare i servizi RDP.

Ad agevolarli sono l'uso di password troppo facili da individuare, e la diffusione di falle note ma non corrette. Spesso gli aggressori non hanno nemmeno dei ransomware nei loro arsenali. Usano un banale strumento di crittografia, spesso legittimo, per crittografare i file e chiedere un riscatto.

Ad agevolarli sono l'uso di password troppo facili da individuare, e la diffusione di falle note ma non corrette. Spesso gli aggressori non hanno nemmeno dei ransomware nei loro arsenali. Usano un banale strumento di crittografia, spesso legittimo, per crittografare i file e chiedere un riscatto.Una delle tendenze più rilevanti del 2019 riguarda il fatto che i gruppi criminali più avanzati hanno esfiltrato grandi quantità di dati sensibili. Così facendo aumentano significativamente le possibilità di riscuotere il riscatto.

Per farsi un'idea precisa, i ricercatori hanno creato una mappa visuale con le tecniche scoperte durante le attività di incident rensponse. Le più comuni sono in rosso, quelle più rare sono in verde:

È un documento molto utile per creare piani di rischio realistici e funzionali. Ad esempio, guardandola si scopre che la compromissione tramite servizi remoti esterni (T1133), in particolare tramite RDP, è estremamente popolare. Ancora più importante, le aziende hanno difese di sicurezza così deboli che gli aggressori riescono ad andare a segno con attacchi brute force.

Il tempo di permanenza e le armi

Il tempo di permanenza è un parametro importante perché più i cyber criminali restano all'interno della rete, più danni possono arrecare. Inoltre, la loro permanenza indica che il sistema di detection delle minacce non funzione come dovrebbe.Nel 2019 molti operatori di ransomware hanno smesso di crittografare immediatamente i dati sugli host compromessi. Ryuk, REvil, DoppelPaymer, Maze e Dharma non hanno fissato limiti alla permanenza in rete è hanno compromesso intere infrastrutture, aumentando vertiginosamente le richieste di riscatto.

A lasciare stupiti è che quasi tutti hanno usato Mimikatz per ottenere le credenziali degli utenti. Il che dimostra che un metodo banale è tuttora efficace. fra gli altri "ferri del mestiere" spopola LaZagne, che aiuta gli aggressori a ottenere non solo i dati di autenticazione per gli account Windows, ma anche molte altre credenziali, come quelle salvate nel browser.

Gli operatori Ryuk hanno utilizzato anche il modulo pwgrab di Trickbot per ottenere l'accesso alle credenziali per Microsoft Outlook, WinSCP, Filezilla, RDP, VNC, PuTTY, TeamViewer, OpenSSH e OpenVPN. Quasi tutti i gruppi più avanzati hanno sfruttato attivamente framework come Cobalt Strike, PowerShell Empire, Metasploit, CrackMapExec, PoshC2 e Koadic.

Gli operatori Ryuk hanno utilizzato anche il modulo pwgrab di Trickbot per ottenere l'accesso alle credenziali per Microsoft Outlook, WinSCP, Filezilla, RDP, VNC, PuTTY, TeamViewer, OpenSSH e OpenVPN. Quasi tutti i gruppi più avanzati hanno sfruttato attivamente framework come Cobalt Strike, PowerShell Empire, Metasploit, CrackMapExec, PoshC2 e Koadic. Il motivo è che permettono di raccogliere informazioni sui sistemi, sui gruppi, sulle condivisioni di rete, sui criteri delle password, le relazioni trust di dominio.

Restano da analizzare gli strumenti che consentono gli spostamenti laterali, ossia che permette agli aggressori di esplorare tutta la rete. Uno dei metodi più popolari fra gli aggressori poco qualificati è il PSR. I più evoluti usano Trickbot (questa volta con i moduli worm e share). In ultimo, è da notare che per la distribuzione del ransomware vengono spesso impiegati i criteri di gruppo.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Agenti AI e rischi per l’identità: come cambierà la sicurezza

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab