Bug zero-day in sei prodotti VMware, ecco che cosa fare

In attesa della patch per una grave vulnerabilità zero-day in sei prodotti VMware, l'azienda ha pubblicato una correzione temporanea.

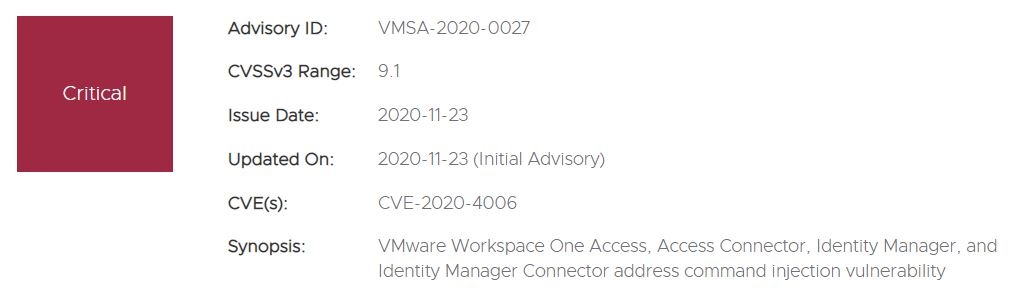

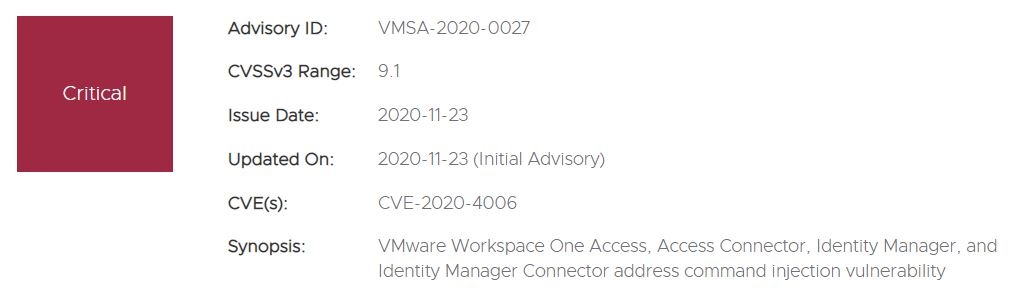

Una vulnerabilità zero-day affligge sei prodotti VMware tra cui Workspace one, Identity Manager e vRealize Suite Lifecycle Manager. Identificato dalla sigla CVE-2020-4006, questo bug ha ottenuto un punteggio CVSS di 9.1 su 10, quindi è di elevata gravità.

VMware ha comunicato che le patch sono imminenti, ma non è stata comunicata pubblicamente una data di rilascio. Per ora ci si deve accontentare di quelle che sono state definite "soluzioni alternative" per mitigare temporaneamente il rischio e prevenire lo sfruttamento della falla di sicurezza.

Quello che rischiano le infrastrutture esposte è un'escalation dei privilegi sui sistemi operativi Windows e Linux e nel Workspace One da parte di attaccanti esterni. Sull'avviso ufficiale, VMware scrive che "un cyber criminale con accesso di rete al configuratore sulla porta 8443 e una password valida per l'account amministratore del configuratore può eseguire comandi con privilegi illimitati sul sistema operativo". Anche l'Agenzia statunitense per la sicurezza informatica è scesa in campo per allertare sui rischi

L'elenco completo dei prodotti interessati è il seguente:

L'elenco completo dei prodotti interessati è il seguente:

La soluzione alternativa consiste nel fatto che, una volta predisposta, in ciascuno dei servizi VMware non sarà più possibile apportare modifiche alle impostazioni gestite dal configuratore. In caso fosse necessario apportare modifiche, bisognerà disabilitare temporaneamente la correzione, apportare le modifiche e attivarla nuovamente. Inoltre, la maggior parte delle informazioni normalmente contenute nella dashboard di diagnostica del sistema non verranno visualizzate.

VMware ha comunicato che le patch sono imminenti, ma non è stata comunicata pubblicamente una data di rilascio. Per ora ci si deve accontentare di quelle che sono state definite "soluzioni alternative" per mitigare temporaneamente il rischio e prevenire lo sfruttamento della falla di sicurezza.

Quello che rischiano le infrastrutture esposte è un'escalation dei privilegi sui sistemi operativi Windows e Linux e nel Workspace One da parte di attaccanti esterni. Sull'avviso ufficiale, VMware scrive che "un cyber criminale con accesso di rete al configuratore sulla porta 8443 e una password valida per l'account amministratore del configuratore può eseguire comandi con privilegi illimitati sul sistema operativo". Anche l'Agenzia statunitense per la sicurezza informatica è scesa in campo per allertare sui rischi

L'elenco completo dei prodotti interessati è il seguente:

L'elenco completo dei prodotti interessati è il seguente: - VMware Workspace One Access (versioni 20.01 e 20.10 per Linux e Windows)

- VMware Workspace One Access Connector (versioni 20.10, 20.01.0.0 e 20.01.0.1 per Windows)

- VMware Identity Manager (versioni 3.3.1, 3.3.2 e 3.3.3 per Linux e Windows)

- VMware Identity Manager Connector (versioni 3.3.1, 3.3.2 per Linux e 3.3.1, 3.3.2, 3.3.3 per Windows)

- VMware Cloud Foundation (versioni 4.x per Linux e Windows)

- vRealize Suite Lifecycle Manager (versioni 8.x per Linux e Windows)

La soluzione alternativa consiste nel fatto che, una volta predisposta, in ciascuno dei servizi VMware non sarà più possibile apportare modifiche alle impostazioni gestite dal configuratore. In caso fosse necessario apportare modifiche, bisognerà disabilitare temporaneamente la correzione, apportare le modifiche e attivarla nuovamente. Inoltre, la maggior parte delle informazioni normalmente contenute nella dashboard di diagnostica del sistema non verranno visualizzate.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab