Falla zero-day per Windows 7 e Windows Server 2008

Una nuova vulnerabilità zero-day mette a rischio la sicurezza dei sistemi con Windows 7 e Windows Server 2008, ormai non più supportati dagli aggiornamenti di Microsoft.

Un ricercatore per la sicurezza ha scoperto accidentalmente una vulnerabilità zero-day di Windows 7 e Windows Server 2008 R2. Ricordiamo che i due sistemi operativi in questione hanno raggiunto la fine del ciclo di vita, quindi non sono più supportati con aggiornamenti, salvo per i clienti del programma a pagamento Microsoft Extended Support Updates. Una mini patch per il problema in questione è comunque disponibile tramite Acros Security.

A incappare nella vulnerabilità è stato Clément Labro, che stava lavorando a un aggiornamento di uno strumento di sicurezza di Windows. La cronistoria dell'accaduto è piuttosto semplice. Labro ha pubblicato un aggiornamento di PrivescCheck, uno strumento che serve agli sviluppatori per controllare le configurazioni errate di Windows che possono aprire ad attacchi malware con escalation dei privilegi.

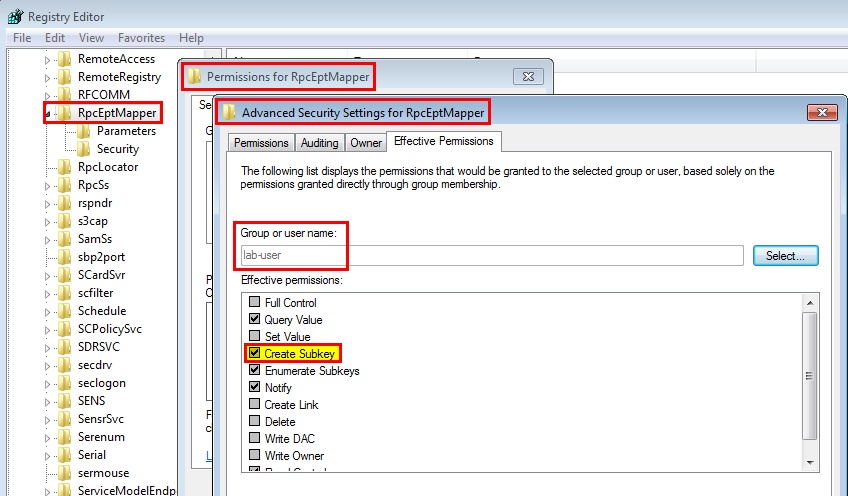

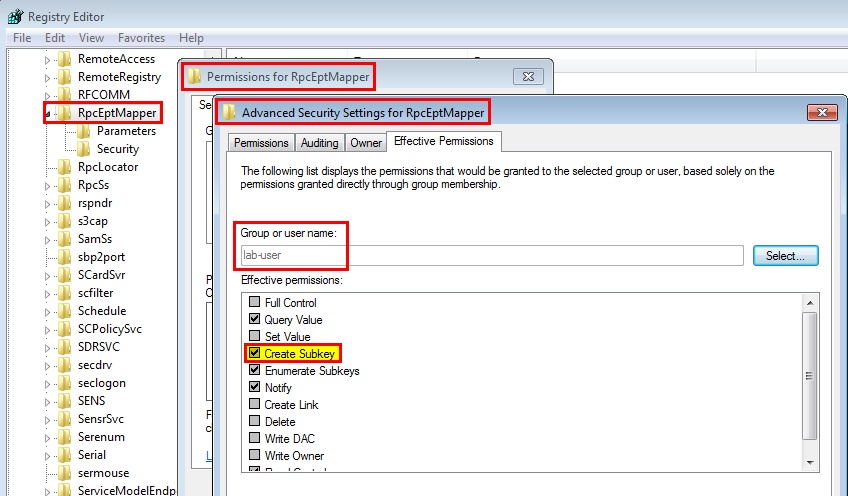

Il giorno dopo la pubblicazione di questo upgrade, Labro si è reso conto che il suo lavoro aveva involontariamente evidenziato una falla sconosciuta, che permetteva un'escalation dei privilegi. In particolare, la falla riguarda due chiavi del Registro di sistema non configurate correttamente. Una per i servizi RPC Endpoint Mapper e una per DNSCache:

Il giorno dopo la pubblicazione di questo upgrade, Labro si è reso conto che il suo lavoro aveva involontariamente evidenziato una falla sconosciuta, che permetteva un'escalation dei privilegi. In particolare, la falla riguarda due chiavi del Registro di sistema non configurate correttamente. Una per i servizi RPC Endpoint Mapper e una per DNSCache:

Gli sviluppatori in genere usano le sottochiavi per monitorare le prestazioni di un'app. Proprio per la loro funzione, consentono agli sviluppatori di caricare le proprie DLL per tenere traccia delle prestazioni tramite strumenti personalizzati.

Il punto è che nelle versioni recenti di Windows, queste DLL sono limitate e caricate con privilegi circoscritti. Labro si è reso conto che in Windows 7 e Windows Server 2008, invece, è ancora possibile caricare DLL personalizzate che funzionano con privilegi a livello di sistema. Maggiori dettagli sono contenuti nel blog di Labro.

I sistemi afflitti dalla vulnerabilità segnalata non beneficiano più delle patch gratuite divulgate mensilmente. Per tamponare il problema si può ricorrere alla micro patch pubblicata da Acros Security: si installa tramite il software di sicurezza 0patch e impedisce agli eventuali attaccanti di sfruttare il bug.

A incappare nella vulnerabilità è stato Clément Labro, che stava lavorando a un aggiornamento di uno strumento di sicurezza di Windows. La cronistoria dell'accaduto è piuttosto semplice. Labro ha pubblicato un aggiornamento di PrivescCheck, uno strumento che serve agli sviluppatori per controllare le configurazioni errate di Windows che possono aprire ad attacchi malware con escalation dei privilegi.

Il giorno dopo la pubblicazione di questo upgrade, Labro si è reso conto che il suo lavoro aveva involontariamente evidenziato una falla sconosciuta, che permetteva un'escalation dei privilegi. In particolare, la falla riguarda due chiavi del Registro di sistema non configurate correttamente. Una per i servizi RPC Endpoint Mapper e una per DNSCache:

Il giorno dopo la pubblicazione di questo upgrade, Labro si è reso conto che il suo lavoro aveva involontariamente evidenziato una falla sconosciuta, che permetteva un'escalation dei privilegi. In particolare, la falla riguarda due chiavi del Registro di sistema non configurate correttamente. Una per i servizi RPC Endpoint Mapper e una per DNSCache: - HKLMSYSTEMCurrentControlSetServicesRpcEptMapper

- HKLMSYSTEMCurrentControlSetServicesDnscache

Gli sviluppatori in genere usano le sottochiavi per monitorare le prestazioni di un'app. Proprio per la loro funzione, consentono agli sviluppatori di caricare le proprie DLL per tenere traccia delle prestazioni tramite strumenti personalizzati.

Il punto è che nelle versioni recenti di Windows, queste DLL sono limitate e caricate con privilegi circoscritti. Labro si è reso conto che in Windows 7 e Windows Server 2008, invece, è ancora possibile caricare DLL personalizzate che funzionano con privilegi a livello di sistema. Maggiori dettagli sono contenuti nel blog di Labro.

La micro patch

I sistemi afflitti dalla vulnerabilità segnalata non beneficiano più delle patch gratuite divulgate mensilmente. Per tamponare il problema si può ricorrere alla micro patch pubblicata da Acros Security: si installa tramite il software di sicurezza 0patch e impedisce agli eventuali attaccanti di sfruttare il bug.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Commvault Geo Shield, la sovranità dei dati nel cloud

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab