Staffetta di tecniche di accesso manda fuori giri la difesa

Un gruppo di cybercriminali cambia di continuo tattiche di phishing, infrastrutture e malware per ottenere accesso iniziale alle reti aziendali, rendendo poco efficaci le difese basate su regole statiche e IoC.

Gli attaccanti sono sempre più veloci a cambiare le tecniche di accesso iniziali, per questo le soluzioni statiche di detection non sono più efficaci. Ne è un esempio concreto il threat actor TA584 monitorato da Proofpoint: una vecchia conoscenza che è passata dall’essere uno dei tanti operatori del cybercrimine a diventare uno degli Initial Access Broker più attivi e affidabili a livello globale, con un ruolo chiave nella filiera di attacchi che sfociano in ransomware, furto di dati e compromissioni a lungo termine.

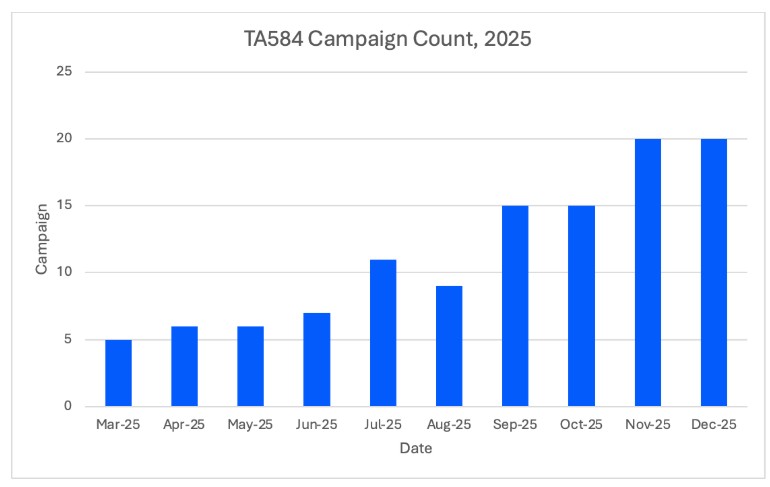

Nel 2025 si è vista una svolta nelle tecniche di accesso iniziale: le campagne sono triplicate, la superficie di attacco si è allargata e il gruppo ha sperimentato nuove tattiche che hanno reso poco efficaci le difese basate solo su regole statiche e IoC. In sostanza, questo gruppo ha evoluto il phishing in una catena industriale di accesso iniziale in cui ciascun elemento è progettato per cambiare rapidamente, senza intaccare l’obiettivo finale, che è ottenere un accesso affidabile alle reti target.

Gli esperti di Proofpoint monitorano TA584 da novembre 2020, quando il gruppo si serviva di una combinazione relativamente prevedibile di macro nei documenti Excel, link visibilmente malevoli e landing page configurate con geofencing per colpire solo nei Paesi desiderati. In quella fase la catena d’attacco era lineare: le infrastrutture criminali restavano in piedi per periodi lunghi, le esche venivano riciclate e i flussi di traffico presentavano pattern facili da riconoscere e incapsulare in regole e firme.

Tra il 2022 e il 2024 il gruppo ha iniziato a diversificare i payload, adottando sei ceppi differenti con un comune denominatore: erano tutti strumenti affermati nel mercato as‑a‑service, pensati per fornire a clienti diversi la stessa base tecnica per furto di credenziali, controllo remoto e preparazione di fasi successive come estorsione e ransomware. Dal 2024 in avanti XWorm è diventato il payload principale, in una variante che combina funzionalità RAT con capacità a supporto di operazioni di ransomware.

Nel 2025 si è vista l’adozione di Tsundere Bot, un nuovo malware‑as‑a‑service con capacità di backdoor e loader, che TA584 ha iniziato a distribuire alla fine di novembre e poi ha usato in più campagne durante dicembre, in parallelo a XWorm. Nelle telemetrie di Proofpoint Tsundere Bot risulta già impiegato da altri threat actor da agosto 2025, a dimostrazione che TA584 non sviluppa in proprio tutti gli strumenti, ma seleziona quelli già disponibili e li integra in una pipeline di attacco molto rodata.

Quello che differenzia TA584 rispetto a molti gruppi concorrenti è proprio il fronte del social engineering. Nel 2025 le campagne ruotano su una gamma molto ampia di esche: recupero crediti e pagamenti, inviti, avvisi fiscali, risultati di esami medici, multe, email di recruiting e reclami. Gli oggetti delle email e le landing page sono ora curati nei dettagli per risultare sempre coerenti con il contesto scelto. L’attaccante impersona regolarmente società di selezione del personale, servizi business e brand ampiamente riconosciuti. Le campagne più frequenti sono quelle che imitano il settore sanitario, seguite da quelle che sfruttano agenzie governative di diversi Paesi. La caratteristica chiave è l’estrema volatilità: marchi, enti e pretesti compaiono in pochissime campagne, poi vengono abbandonati.

In almeno una campagna, intercettata a dicembre 2025, TA584 ha alzato il livello di personalizzazione inserendo nell’email la foto di una presunta comunicazione cartacea recapitata al destinatario, con nome e indirizzo stampati. È un livello di dettaglio raro, che si inserisce nella tendenza alla cura crescente di tutte le sfumature che possono rendere le esche difficili da distinguere dalle comunicazioni legittime.

La catena di attacco

Mettendo insieme tutti i punti trattati emerge la catena di attacco di TA584, costruita interamente intorno all’email come vettore di accesso iniziale, anche se nel tempo la modalità di delivery è diventata molto più dinamica rispetto ai primi anni. Nel 2025 gli attaccanti hanno inviato le email di phishing per lo più da centinaia di account individuali compromessi, ma legittimi. In alcuni casi il gruppo ha fatto ricorso anche a provider di email come SendGrid o Amazon SES, sfruttando credenziali rubate per creare o prendere il controllo di account legittimamente autorizzati a inviare posta, dopo aver modificato i record DNS necessari. Questo approccio complica qualsiasi strategia di difesa basata su controlli SPF/DKIM/DMARC o sulla reputazione di dominio.

Sul versante dei link, ogni messaggio contiene URL unici per il rispettivo destinatario e dietro il link si nasconde una catena di redirect con geofencing e filtri IP. L’infrastruttura web di TA584 utilizza set di domini compromessi per ciascuna campagna. Nel 2025 si è vista una spiccata preferenza per URL basati su Amazon S3, usati sia nei messaggi sia come tappe intermedie della catena di redirect, sempre accompagnati da parametri unici per vittima.

La trasformazione più significativa della kill chain si manifesta nella seconda metà del 2025, quando TA584 adotta in modo sistematico ClickFix. Sfruttato da diversi gruppi, ClickFix usa finestre di dialogo che simulano errori di sistema o di applicazione per spingere la vittima a copiare, incollare ed eseguire manualmente comandi per “risolvere il problema”. Nel caso di TA584, l’utente viene guidato passo passo all’esecuzione di una stringa PowerShell tramite interfaccia grafica.

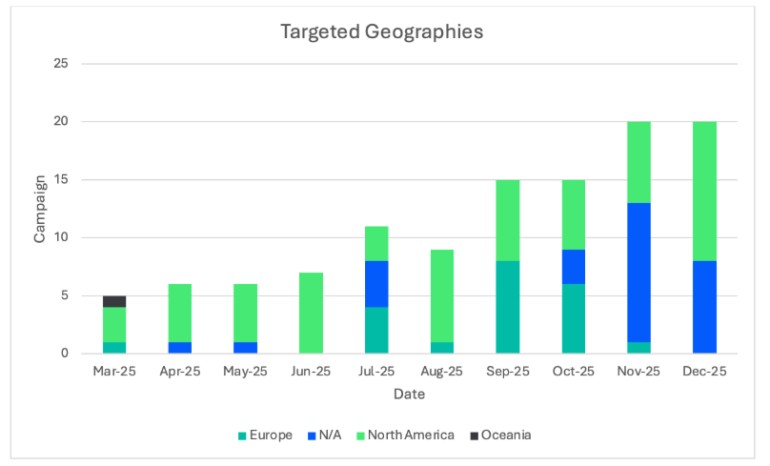

Dal punto di vista del targeting, TA584 mantiene un’impostazione opportunistica, senza un focus esclusivo su specifici settori industriali, ma con una chiara strategia geografica. Le singole campagne alternano con regolarità attacchi contro aziende in Nord America, Regno Unito, Irlanda ed Europa continentale, con un “gioco a rotazione” che permette di mantenere un’elevata frequenza operativa riducendo l’esposizione ripetuta nelle stesse aree.

Per i difensori, TA584 è quindi un caso di studio emblematico, che dimostra la necessità di adottare un approccio olistico alla difesa, capace di cogliere le attività implicite dietro campagne che cambiano volto ogni pochi giorni.

In questo articolo abbiamo parlato di: Accesso Iniziale, Cybercrime, Cybersecurity, Malware-as-a-Service, Phishing, Ransomware, Social Engineering,

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Staffetta di tecniche di accesso manda fuori giri la difesa

29-01-2026

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

AI e privacy, Italia accelera sugli investimenti nei dati

28-01-2026

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab