Categoria

Tecnologie/Scenari

Tecnologie/Scenari

WatchGuard amplia i servizi MDR

WatchGuard Open MDR offre agli MSP un percorso più rapido verso servizi di sicurezza gestiti di livello enterprise, attraverso visibilità unificata e risposta rapida negli ambienti WatchGuard e di terze…

Con SentinelOne la sicurezza autonoma è sempre in azione

L'importanza di affidarsi a una piattaforma capace di riunire la protezione degli endpoint, delle identità, del cloud e dei dati all’interno di unico ambiente, completamente autonomo.

PDFSIDER, la backdoor che buca EDR con una DLL fasulla

PDFSIDER sfrutta il DLL side loading di PDF24 per infiltrarsi nelle reti aziendali, eludere antivirus ed EDR, mantenere accesso furtivo e consegnare payload ransomware.

GootLoader: il malware che vende access‑as‑a‑service ai gruppi ransomware

GootLoader usa ZIP difettosi per eludere i controlli di sicurezza e vendere accessi persistenti alle reti compromesse, poi sfruttati da gruppi ransomware.

Dal cyberspace al cyber counterspace

Le costellazioni di satelliti, commerciali e non, avranno un ruolo sempre più importante nella vita quotidiana di aziende e cittadini. Così la loro sicurezza cyber diventa un tema di crescente attualità.…

Milano Cortina 2026, la cybersecurity alla prova dei Giochi

Il report di Palo Alto Networks analizza rischi e minacce cyber legati ai Giochi Olimpici Invernali di Milano-Cortina 2026.

Credential stuffing e riutilizzo delle password: l’approccio di ESET alla prevenzione

Riutilizzare le password può sembrare una scorciatoia innocua, finché una sola violazione non apre le porte a più account

Phishing: il lungo viaggio dei dati rubati

Dalle mail trappola ai pannelli PaaS, fino ai mercati del dark web: così credenziali e dati personali rubati nel phishing vengono verificati, rivenduti e riusati per anni.

Microsoft, Google e Amazon dominano il brand phishing

Nel quarto trimestre 2025 Microsoft continua a guidare il brand phishing con oltre un quinto degli attacchi. Seguono Google e Amazon, mentre tornano in top 10 social e servizi di pagamento.

Wood Wide Web contro World Wide Web: la natura insegna alla tecnologia

Internet ci ha regalato libertà incondizionata, ma anche odio, fake news e l'anello di Gige digitale del nickname. Sotto terra, invece, le piante comunicano attraverso una rete fungina che collabora,…

Truman Show finanziario: vittime intrappolate in una bolla di AI

Una nuova truffa di investimento usa app legittime, gruppi chiusi e identità generate dall’AI per costruire una realtà sintetica attorno alla vittima, che finisce per prosciugare le proprie finanze senza…

Microsoft smantella RedVDS, un motore globale delle frodi online

Microsoft annuncia il successo dell’operazione contro RedVDS, un servizio di cybercrime‑as‑a‑service che ha supportato attacchi BEC e truffe immobiliari in tutto il mondo, colpendo anche 2.480 utenti…

Phishing-as-a-service: nel 2026 i kit domineranno gli attacchi

Nel 2025 i kit di phishing sono raddoppiati e i toolkit hanno generato milioni di attacchi: entro fine 2026 oltre il 90% delle compromissioni di credenziali potrebbe passare dai kit PhaaS.

Patch Tuesday: Microsoft apre il 2026 chiudendo 114 falle, 3 zero-day

Nell’appuntamento con il Patch Tuesday di gennaio 2026 Microsoft chiude 114 vulnerabilità, fra cui 3 zero-day e una attivamente sfruttata.

Piracy Shield: falle tecniche e giuridiche

Antonio Ieranò ha affrontato il caso Cloudflare in modo completo, chiarendo gli aspetti tecnici e smontando le narrazioni distorte che hanno circolato sul tema. La sua analisi mette in fila fatti, responsabilità…

Accessi privilegiati: c’è un divario tra percezione e realtà

Solo l’1% delle aziende usa davvero una gestione dei privilegi Just-in-Time. Nel 91% dei casi almeno metà dei privilegi resta always-on, esponendo gli ambienti AI e cloud a rischi crescenti.

Ransomware, AI e 5G: perché il 2026 mette sotto pressione le telco

APT, ransomware, DDoS e attacchi alla supply chain restano una minaccia mentre automazione AI, crittografia post-quantistica e 5G-satellite aprono nuove fragilità operative per gli operatori telco.

Cybersecurity: l’assedio italiano e l’emergenza umana. La pressione sui CISO e l’importanza di una cultura della sicurezza

Italia sotto assedio digitale tra hacktivism e DDoS, CISO sotto stress e rischio burnout: serve una cultura human-centric che riduca l’errore umano e protegga davvero dati e servizi.

Il costo energetico dei modelli di detection

Un nuovo studio valuta i modelli di detection, affiancando alle metriche di sicurezza il loro impatto in termini di consumo energetico e CO₂. Ecco il risultato e le ricadute dirette sui SOC.

Ransomware, AI e frodi: l’evoluzione delle minacce nel 2025

L’ultimo Threat Report di ESET fotografa l’esplosione del ransomware, i primi malware AI‑driven e l’ascesa di NFC e truffe potenziate dall’AI.

CrowdStrike rafforza l’identity security con l’acquisto di SGNL

CrowdStrike acquisisce la startup SGNL per 740 milioni di dollari e potenzia i controlli di accesso dinamico nella piattaforma Falcon, anche per gli agenti di AI.

GenAI e cloud, aumentano i rischi

Nel 2025 raddoppiano le violazioni di policy legate alla GenAI, il phishing colpisce ancora 87 utenti su 10.000 e il 60% degli insider threat passa dal cloud personale.

UK, 210 milioni per rafforzare la difesa cyber della PA

Il Government Cyber Action Plan punta a mettere in sicurezza servizi pubblici digitali e supply chain, con una nuova Government Cyber Unit e standard vincolanti.

BlackCat, finti siti Notepad++ per infettare server e rubare dati

Una campagna BlackCat sfrutta falsi siti di download di Notepad++ posizionati nei motori di ricerca per distribuire malware, infettare server aziendali, sottrarre credenziali e alimentare una vasta botnet.…

Affrontare il deficit di competenze nella cybersecurity: una guida per le PMI

Il deficit di competenze cyber espone le PMI a maggiori rischi e problemi di compliance: formazione mirata, servizi MDR/MSSP e soluzioni pensate ad hoc aiutano a rafforzare sicurezza e resilienza.

Quando il consulente diventa il bersaglio: lezioni dal cyberattacco a Credera

Il caso Credera mostra come consulenti e MSP, con accessi privilegiati e budget limitati, siano diventati bersagli chiave per attacchi alla supply chain, rendendo decisive piattaforme integrate come Acronis…

Buoni Propositi per un Anno Nuovo (col Cervello Integrato, anche nei manager)

Speciale Capodanno 2026 – L’anno che (non) imparò nulla, ma noi ci riproviamo lo stesso.

ServiceNow compra Armis e punta alla cybersecurity trasversale

L'obiettivo dell'acquisizione di Armis è realizzare uno stack completo e unificato che fonde le IT operation con la cybersecurity

Le Lettere di Babbo Natale – Registro dei Buoni, dei Cattivi e dei Non Documentati

(Ispirato alle “Lettere da Babbo Natale” di J.R.R. Tolkien. Consigliata la lettura: un capolavoro di immaginazione, ordine e calore umano. E, già che ci siete, anche dei miei libri: non portano regali,…

Sicurezza ciberfisica: attacco alla GNV Fantastic

La nave italiana è stata oggetto di un tentativo di violazione cyber eseguito direttamente con un drive USB che ha cercato di caricare un trojan nei sistemi IT

Speciale Previsioni di cybersecurity per il 2026

Uno sguardo alle principali previsioni di cybersecurity per il 2026: dalla sicurezza delle identità all’AI agentica, fino al post-quantum e al confidential computing, ecco i modelli di rischio evoluti…

Account takeover: come contrastare una minaccia permanente

Non si ferma la crescita di attacchi di account takeover: servono MFA robusta, accesso condizionale e risposta agli incidenti strutturata.

Shopping di fine anno, la superficie di rischio si dilata

Siamo nel periodo dell’anno in cui crescono domini ingannevoli, offerte di credenziali rubate nel dark web e attacchi alle piattaforme e‑commerce. I marketplace criminali sono sempre più attrezzati.

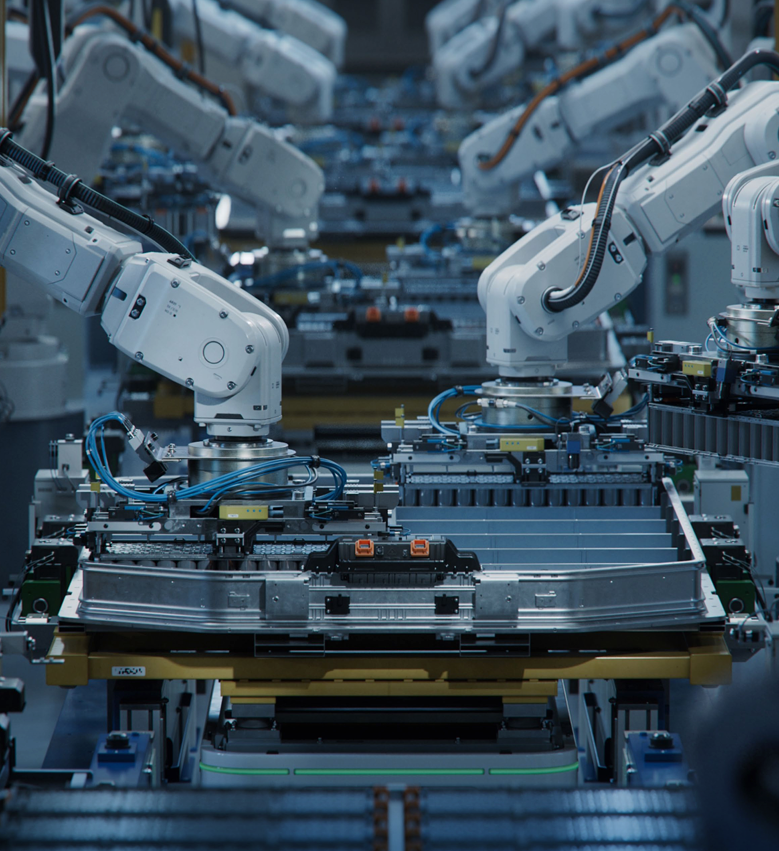

Perché i processi di Secure Software Development rappresentano la prima linea di difesa contro gli attacchi alla supply chain OT

Secure Software Development e certificazioni sono la chiave per proteggere la supply chain OT e garantire continuità operativa contro attacchi devastanti.

Cynet premiata da MITRE ATT&CK in due categorie di valutazione

La piattaforma di Cynet ha ottenuto il punteggio massimo in Protection e Detection Visibility nelle MITRE ATT&CK Evaluations Enterprise 2025.

L’Agentic AI sarà il motore del cybercrime automatizzato

L’agentic AI spinge il cybercrime oltre il modello as‑a‑service: attacchi automatizzati, architetture resilienti e nuove truffe di massa mettono nel mirino cloud e infrastrutture AI

Cloud e AI, il baricentro della cybersecurity attuale

Con l’AI ormai integrata nei workload cloud, aumentano attacchi ad API, dati e modelli: numeri alla mano, la sfida è tenere il passo senza frenare l’innovazione.

Analisti SOC e AI: un binomio vincente

L’AI nei SOC non sostituisce gli analisti ma li potenzia, trasformando i centri di sicurezza in strutture proattive e intelligence-driven contro un cybercrime sempre più industrializzato.

AI 2030: l’imminente era dei crimini informatici autonomi

L’adozione massiva dell’AI apre la strada a crimini informatici autonomi: minacce veloci, adattive e auto-ottimizzanti che ridisegnano il rischio digitale per le aziende.

Kaspersky: le nuove minacce cyber per le PMI e le previsioni per il 2026

Kaspersky fotografa l’evoluzione del cybercrime: Italia sotto pressione, AI e deepfake in crescita, PMI e industria chiamate a ripensare strategie e difese.

Il ruolo della cybersecurity nei grandi eventi tra IT, OT e l’insidia dell’AI

I Giochi Olimpici invernali ormai alle porte mostrano in modo più evidente che mai come la protezione di eventi strutturati e di grande impatto richieda una strategia complessa e proattiva, che integri…

Senza cybersecurity, l’innovazione industriale si trasforma in rischio

Senza cybersecurity, l’innovazione industriale diventa rischio: nel manifatturiero un attacco può fermare la produzione, colpire la supply chain e mettere a repentaglio crescita e fiducia.

BlackForce, il nuovo kit di phishing-as-a-service super evoluto

BlackForce è un kit di phishing-as-a-service in rapida evoluzione che sfrutta tecniche Man in the Browser per aggirare l’MFA ed esfiltrare credenziali e codici OTP in tempo reale.

Malware, un’email su dieci buca i gateway

Un’email su dieci sfugge ai gateway e quasi metà dei malware viaggia in archivi compressi: catene d’attacco multistadio e file “insospettabili” al centro del mirino.

MuddyWater: APT iraniano sempre più sofisticato

Il gruppo APT iraniano MuddyWater colpisce infrastrutture critiche con nuove backdoor e tecniche più raffinate, segnando un salto di qualità nella sofisticazione dei suoi attacchi.

A novembre più di 2.200 attacchi cyber a settimana in Italia

A novembre 2025 l’Italia registra 2.291 attacchi informatici a settimana, sopra alla media globale. I ransomware crescono del 22% e la GenAI aumenta i rischi di fuga dei dati.

Password immutabili: conoscere e mitigare i nuovi rischi della sicurezza biometrica

Password biometriche “immutabili”: perché l’esposizione di impronte e volti è un rischio permanente e come mitigarne l’impatto con difese multilivello.

DeepSeek e trigger politici: c'è una connessione con le vulnerabilità nel codice generato

DeepSeek-R1 può generare codice più vulnerabile se il prompt include termini correlati a temi politici sensibili per il PCC. Questo rivela un possibile bias pro-regime e una nuova superficie di rischio.

Palo Alto Networks con IBM per accelerare la preparazione quantum-safe a livello enterprise

Le due società pianificano il lancio di una soluzione congiunta per identificare, proteggere e migrare le infrastrutture crittografiche critiche

Cybersecurity, perché i retailer corrono maggiori rischi durante le feste

Retailer nel mirino a Black Friday e Natale: perché picchi di vendite e supply chain esposta aumentano i rischi cyber e come il modello MVC aiuta il recovery.

AI, iperautomazione e NIS2: Acronis e l’Italia sopra alla media UE

Nel 2026 Acronis punta su AI e iper‑automazione: Italia focus country in forte crescita, mentre Threat Intelligence e partner ridisegnano difesa, compliance e ruoli in azienda.

Patch Tuesday dicembre 2025: chiuse 56 falle, 3 zero-day

Nel Patch Tuesday di dicembre 2025 Microsoft chiude 56 vulnerabilità di cui tre zero-day.

Tre esposizioni nascoste che ogni azienda affronta, e come anticiparle

Violazioni sempre più costose e difficili da rilevare: tre esposizioni nascoste minano la sicurezza aziendale e l’AI diventa chiave per una difesa proattiva.

GhostFrame, nuovo kit di phishing as-a-service difficile da vedere

GhostFrame è un nuovo kit di phishing as-a-service che ha già permesso di portare avanti oltre un milione di attacchi. Le trappole si nascondono in iframe difficili da rilevare.

SentinelOne, sovranità cloud, AI e dati al centro della security next gen

Partnership con Schwarz Digits e AWS, nuovi servizi gestiti, acquisizioni di Prompt Security e Observo.ai: SentinelOne ridisegna la piattaforma, prepara la difesa dell’AI ed efficienta la gestione dei…

Cosa significa fare oggi MSSP in Italia: l'esperienza Itway

Come è nata l’idea di offrire servizi di sicurezza gestiti, quali sono le criticità, come comporre l’offerta: ne abbiamo parlato con Francesco Faenzi, Head of Customer Innovation & Success di Itway

Malware AI, tra realtà operativa e rischi futuri

La maggior parte del malware AI è ancora sperimentale e potenzia TTP note. Recorded Future invita a ridimensionare l’hype, ma a potenziare la governance e le difese esistenti.

Cybersecurity OT: i 6 passi essenziali per prepararsi agli incidenti negli impianti industriali

Cybersecurity OT: sei passi operativi per preparare gli impianti industriali a incidenti inevitabili, riducendo impatti su produzione, sicurezza e continuità del business.

Ransomware: il rischio cresce nei weekend e nelle festività

Il ransomware continua a colpire soprattutto nei weekend, nelle festività e dopo grandi eventi aziendali, sfruttando le finestre di difesa ridotta.

Do Not Serve: la tragedia DNS e l’illusione del cloud eterno

DNS stanco, cloud isterico, provider in blackout e comunicati che dicono “non è successo niente”: il cyberspazio cade per un record sbagliato.