Categoria

Tecnologie/Scenari

Tecnologie/Scenari

LockBit 5.0, il ransomware che punta agli hypervisor

LockBit 5.0 opera in modo coerente su Windows, Linux ed ESXi ed è in grado di colpire direttamente gli hypervisor. Usa tecniche avanzate di evasione, wiping e anti‑forensics per ridurre al minimo la visibilità…

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

LummaStealer torna dopo il takedown del 2025 grazie a nuove campagne di social engineering e a un loader che esegue il payload in memoria ed esfiltra credenziali e token 2FA.

HWG Sababa e Gruppo E si alleano

HWG Sababa e Gruppo E avviano una partnership per offrire sicurezza integrata a infrastrutture critiche e organizzazioni mission-critical nei settori pubblico e privato.

Proofpoint compra Acuvity e scommette sulla AI security

Con l’acquisizione di Acuvity, Proofpoint integra sicurezza e governance dell’AI autonoma nella sua piattaforma, puntando a proteggere l’agentic workspace end-to-end.

Cybercrime e GenAI: massimo risultato con il minimo sforzo

I cyber criminali sfruttano i modelli generativi pubblici per automatizzare phishing, malware e deepfake, industrializzando il cybercrime senza investire in LLM propri.

Acronis e la fine del supporto a Windows 10: cosa cambia per gli ambienti OT

Fine del supporto a Windows 10? Negli impianti OT non è una corsa a Windows 11, ma l’avvio di una transizione pianificata su LTSC, controlli compensativi e capacità di ripristino rapido dei sistemi industriali.…

AI aziendale: cronaca della fuga di dati e dei sistemi violati in 16 minuti

Quasi un miliardo di transazioni AI/ML in un anno, 18 mila terabyte di dati sensibili inviati ai tool di AI e test di red teaming che violano i sistemi in pochi minuti.

Crescono le email con allegati malevoli: +15% nel 2025

Nel 2025 quasi metà del traffico email è stato spam e gli allegati dannosi sono cresciuti del 15%. Le tecniche diventano più sofisticate tra phishing, BEC e uso dell’IA.

ACN: il punto su ransomware, NIS2, AI, e protezione delle Olimpiadi

In Italia aumentano gli attacchi ma calano quelli gravi, mentre gli eventi ransomware restano stabili. “L’obiettivo con la NIS2 non è fare sanzioni ma condividere informazioni”, spiega Luca Montanari,…

La geografia dell’AI e del rischio informatico: come la scarsità di talenti può diventare un rischio per le imprese

La carenza globale di esperti in cybersecurity e governance dell’AI genera rischi diversi tra regioni. Le aziende vincenti apprendono a operare in un mondo dove il talento scarseggia.

Patch Tuesday di febbraio 2026: Microsoft chiude 51 falle, 6 zero-day

Con la tornata di update del mese di febbraio, Microsoft ha corretto 51 vulnerabilità di cui 6 zero-day. Avviato anche il rilascio di certificati Secure Boot aggiornati.

Sophos punta sulla governance e compra Arco Cyber

Con l’acquisizione di Arco Cyber, Sophos rafforza il programma CISO Advantage e porta competenze di livello CISO anche alle aziende che ne sono prive.

APT russo sfrutta un bug Office per spiare l’Europa

Un APT russo ha sfruttato una vulnerabilità zero‑day di Microsoft Office per colpire Difesa, diplomazia e trasporti marittimi in Europa. L’attacco combinava spear phishing mirato, loader multistadio e…

SentinelOne estende la sicurezza AI con nuove funzioni DSPM

La piattaforma di sicurezza AI di SentinelOne integra funzionalità di Data Security Posture Management per gestire rischio, conformità e protezione dei dati lungo l’intero ciclo di vita dell’AI.

AI agentica e cybersecurity: la lezione di OpenClaw

L'entusiasmo per l'AI agentica fatta male mette a rischio i computer di migliaia di persone e i loro dati. Con conseguenze potenzialmente anche per le imprese.

Safer Internet Day 2026, identità digitale sotto attacco

Safer Internet Day 2026 mette al centro identità digitale e sicurezza online: in Italia credenziali rubate, truffe e abusi crescono più in fretta della consapevolezza.

Semplificare la crittografia: migliorare la sicurezza delle identità macchina per un mondo post-quantistico

Le identità macchina esplodono e il disordine crittografico cresce: per sopravvivere all’era post-quantum serve riordinare, automatizzare e mettere in sicurezza le chiavi.

L’AI è la nuova minaccia interna: come cambia la gestione del rischio

L’AI diventa un nuovo insider aziendale: secondo Proofpoint, ridisegna il concetto di minaccia interna e impone un ripensamento radicale della sicurezza.

Traditi attraverso i fornitori di fiducia: la frontiera del phishing su SaaS

Campagna di phishing su piattaforme SaaS sfrutta le notifiche legittime per indurre le vittime a chiamare numeri falsi: nel mirino migliaia di aziende in tutto il mondo.

Cyber spionaggio: gruppo APT asiatico contro Europa e Italia

Un gruppo APT asiatico ha compromesso reti governative e infrastrutture critiche in 37 Paesi. Nel mirino anche Europa e Italia, con particolare interesse per i ministeri chiave.

La sicurezza dell'AI ai Giochi Olimpici invernali 2026: lo stress test definitivo

Un’analisi di come l’intelligenza artificiale a supporto delle imminenti Olimpiadi invernali sia esposta a prompt avversari, vulnerabilità comportamentali e sistemi di protezione insufficienti.

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI industrializza il cybercrimine”

Presentati a Milano il report “The AI-fication of Cyberthreats” e il nuovo management della filiale italiana, con un’anticipazione del nuovo brand della business unit per il mondo aziendale

Semperis compra MightyID per la resilienza dell’identità

Semperis acquisisce MightyID e rafforza la propria piattaforma di cyber resilience identity-first, estendendo protezione e continuità agli identity provider cloud.

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

Fortinet estende FortiCNAPP integrando postura di rete, protezione dei dati e segnali runtime in un’unica piattaforma, per dare priorità ai rischi cloud più concreti e ridurre il rumore di alert.

Cynet, una piattaforma unica per l’attuazione della NIS2

La piattaforma unificata di Cynet e i servizi MDR CyOps h24 aiutano a trasformare gli obblighi NIS2 in processi di detection e incident response misurabili.

Commvault Geo Shield, la sovranità dei dati nel cloud

Commvault Geo Shield introduce opzioni di sovranità e controllo delle chiavi per dati e backup in cloud, allineandosi a requisiti normativi come DORA, NIS2 e standard globali.

Integrare l’Endpoint Privilege Security: oltre la rilevazione, verso una sicurezza proattiva e conforme

L’Endpoint Privilege Security diventa tassello chiave della difesa: integra l’EDR, limita i privilegi abusabili, protegge identità e dati sugli endpoint e supporta conformità e resilienza.

L'onda della sovranità dell’AI in Europa

L’Europa accelera sull’AI con un modello sovereign-by-design: infrastrutture ibride, dati localizzati e governance rigorosa per coniugare innovazione, trasparenza e controllo strategico.

AI Act: trasformare la conformità in vantaggio competitivo. Il commento di Snowflake

L’AI Act UE segna una svolta: regole basate sul rischio per un’AI sicura, trasparente e centrata sull’uomo, dove fiducia e governance guidano l’innovazione responsabile.

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

Una nuova analisi tecnica ricostruisce l’attacco con DynoWiper contro un’azienda energetica in Polonia, collegandolo alla lunga scia di operazioni distruttive riconducibili a Sandworm.

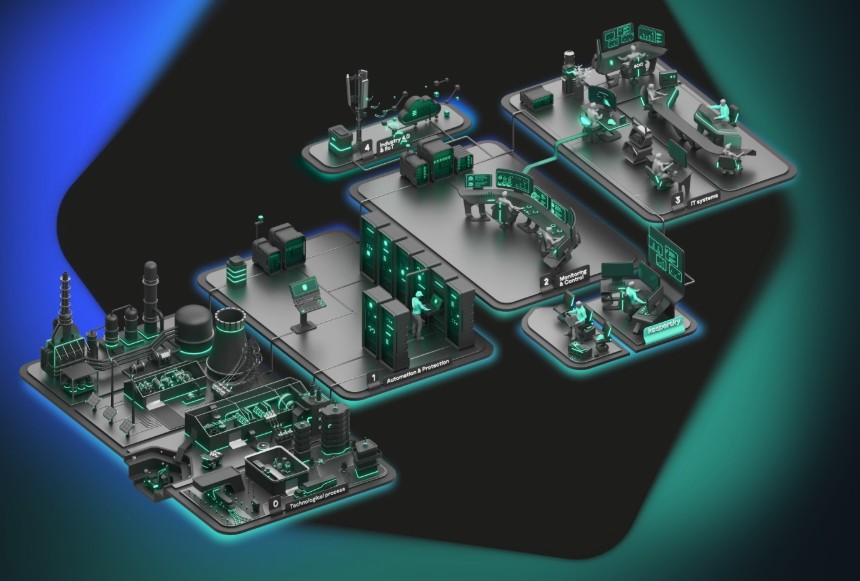

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

Kaspersky lancia l'OT Cybersecurity Savings Calculator, un nuovo strumento pensato per valutare i potenziali costi associati a una sicurezza insufficiente dell’Operational Technology

Nasce una rete AI ombra: 175.000 server esposti online

Una nuova ricerca rivela 175.000 server AI accessibili da Internet e spesso non gestiti, che sfuggono ai controlli di sicurezza tradizionali e aprono un ulteriore fronte di rischio.

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

La GenAI potenzia l’assistenza clienti ma non sostituisce l’empatia umana: serve un equilibrio tra automazione ed esperienza, con passaggi fluidi dai bot agli operatori.

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

La prevenzione non basta più: il ransomware impone un focus sul recupero pulito. DRaaS e piattaforme integrate come Acronis semplificano il ripristino sicuro e garantiscono continuità.

Italiani e rischio cyber: cresce l’attenzione, ma è disomogenea

Secondo un’indagine recente oltre metà degli italiani considera importante una polizza cyber, ma una percentuale rilevante continua a sottovalutare il rischio.

Staffetta di tecniche di accesso manda fuori giri la difesa

Un gruppo di cybercriminali cambia di continuo tattiche di phishing, infrastrutture e malware per ottenere accesso iniziale alle reti aziendali, rendendo poco efficaci le difese basate su regole statiche…

Armis mette i partner al centro e amplia l’ecosistema globale

Il vendo rafforza la propria strategia partner-first, lanciando un nuovo programma per i partner mettendoli nelle condizioni di crescere insieme in modo flessibile, adattato alle loro specifiche esigenze…

Pensare globale, proteggere in locale: aiutare le PMI ad affrontare la cybersecurity oltre i confini

Le PMI operano globalmente ma affrontano rischi cyber locali: compliance complessa, norme diverse e servizi di cyberhygiene‑as‑a‑service per proteggere dati e continuità.

Il lato oscuro della GenAI: anatomia delle nuove minacce digitali

La GenAI potenzia le aziende ma apre nuove minacce: phishing avanzato, frodi deepfake, Shadow AI e modelli avvelenati ampliano la superficie d’attacco.

Data Privacy Day, tra AI generativa e nuovi rischi digitali

Il Data Privacy Day 2026 è utile per ricordare i nuovi rischi della GenAI: dipendenti inconsapevoli, truffe deepfake in crescita e la necessità di lavorare alla resilienza.

Libraesva e Cyber Guru si alleano: nuovo polo europeo per la security

Libraesva e Cyber Guru uniscono email security e formazione in un’unica piattaforma, dando vita a un polo europeo focalizzato sulla cybersecurity human‑centric.

Nel 2025 un attacco ransomware su tre è partito da credenziali rubate

L’uso di AI e le tensioni geopolitiche stanno aumentando gli attacchi basati su credenziali rubate. Chi investe in cybersecurity riduce gli incidenti ransomware più gravi.

Corea del Sud, audit sulla PA: violati tutti i sistemi testati

Un penetration test del Board of Audit and Inspection sudcoreano ha fatto emergere gravi vulnerabilità in tutti i sistemi esaminati. Un esempio interessante per le PA europee.

Avangate Security e Atera, partnership strategica sotto il segno dell'IA

Combinando la piattaforma IA di Atera con i servizi di implementazione e abilitazione di Avangate, gli MSP, le medie imprese e le organizzazioni ottengono accesso all'automazione intelligente, a insight…

ReeVo prosegue l’espansione in Europa

Si rafforza la presenza in Spagna con l’acquisizione di Hispasec, specializzata in servizi di cybersecurity

LLM e attacchi web: le pagine pulite diventano trappole in tempo reale

Gli LLM possono generare JavaScript malevolo in tempo reale: una pagina inizialmente innocua chiama le API del modello, assembla il codice nel browser e si trasforma in un form di phishing quasi invisibile…

Blockchain nel mirino: APT nordcoreana usa l’AI per creare backdoor

Il noto APT nordcoreano Kooni prende di mira sviluppatori blockchain con una backdoor PowerShell generata con l’AI per ottenere l’accesso persistente ai loro ambienti di sviluppo.

Kill chain senza exploit: Amnesia RAT e ransomware lavorano in combo

Una campagna dimostra che bastano social engineering, servizi cloud legittimi e strumenti living‑off‑the‑land per ottenere il pieno controllo dei sistemi senza sfruttare vulnerabilità.

Ransomware 2025: big, tattiche e novità da tenere d’occhio

Nel 2025 gli attacchi ransomware e quelli di sola estorsione toccano un nuovo record. Spariscono vecchi brand, emergono nuovi gruppi e le TTP si spostano sui tool legittimi.

World Economic Forum: chi resta indietro sul cyber rischia

Nel Global Cybersecurity Outlook 2026, il WEF sottolinea che il gap di maturità cyber tra imprese si allarga, i vertici temono incidenti sistemici, AI e supply chain diventano nodi critici da gestire.

Oltre la compliance: la visione di Acronis sulla cyber resilience negli ambienti OT

La resilienza degli ambienti OT non è solo una questione di compliance normativa: ecco perché una resilienza insufficiente o inadeguata porta a problemi ben più gravi delle sanzioni economiche, e come…

Studio Kaspersky: il 40% delle aziende italiane investirà in un SOC per rafforzare la cybersecurity

Rafforzare la sicurezza informatica, individuare e rispondere più rapidamente alle minacce e ottenere un vantaggio competitivo sono tra i principali motivi che spingono le aziende a creare un Security…

Il supporto dell’AI: come l’automazione intelligente sta colmando il gap di competenze nella cybersecurity rafforzandone le difese

L’AI colma il gap di competenze nella cybersecurity, automatizza triage e risposta agli incidenti e rafforza SOC e piattaforme integrate per difese più efficienti.

Recruiting fasullo: finti HR sfruttano Amazon e Carrefour

Ondate di email di finto recruiting imitano Amazon, Carrefour ed enti pubblici per carpire dati, credenziali e denaro ai candidati in cerca di lavoro.

Vectra porta gli agenti AI al centro della difesa

La nuova piattaforma di Vectra tratta gli agenti AI come identità di prima classe, unendo osservabilità ibrida e threat hunting mirato per velocizzare le risposte del SOC nelle AI enterprise.

PKI, il tallone d’Achille nascosto della digitalizzazione

La PKI, pilastro della fiducia digitale, è sotto pressione: troppi certificati, poca expertise e processi manuali. AI e automazione diventano cruciali con le scadenze più brevi dei certificati TLS.

Infrastrutture IT sotto pressione nell’era dell’AI

La spinta dell’intelligenza artificiale mette a nudo i limiti dei sistemi legacy: mancano risorse, strategie integrate e una sicurezza davvero connessa al business.

LinkedIn usato per diffondere malware con la tecnica DLL sideloading

Una campagna analizzata da ReliaQuest sfrutta i messaggi privati di LinkedIn per distribuire malware tramite DLL sideloading.