Categoria

Tecnologie/Scenari

Tecnologie/Scenari

Cosa significa fare oggi MSSP in Italia: l'esperienza Itway

Come è nata l’idea di offrire servizi di sicurezza gestiti, quali sono le criticità, come comporre l’offerta: ne abbiamo parlato con Francesco Faenzi, Head of Customer Innovation & Success di Itway

Malware AI, tra realtà operativa e rischi futuri

La maggior parte del malware AI è ancora sperimentale e potenzia TTP note. Recorded Future invita a ridimensionare l’hype, ma a potenziare la governance e le difese esistenti.

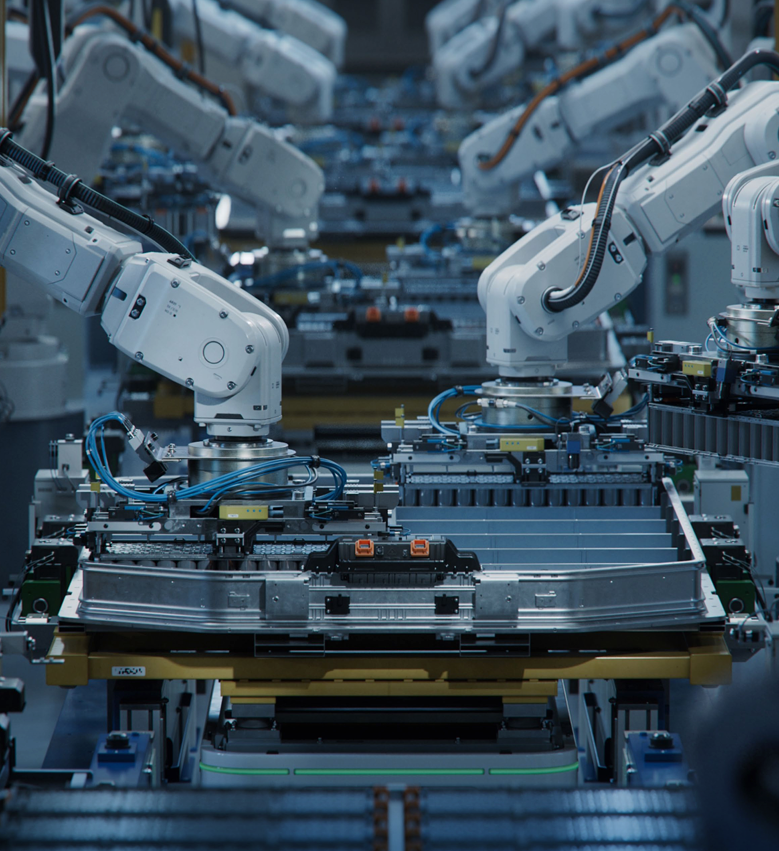

Cybersecurity OT: i 6 passi essenziali per prepararsi agli incidenti negli impianti industriali

Cybersecurity OT: sei passi operativi per preparare gli impianti industriali a incidenti inevitabili, riducendo impatti su produzione, sicurezza e continuità del business.

Ransomware: il rischio cresce nei weekend e nelle festività

Il ransomware continua a colpire soprattutto nei weekend, nelle festività e dopo grandi eventi aziendali, sfruttando le finestre di difesa ridotta.

Do Not Serve: la tragedia DNS e l’illusione del cloud eterno

DNS stanco, cloud isterico, provider in blackout e comunicati che dicono “non è successo niente”: il cyberspazio cade per un record sbagliato.

Malware mobile e IoT: al via l’assalto ai settori critici

Transazioni di malware Android in crescita del 67% e attacchi IoT/OT contro l’energia a +387%: un nuovo report 2025 fotografa un mondo sempre più vulnerabile.

IoT ad alto rischio: oltre 9 milioni di dispositivi esposti in Italia

Il nuovo “Device Security Threat Report 2025” di Palo Alto Networks offre un’analisi approfondita delle vulnerabilità IT e IoT che mettono a rischio le aziende

Cybersecurity PMI: quando l’implementazione fa la differenza

Nel caso Sistemi Contabili–Kaspersky, è la qualità dell’implementazione MDR e dei servizi gestiti a trasformare la sicurezza da costo a leva di resilienza e continuità per le PMI.

Korean Leaks, quando un MSP diventa un’arma del ransomware

La campagna Korean Leaks trasforma un MSP in una testa di ponte per colpire la finanza sudcoreana, combinando supply chain attack e doppia estorsione mediatizzata.

Italian Security Awards 2025: il Premio al meglio della cybersecurity italiana raddoppia

Seconda edizione per ISA: il magazine SecurityOpenLab di G11 Media premiano ancora una volta l’eccellenza nel mercato italiano della cybersecurity.

Palo Alto compra Chronosphere e alza la posta sull’AI

Palo Alto Networks acquisisce Chronosphere per 3,35 miliardi di dollari, rafforzando osservabilità cloud-native e sicurezza integrate per i carichi di lavoro AI.

Nell’era degli agenti AI, la resilienza dell’identità è sempre più cruciale

Secondo una ricerca Rubrik, il 58% dei decisori di sicurezza IT italiani pensa che la maggior parte degli attacchi l’anno prossimo sarà guidata da agenti AI

TamperedChef, firme digitali e manuali fake

TamperedChef sfrutta SEO e certificati EV per diffondere app firmate che installano backdoor JavaScript persistenti, puntando su sanità, manifattura ed edilizia.

S3K, la cybersecurity fatta di competenze

In sempre più ambiti della cybersecurity sono richieste soluzioni specifiche e mirate, da realizzare mettendo insieme tecnologie, esperienze e competenze diverse e spesso anche di nicchia. Questa cybersecurity…

Perché le PMI devono aggiornare regolarmente i plugin di WordPress per evitare costosi attacchi informatici

WordPress insicuro, plugin vulnerabili e PMI nel mirino: aggiornamenti regolari e gestione attenta evitano blocchi, violazioni dati e costosi attacchi.

Mercato del lavoro sul dark web, il candidato medio ha 24 anni

Nel 2025 sul dark web i curriculum superano le offerte di lavoro (55% contro 45%), a causa di licenziamenti globali e afflusso di candidati giovani, spiega Kaspersky

Ransomware nel 2025: la mappa di Nozomi Networks

In aumento gli attacchi nel mondo, c’è primo caso di ransomware basato su AI. Le famiglie più dannose sono Blacksuit, Cl0p/Clop e Black Basta

Code Blue: per quando arriva la crisi cyber

Un incidente cyber ha ripercussioni importanti su molti aspetti del business aziendale. Per gestire al meglio una crisi cyber serve quindi una visione altrettanto trasversale, Code Blue propone la sua.…

Da Sparkle la quantum security per l'AI agentica

Per un futuro in cui gli agenti digitali operano senza supervisione umana servono forti garanzie di sicurezza: la quantum security è una possibile soluzione

Cynet: a ciascuno la sua AI

I principali threat actor sono già in grado di sfruttare l’Intelligenza Artificiale per essere più efficaci, per questo chi difende le reti deve essere ugualmente preparato

NTT Data, il doppio volto della sicurezza

Il lato operativo della cybersecurity è quello più evidente ma i CISO non possono limitarsi a questo: il ruolo della sicurezza – e il loro – è sempre più a livello strategico.

Patch Tuesday: a novembre Microsoft chiude 63 falle, una zero-day

Nell’appuntamento novembrino Microsoft chiude 63 vulnerabilità di cui solo una zero-day. Ecco le più importanti.

Commvault, nell’era dell’AI serve un approccio ResOps

È l’ora delle ‘Resilience Operations’ con la nuova piattaforma Commvault Cloud Unity, che unifica sicurezza dei dati, cyber recovery e resilienza delle identità su tutti gli ambienti cloud, SaaS, ibridi…

Crittografia per una protezione ottimale dei dati

Jocelyn Krystlik, Business Unit Manager presso Stormshield, mette al centro il ruolo della crittografia nella protezione dei dati in un contesto di crescente complessità digitale e di minacce informatiche…

NTT Data, più assicurazioni con Alchemy Technology Services

L’acquisizione segna una tappa fondamentale nella strategia della società, volta a guidare il rinnovamento digitale del settore assicurativo

Italia: 2.249 attacchi cyber a settimana, impennata di ransomware

In Italia, a ottobre 2025 si sono registrati 2.249 attacchi informatici settimanali. Il ransomware cresce del 48% e spazia in ogni settore.

Pure Storage e Cisco, un’AI factory per le aziende con Nvidia

La soluzione unifica computing, storage e networking per accompagnare l’intelligenza artificiale generativa dalla fase pilota fino a quella di produzione

Acronis prepara il futuro degli MSP: automazione AI-based e uno stack completo di cybersecurity

Una giornata di roadmap, analisi sulle minacce, workshop tecnici, formazione ma anche intrattenimento per gli oltre 700 partner riuniti all'Acronis TRU Security Summit di Portaventura

Frodi con AI: perché la sinergia tra settore bancario e imprese è cruciale

Nel 2024, le frodi sui mezzi di pagamento hanno rappresentato un totale di quasi 1,2 miliardi di euro, di cui 382 milioni legati a manipolazioni, pari al 32% del dato generale.

Clusit, nel mondo cyber incidenti in crescita quasi tripla rispetto all’Italia

Gli eventi a livello globale nel primo semestre 2025 sono aumentati del 36%, nel nostro paese del 13%. L'Italia resta una delle nazioni più attaccate, ma gli incidenti provocano mediamente meno danni

WatchGuard offre agli MSP automazione, efficienza e visibilità

I nuovi workflow multi-PSA semplificano la fatturazione e la gestione dei ticket, mentre l’Unified Agent centralizza la distribuzione e la gestione di tutti i servizi di sicurezza WatchGuard negli ambienti…

Agenti AI: crash, hack e anomalie operative sono gli scenari da evitare

L’adozione di agenti AI accelera in azienda, ma aumentano i rischi: crash operativi, compromissioni e devianze impreviste richiedono strategie di difesa avanzate.

Zyxel Networks presenta l’accesso senza password e una sicurezza AI-driven

I nuovi aggiornamenti per la prevenzione delle minacce permettono a PMI e MSP di concentrarsi sulla crescita mantenendo al tempo stesso alti livelli di sicurezza

Ricerca Kaspersky: il 68% delle PMI italiane non ha una strategia di cybersecurity efficace

Il nuovo report di Kaspersky rivela le sfide quotidiane e le convinzioni errate dei responsabili IT delle PMI in Italia. Il 32% ammette di non avere le competenze necessarie per rispondere agli incidenti…

Attacchi hardware: nuovi limiti alla sicurezza dei chip server

Due ricerche internazionali e l’analisi di Kaspersky mostrano come sia possibile aggirare le protezioni dei processori server, con implicazioni concrete per fiducia e gestione del rischio nelle infrastrutture…

Interazione fra agenti AI: la memoria delle sessioni espone i dati

Le interazioni tra agenti AI celano insidie nuove: sessioni manipolate permettono l’esfiltrazione di dati e l’esecuzione di comandi fuori controllo, spesso senza alcun allarme.

Monsters & CV: Cronache dall’Ufficio Risorse Umane dell’Apocalisse Digitale

(Se non lo sai, sallo: quando i dataset si mangiano tra loro e la realtà chiede il TFR)

Cyber attacchi in Italia in forte calo, il Nord resta nel mirino

Nel terzo trimestre 2025 i cyber attacchi in Italia diminuiscono del 46%. Il Nord è più colpito; la finanza è l’obiettivo più gettonato.

Lazarus interessato ai droni europei: anche aziende italiane nel mirino

Il gruppo cyber Lazarus colpisce aziende della difesa in Europa. L’interesse riguarda la filiera dei droni; sono coinvolte anche realtà tecnologiche italiane.

Palo Alto Networks rinnova sicurezza Cloud e AI con Cortex 2.0 e Prisma AIRS

Con Cortex Cloud 2.0 e Prisma AIRS 2.0, Palo Alto Networks introduce nuove funzionalità per proteggere ambienti cloud e processi AI lungo tutto il ciclo applicativo.

Cybercrime in Italia: dati in crescita e nuove minacce

Cybercrime in forte crescita in Italia, con un boom di truffe, infostealer e web skimming. L’AI favorisce le minacce globali.

Arriva AI Cloud Protect, la sicurezza per LLM firmata Check Point e NVIDIA

AI Cloud Protect nasce dalla collaborazione tra Check Point e NVIDIA: protegge modelli e dati AI aziendali senza impatto su prestazioni e risorse hardware.

Cybersecurity DGS: resilienza, formazione e nuove sfide tra AI e quantum

Gianluca Cimino di DGS racconta la nuova cultura cyber in Italia: fondamenti, formazione continua e open framework per affrontare AI, quantum e compliance.

Vision One, AI e team verticali: il futuro della sicurezza secondo Trend Micro Italia

Trend Micro potenzia l’assetto italiano: focus sulla piattaforma Vision One; Intelligenza Artificiale al servizio degli analisti e focus specialistico su pubblico e privato.

Ransomware, solo il 23% delle vittime paga

Nel terzo trimestre 2025 il pagamento dei riscatti ransomware è crollato al 23%, il livello più basso mai registrato, grazie alla crescente maturità delle aziende e a nuove best practice.

Atroposia, il malware modulare che rivoluziona gli attacchi stealth

Il RAT Atroposia semplifica il lavoro degli attaccanti, anche se alle prime armi: grazie a una spiccata modularità consente furto credenziali, dirottamento DNS, esfiltrazione dati e molto altro.

Perché la cybersecurity non riguarda solo le grandi aziende

PMI nel mirino dei cybercriminali: crescono data breach, ransomware e minacce supply chain. Investire in cybersecurity è vitale per la continuità aziendale.

Manifattura italiana nel mirino: cresce la sfida alla cybersecurity

Il settore manifatturiero italiano affronta una media di 1.694 attacchi informatici a settimana. Il report Check Point fotografa rischi, trend e strategie di difesa.

Ransomware 2025: imprese in affanno davanti agli attacchi AI-driven

Aziende e pubblica amministrazione faticano a reagire alla velocità degli attacchi ransomware potenziati dall’Intelligenza Artificiale, con rischi sempre più concreti e diffusi.

Cybersecurity industriale: criticità strutturali che espongono ad attacchi informatici

Vulnerabilità, sistemi legacy e assenza di segmentazione tra IT e OT rendono l’industria esposta agli attacchi informatici, proponendo un approccio unificato alla protezione operativa.

ManageEngine incontra gli utenti italiani: “L’AI ha bisogno di fondamenta”

La specialista dell’IT management, distribuita da Bludis, ha raccolto a Milano 200 utenti e reseller. Il CEO Ganesan: “Potremmo aprire una sede in Italia”

ClearSkies arriva in Italia in partnership con ICOS

Con ICOS, l’azienda di cybersecurity cipriota amplia in modo naturale la portata della soluzione ClearSkies sul mercato italiano.

Cybersecurity: il futuro della sicurezza risiede nei processi

La vera innovazione nella cybersecurity non è aggiungere strumenti, ma integrare AI e automazione nei processi aziendali per ridurre falsi positivi e aumentare la resilienza organizzativa.

Malware evasivo: cresce quello veicolato da connessioni crittografate

Il report WatchGuard Q2 2025 rivela una crescita del 40% del malware evasivo e di quasi il 90% del malware distribuito tramite connessioni cifrate.

Bitdefender: GravityZone PHASR disponibile in versione standalone

GravityZone PHASR arriva come soluzione standalone, offrendo difesa proattiva e integrazione semplice contro ransomware e attacchi LOTL, senza cambiare l’ecosistema esistente.

Blerina Abrazhda: non c'è Difesa senza una cybersecurity di sistema

La digitalizzazione ha portato a una concezione ormai strategica della cybersecurity, spiega Blerina Abrazhda, Viceministro della Difesa albanese: oggi la resilienza digitale è una questione politica

Mike Pompeo: la tecnologia è anche geopolitica

Il comparto tecnologico si considera sempre "neutro" rispetto al mondo che lo circonda. In realtà oggi è uno dei molti terreni di confronto della geopolitica, ricorda l'ex Segretario di Stato USA. E ha…

Ivano Gabrielli: serve più impegno contro il financial cybercrime

Le frodi finanziarie non faranno notizia quanto gli attacchi di cyber warfare ma sono un problema crescente. E che va affrontato con più collaborazione tra privati e Forze dell'Ordine.

Cybertech Europe 2025: la sicurezza della geopolitica digitale

La cybersecurity diventa il tessuto portante della nuova società digitale, all'incrocio tra lo sviluppo tecnologico sempre più veloce e le tensioni della geopolitica

Cybercrime, giovani e AI: nuove sfide per la cybersecurity italiana

Alla tappa milanese dei Fortinet Security Days, esperti e istituzioni avvertono: il cybercrime cresce, l’età delinquenziale è in forte calo e i rischi sono amplificati dall’AI.