Identikit di Phobos, il ransomware delle PMI

Phobos è un ransowmare che colpire le piccole imprese. I cyber criminali chiedono riscatti modesti, ma possono bloccare l'attività per giorni.

Si stima che, a livello globale, il costo medio di un downtime a seguito di un attacco ransomware nel 2020 sia in media di 141.000 dollari, contro 46.800 dollari dello scorso anno. Nel conto non è incluso l'eventuale riscatto pagato. La cifra è esigua rispetto a quelle che circolano nell'ambito enterprise, ma può essere sufficiente per mettere in crisi un'azienda una realtà con pochi dipendenti.

A colpire le aziende più piccole sono gruppi criminali specializzati in questo settore, che usano strumenti appositamente studiati. Dietro ci sono meno investimenti perché la redditività di ogni singolo attacco è di gran lunga inferiore. Tuttavia questo non è sufficiente per rendere gli attacchi meno pericolosi: spesso le PMI proteggono meno i dati e dispongono di soluzioni per la cyber security più facili da bucare.

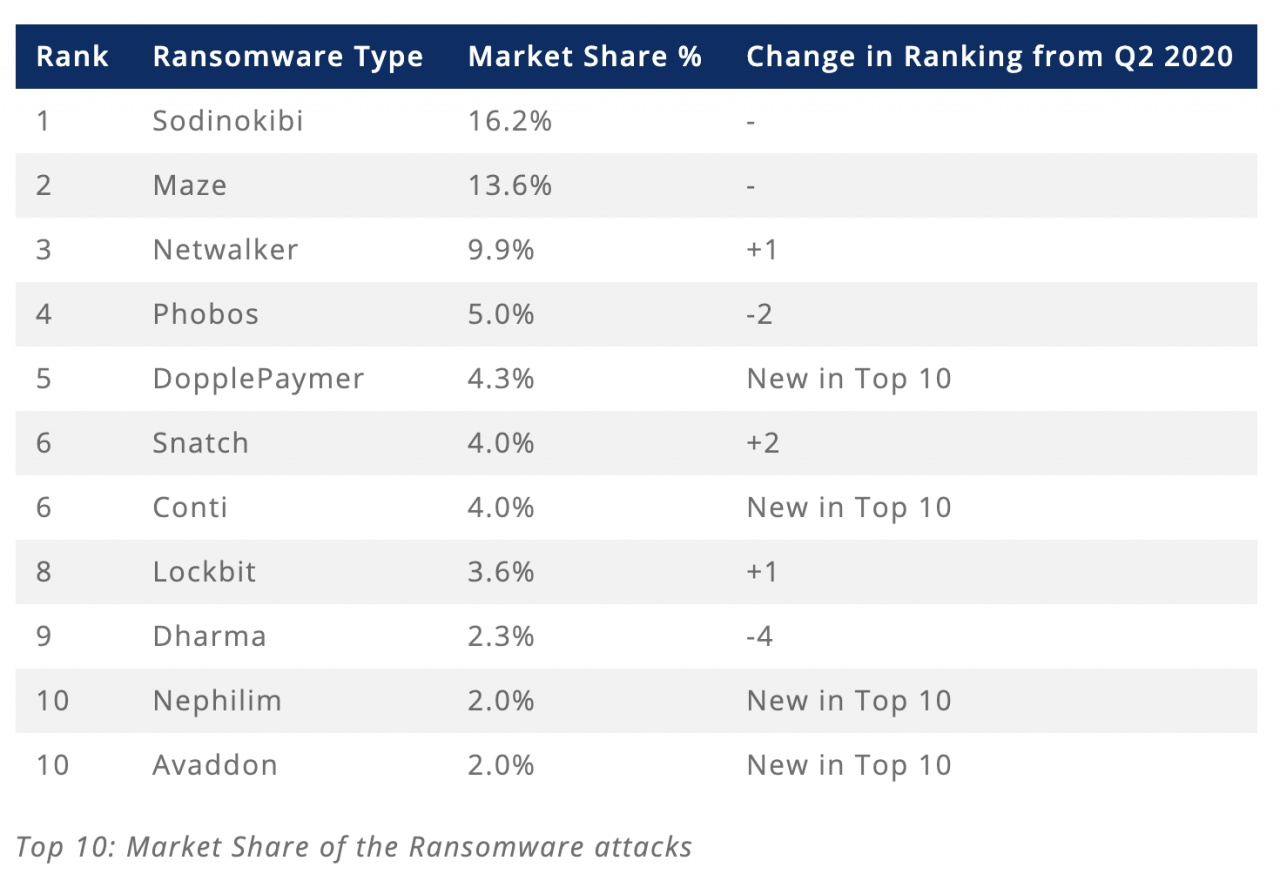

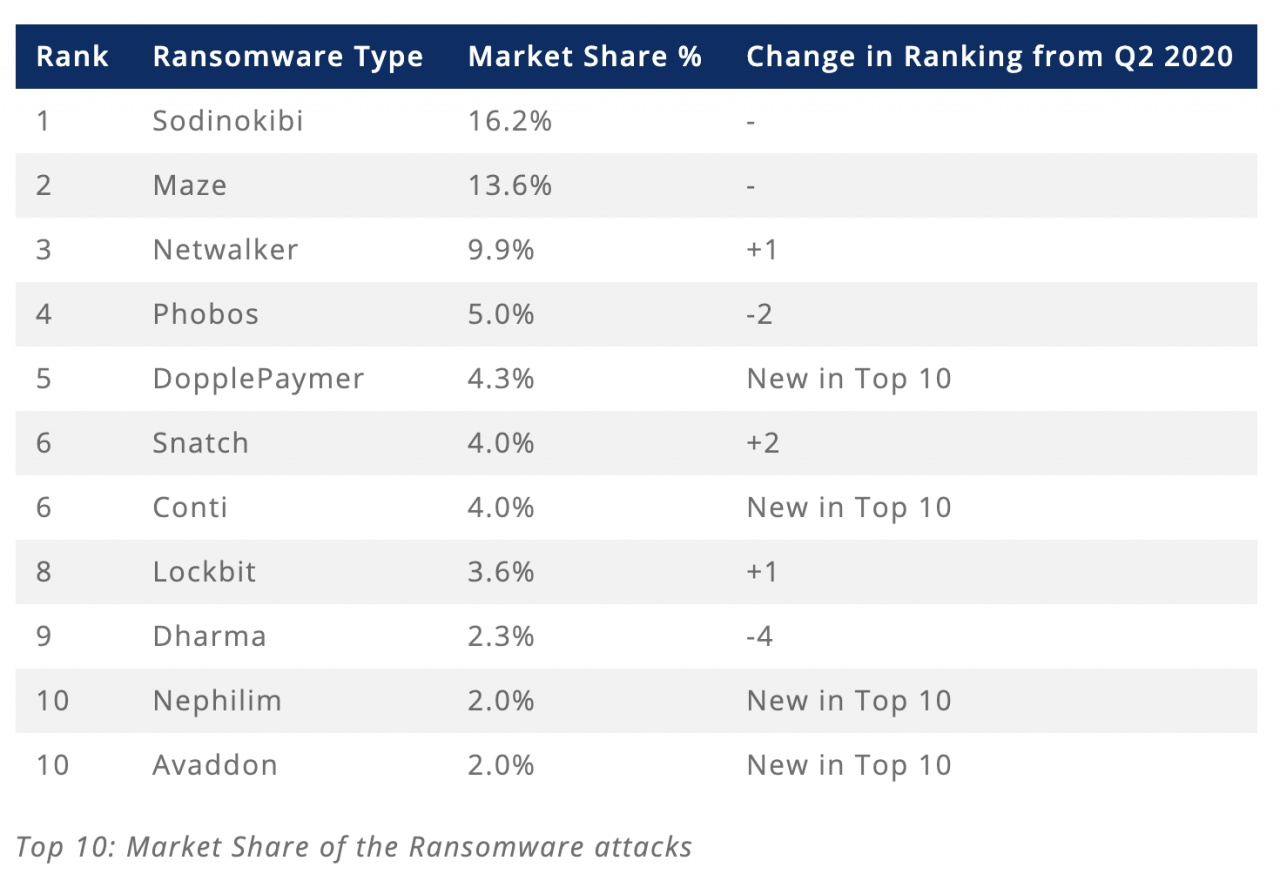

Fra gli strumenti del mestiere più usati per gli attacchi ransomware alle PMI c'è Phobos. È una minaccia di cui si ha traccia dalla fine del dicembre 2018, e tutt'oggi è un'insidia molto rilevante. La richiesta media di riscatto è fra 18 e 19 mila dollari. Ha molte affinità con la famigerata variante Dharma, a partire dalla schermata molto somigliante di richiesta di riscatto, realizzata in formato HTA, apribile con i browser web.

Una delle caratteristiche di questo ransomware è che cifra i dati sul dispositivo infetto tramite AES-256 con crittografia asimmetrica RSA-1024. È lo stesso algoritmo RSA usato da Dharma. A volte sono proprio i nomi dei file cifrati a far capire che l'attacco è stato condotto con Phobos, perché al nome del file originale si aggiunge un numero ID univoco, l'e-mail dell'operatore ransomware e l'estensione .phobos.

In realtà l'estensione .phobos non è onnipresente: si sono verificati casi di contagio con questo ransomware, ma con una cinquantina di estensioni diverse.

In realtà l'estensione .phobos non è onnipresente: si sono verificati casi di contagio con questo ransomware, ma con una cinquantina di estensioni diverse.

Il dato più importante da conoscere, perché è utile a fini preventivi, è come agisce Phobos. Analogamente ad altre minacce informatiche, questo ransomware infetta i dispositivi e si diffonde in tutta la rete sfruttando principalmente connessioni RDP non protette, exploit di vulnerabilità software non chiuse, campagne di phishing.

Sull'RDP vale la pena precisare che sono allo stesso modo funzionali allo scopo sia gli attacchi brute force alle credenziali di accesso remoto RPD, sia l'acquisto sul dark web di credenziali RDP rubate.

Questo significa che ai fini della prevenzione è caldeggiato chiudere tutte le connessioni RDP non necessarie e non in uso. E proteggere quelle restanti con password complesse e univoche. In caso di account compromessi le password devono essere cambiate tempestivamente.

Se le precauzioni indicate sopra non sono state prese, o non sono state sufficienti per fermare l'attacco, Phobos entra nel sistema e crittografa tutti i file di dimensioni standard. Il suo algoritmo, infatti, distingue i file per dimensioni e non codifica quelli troppo voluminosi per risparmiare tempo e massimizzare i danni. Sono compresi i file con estensioni .avi, backup, .doc, .docx, .html, .jpg, .jpeg, .mkv, .mp3, .mp4, .pdf, .rar e .zip.

Analogamente all'azione del temibile ransomware Sodinokibi, Phobos termina i processi attivi del sistema operativo per cifrare più file, ed elimina le copie locali di backup e le copie shadow. Infine, disabilita la modalità di ripristino e il firewall per impedire il riavvio del dispositivo e il blocco dell'infezione.

Nonostante le analogie che abbiamo indicato fra Phobos e altri ransomware, per il primo non esistono passepartout, ossia routine software di terze parti capaci di restituire i file nella loro forma originaria. Questo significa che al momento l'unico modo per avere un decryptor è pagare il riscatto.

Ricordiamo che è un'azione fortemente sconsigliata dagli esperti di sicurezza informatica, perché non dà alcuna garanzia di ricevere quello per cui si è pagato. Un'indagine di Coverware aveva stabilito che il tasso di recupero dei dati è di circa l'85%. Inoltre, il denaro finisce per alimentare il cyber crime e incentivare altri attacchi.

Ricordiamo che è un'azione fortemente sconsigliata dagli esperti di sicurezza informatica, perché non dà alcuna garanzia di ricevere quello per cui si è pagato. Un'indagine di Coverware aveva stabilito che il tasso di recupero dei dati è di circa l'85%. Inoltre, il denaro finisce per alimentare il cyber crime e incentivare altri attacchi.

Oltre alle accortezze indicate sopra, l'altra azione da svolgere con priorità è la formazione per tutti i dipendenti, pochi o tanti che siano. I lavoratori costituiscono la prima linea di difesa contro un attacco informatico. Sia perché sono loro a gestire le password, sia perché molte minacce arrivano via email con campagne mirate di phishing.

Phobos, in particolare, come altri ceppi ransomware ha trovato nel phishing un canale molto attivo di diffusione. Insegnare al personale come riconoscere link sospetti, allegati dannosi, brand contraffatti e altri segnali spia costituisce una preziosa risorsa per la sicurezza aziendale. -----------Ultimo ma non meno importante, è fondamentale installare tutti gli aggiornamenti di sicurezza. Phobos sfrutta in maniera peculiare gli exploit per le vulnerabilità software senza patch.

A colpire le aziende più piccole sono gruppi criminali specializzati in questo settore, che usano strumenti appositamente studiati. Dietro ci sono meno investimenti perché la redditività di ogni singolo attacco è di gran lunga inferiore. Tuttavia questo non è sufficiente per rendere gli attacchi meno pericolosi: spesso le PMI proteggono meno i dati e dispongono di soluzioni per la cyber security più facili da bucare.

Phobos

Fra gli strumenti del mestiere più usati per gli attacchi ransomware alle PMI c'è Phobos. È una minaccia di cui si ha traccia dalla fine del dicembre 2018, e tutt'oggi è un'insidia molto rilevante. La richiesta media di riscatto è fra 18 e 19 mila dollari. Ha molte affinità con la famigerata variante Dharma, a partire dalla schermata molto somigliante di richiesta di riscatto, realizzata in formato HTA, apribile con i browser web.

Una delle caratteristiche di questo ransomware è che cifra i dati sul dispositivo infetto tramite AES-256 con crittografia asimmetrica RSA-1024. È lo stesso algoritmo RSA usato da Dharma. A volte sono proprio i nomi dei file cifrati a far capire che l'attacco è stato condotto con Phobos, perché al nome del file originale si aggiunge un numero ID univoco, l'e-mail dell'operatore ransomware e l'estensione .phobos.

In realtà l'estensione .phobos non è onnipresente: si sono verificati casi di contagio con questo ransomware, ma con una cinquantina di estensioni diverse.

In realtà l'estensione .phobos non è onnipresente: si sono verificati casi di contagio con questo ransomware, ma con una cinquantina di estensioni diverse. Il dato più importante da conoscere, perché è utile a fini preventivi, è come agisce Phobos. Analogamente ad altre minacce informatiche, questo ransomware infetta i dispositivi e si diffonde in tutta la rete sfruttando principalmente connessioni RDP non protette, exploit di vulnerabilità software non chiuse, campagne di phishing.

Sull'RDP vale la pena precisare che sono allo stesso modo funzionali allo scopo sia gli attacchi brute force alle credenziali di accesso remoto RPD, sia l'acquisto sul dark web di credenziali RDP rubate.

Questo significa che ai fini della prevenzione è caldeggiato chiudere tutte le connessioni RDP non necessarie e non in uso. E proteggere quelle restanti con password complesse e univoche. In caso di account compromessi le password devono essere cambiate tempestivamente.

Se le precauzioni indicate sopra non sono state prese, o non sono state sufficienti per fermare l'attacco, Phobos entra nel sistema e crittografa tutti i file di dimensioni standard. Il suo algoritmo, infatti, distingue i file per dimensioni e non codifica quelli troppo voluminosi per risparmiare tempo e massimizzare i danni. Sono compresi i file con estensioni .avi, backup, .doc, .docx, .html, .jpg, .jpeg, .mkv, .mp3, .mp4, .pdf, .rar e .zip.

Analogamente all'azione del temibile ransomware Sodinokibi, Phobos termina i processi attivi del sistema operativo per cifrare più file, ed elimina le copie locali di backup e le copie shadow. Infine, disabilita la modalità di ripristino e il firewall per impedire il riavvio del dispositivo e il blocco dell'infezione.

Riscatto e prevenzione

Nonostante le analogie che abbiamo indicato fra Phobos e altri ransomware, per il primo non esistono passepartout, ossia routine software di terze parti capaci di restituire i file nella loro forma originaria. Questo significa che al momento l'unico modo per avere un decryptor è pagare il riscatto.

Ricordiamo che è un'azione fortemente sconsigliata dagli esperti di sicurezza informatica, perché non dà alcuna garanzia di ricevere quello per cui si è pagato. Un'indagine di Coverware aveva stabilito che il tasso di recupero dei dati è di circa l'85%. Inoltre, il denaro finisce per alimentare il cyber crime e incentivare altri attacchi.

Ricordiamo che è un'azione fortemente sconsigliata dagli esperti di sicurezza informatica, perché non dà alcuna garanzia di ricevere quello per cui si è pagato. Un'indagine di Coverware aveva stabilito che il tasso di recupero dei dati è di circa l'85%. Inoltre, il denaro finisce per alimentare il cyber crime e incentivare altri attacchi. Oltre alle accortezze indicate sopra, l'altra azione da svolgere con priorità è la formazione per tutti i dipendenti, pochi o tanti che siano. I lavoratori costituiscono la prima linea di difesa contro un attacco informatico. Sia perché sono loro a gestire le password, sia perché molte minacce arrivano via email con campagne mirate di phishing.

Phobos, in particolare, come altri ceppi ransomware ha trovato nel phishing un canale molto attivo di diffusione. Insegnare al personale come riconoscere link sospetti, allegati dannosi, brand contraffatti e altri segnali spia costituisce una preziosa risorsa per la sicurezza aziendale. -----------Ultimo ma non meno importante, è fondamentale installare tutti gli aggiornamenti di sicurezza. Phobos sfrutta in maniera peculiare gli exploit per le vulnerabilità software senza patch.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab