Bug di Sudo mina la sicurezza dei sistemi Linux da 10 anni

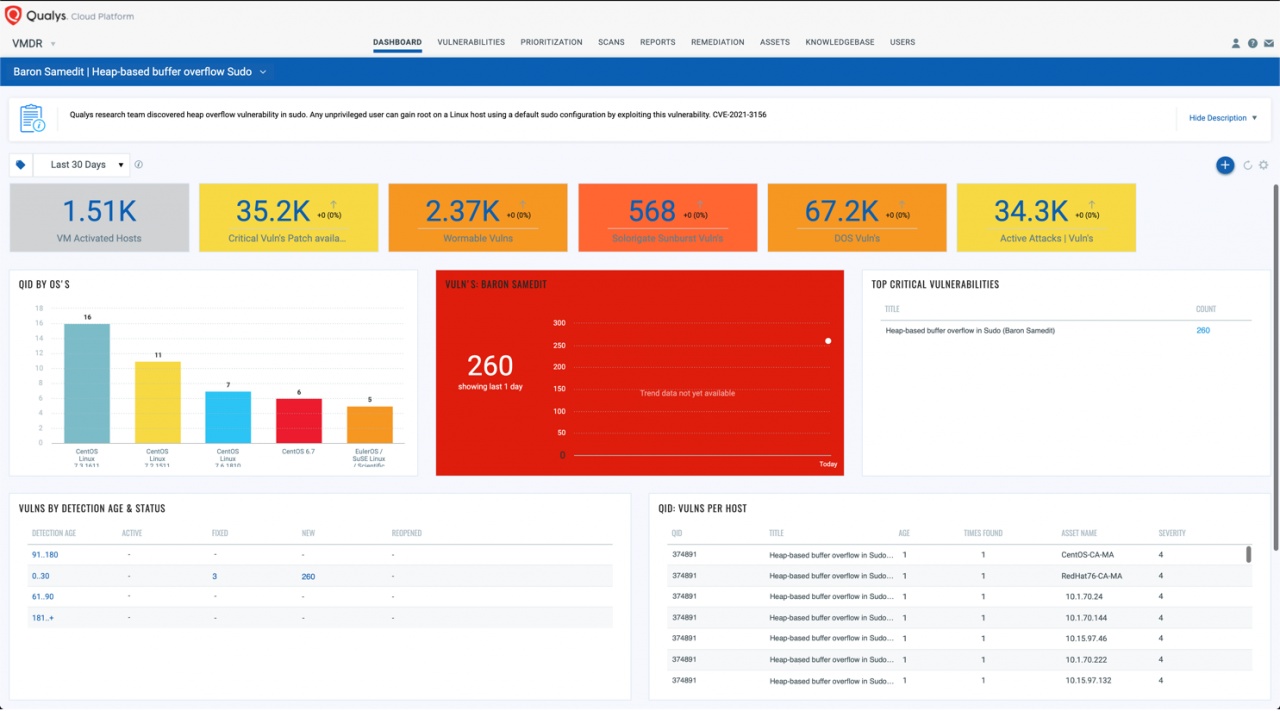

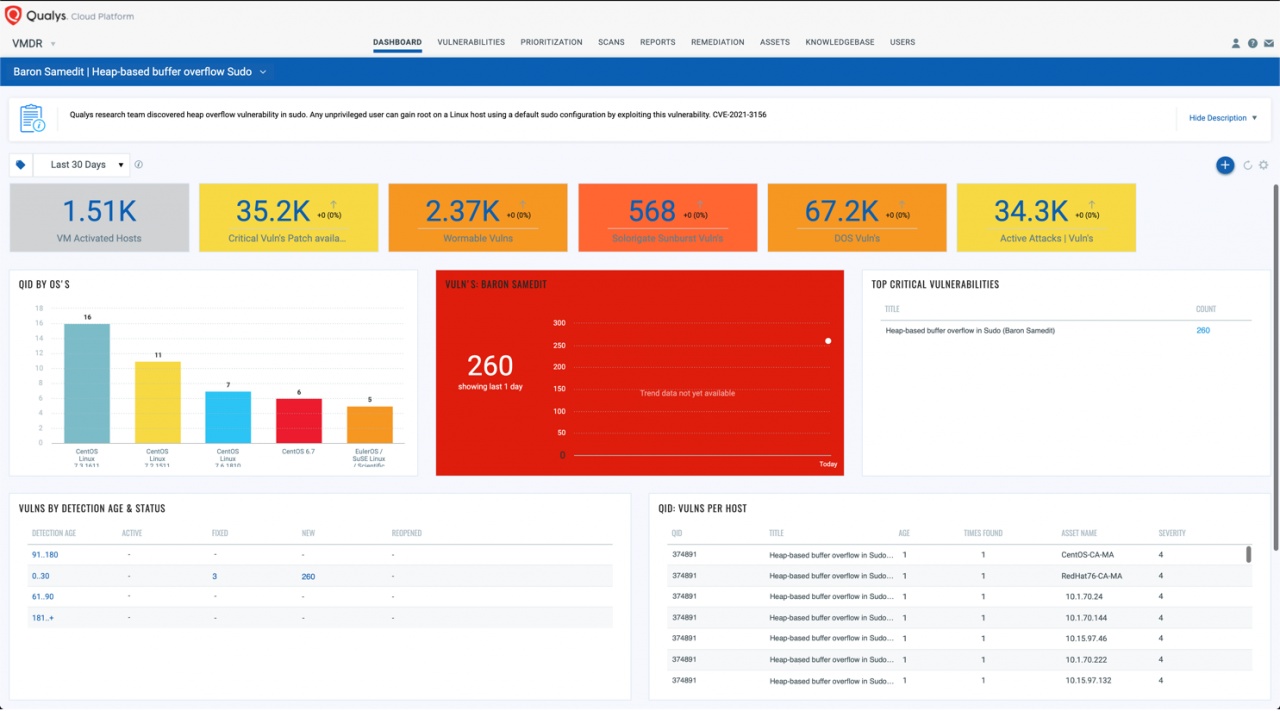

Si chiama Baron Samedit la vulnerabilità dell'app Sudo scoperta da Qualys che permette ai cyber criminali di ottenere l'accesso root a molte distribuzioni Linux.

Grazie al lavoro dei ricercatori per la sicurezza di Qualys è disponibile la patch per una vulnerabilità di Sudo, un'utility onnipresente sui sistemi Unix. Il codice di identificazione è CVE-2021-3156 ma la falla è meglio conosciuta con il nome in codice Baron Samedit. È stata scoperta da Qualys due settimane fa, e grazie alla sua segnalazione è disponibile da ieri la patch: è sufficiente scaricare l'update Sudo v1.9.5p2.

La notizia è importante perché Sudo è presente in gran parte dell'ecosistema Linux. Ha la funzione di permettere agli amministratori di delegare un accesso root limitato ad altri utenti. Per via della falla potrebbe essere sfruttata da un attaccante con privilegi bassi per ottenere l'accesso root. Qualys ha pubblicato un video in cui espone i dettagli della sua scoperta, che si può visionare all'inizio di questo articolo.

Negli anni Sudo non è stata esente da problemi. Sono state due le minacce alla sicurezza che hanno riguardato l'app. Una era la CVE-2019-14287 (nota come bug UID -1) e l'altra la CVE-2019-18634 (nota come bug pwfeedback). Erano meno gravi di quella Baron Samedit perché erano difficili da sfruttare, dato che funzionavano solo su configurazioni Sudo non standard.

Tutto cambia con Baron Samedit, che funziona su tutte le installazioni Sudo in cui è presente il file sudoers (/ ecc / sudoers), che si trova nella maggior parte delle installazioni Sudo predefinite. Inoltre questa vulnerabilità mette a rischio la sicurezza da molto tempo, perché è presente da luglio 2011, quindi affligge le versioni Sudo rilasciate negli ultimi dieci anni.

Tutto cambia con Baron Samedit, che funziona su tutte le installazioni Sudo in cui è presente il file sudoers (/ ecc / sudoers), che si trova nella maggior parte delle installazioni Sudo predefinite. Inoltre questa vulnerabilità mette a rischio la sicurezza da molto tempo, perché è presente da luglio 2011, quindi affligge le versioni Sudo rilasciate negli ultimi dieci anni.

I ricercatori di Qualys hanno verificato la vulnerabilità e hanno contestualmente sviluppato varianti di exploit applicabili su Ubuntu 20.04 (Sudo 1.8.31), Debian 10 (Sudo 1.8.27) e Fedora 33 (Sudo 1.9.2). In pratica sulle distribuzioni Linux più diffuse.

Come se non bastasse, Qualys annota anche che altri sistemi operativi e distribuzioni non testati potrebbero consentire ai criminali informatici di sfruttare la suddetta vulnerabilità. Premesso che sono davvero rari i problemi di sicurezza che interessano le distribuzioni Linux, è da annotare che, fra questi, Baron Samedit è uno dei pochi che possono essere sfruttati con successo nel mondo reale.

È per questo motivo che è di primaria importanza dare corso all'aggiornamento di Sudo il prima possibile, così da mettersi al ripario da attacchi informatici.

La notizia è importante perché Sudo è presente in gran parte dell'ecosistema Linux. Ha la funzione di permettere agli amministratori di delegare un accesso root limitato ad altri utenti. Per via della falla potrebbe essere sfruttata da un attaccante con privilegi bassi per ottenere l'accesso root. Qualys ha pubblicato un video in cui espone i dettagli della sua scoperta, che si può visionare all'inizio di questo articolo.

Negli anni Sudo non è stata esente da problemi. Sono state due le minacce alla sicurezza che hanno riguardato l'app. Una era la CVE-2019-14287 (nota come bug UID -1) e l'altra la CVE-2019-18634 (nota come bug pwfeedback). Erano meno gravi di quella Baron Samedit perché erano difficili da sfruttare, dato che funzionavano solo su configurazioni Sudo non standard.

Tutto cambia con Baron Samedit, che funziona su tutte le installazioni Sudo in cui è presente il file sudoers (/ ecc / sudoers), che si trova nella maggior parte delle installazioni Sudo predefinite. Inoltre questa vulnerabilità mette a rischio la sicurezza da molto tempo, perché è presente da luglio 2011, quindi affligge le versioni Sudo rilasciate negli ultimi dieci anni.

Tutto cambia con Baron Samedit, che funziona su tutte le installazioni Sudo in cui è presente il file sudoers (/ ecc / sudoers), che si trova nella maggior parte delle installazioni Sudo predefinite. Inoltre questa vulnerabilità mette a rischio la sicurezza da molto tempo, perché è presente da luglio 2011, quindi affligge le versioni Sudo rilasciate negli ultimi dieci anni. I ricercatori di Qualys hanno verificato la vulnerabilità e hanno contestualmente sviluppato varianti di exploit applicabili su Ubuntu 20.04 (Sudo 1.8.31), Debian 10 (Sudo 1.8.27) e Fedora 33 (Sudo 1.9.2). In pratica sulle distribuzioni Linux più diffuse.

Come se non bastasse, Qualys annota anche che altri sistemi operativi e distribuzioni non testati potrebbero consentire ai criminali informatici di sfruttare la suddetta vulnerabilità. Premesso che sono davvero rari i problemi di sicurezza che interessano le distribuzioni Linux, è da annotare che, fra questi, Baron Samedit è uno dei pochi che possono essere sfruttati con successo nel mondo reale.

È per questo motivo che è di primaria importanza dare corso all'aggiornamento di Sudo il prima possibile, così da mettersi al ripario da attacchi informatici.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Nasce una rete AI ombra: 175.000 server esposti online

30-01-2026

Quando l’intervento umano è preferibile: ripensare il ruolo dell’AI nell’assistenza clienti

30-01-2026

Acronis: dalla sicurezza preventiva alla cyber resilience nel disaster recovery

30-01-2026

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab