Nuova botnet bersaglia dispositivi IoT e server Linux

Kaiji è un nuovo malware di matrice cinese per la creazione e l'ampliamento di botnet. Lo sviluppo non è terminato, in futuro potrebbe diventare insidiosa.

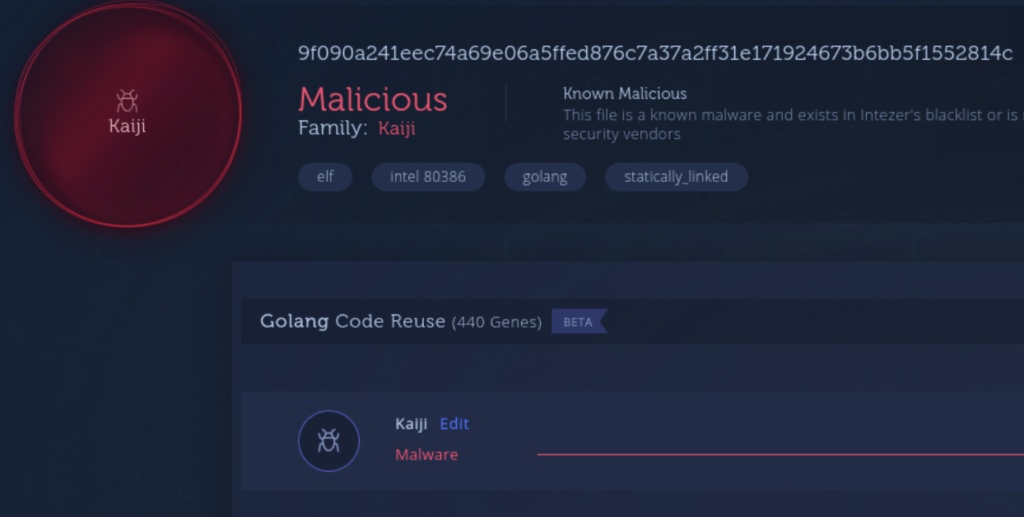

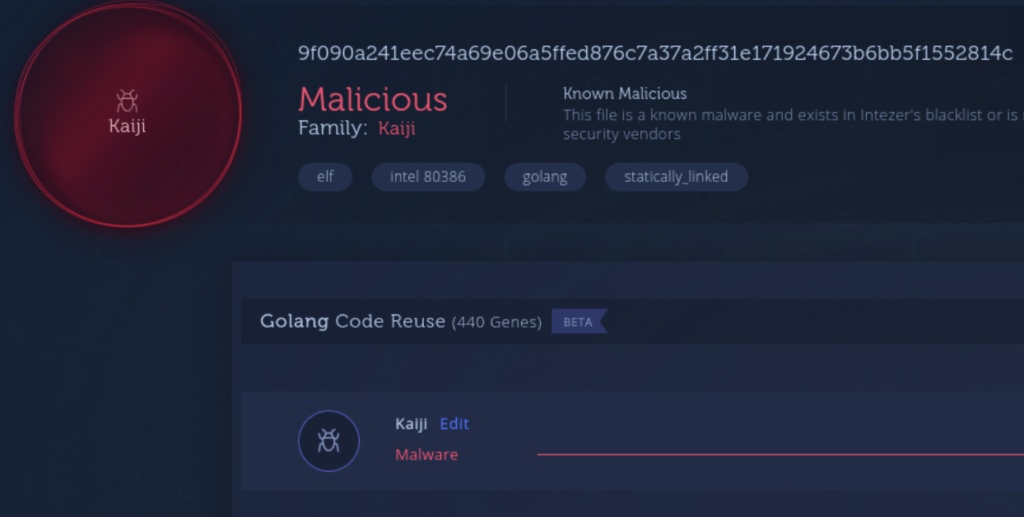

Un nuovo malware di matrice cinese è stato sviluppato appositamente per infettare server basati su Linux e dispositivi IoT, quindi usarli per lanciare attacchi DDoS. A scoprirlo sono stati i ricercatori di Intezer, che l'anno soprannominato Kaiji.

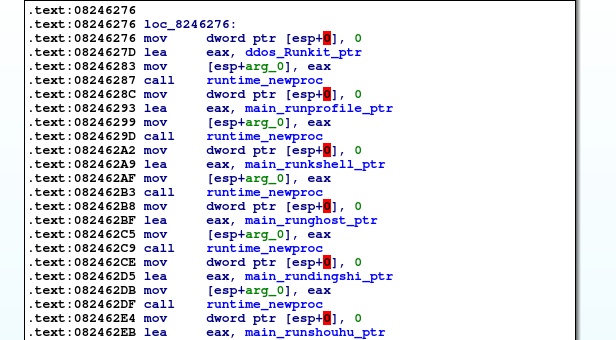

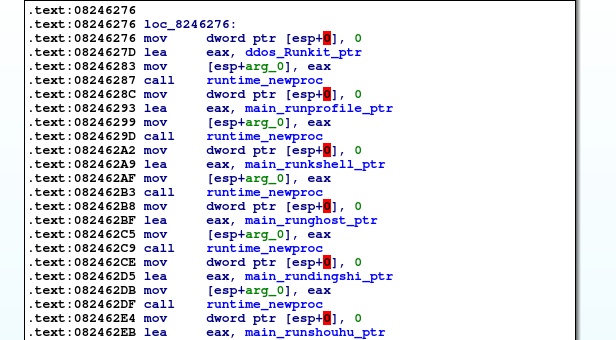

La particolarità di questa nuova minaccia è che è scritta nel linguaggio di programmazione Golang. Una rarità in quest'ambito, dove la stragrande maggioranza dei malware IoT è scritta in linguaggio C o C ++. Non solo. In genere i nuovi malware sono frutto di codici già presenti online, riadattati o mixati a seconda delle necessità criminali. È raro che un cyber criminale si prenda la briga di scrivere da zero il codice di un malware, a maggior ragione di una botnet. Ma è quello che è accaduto con Kaiji.

La diffusione di Kaiji avviene mediante attacchi brute force contro dispositivi IoT e server Linux che hanno la porta SSH esposta su Internet. La cattiva notizia è che è già attivo in tutto il mondo. Quella buona è che non è in grado di utilizzare exploit per infettare dispositivi senza patch. Almeno nella versione attuale.

La diffusione di Kaiji avviene mediante attacchi brute force contro dispositivi IoT e server Linux che hanno la porta SSH esposta su Internet. La cattiva notizia è che è già attivo in tutto il mondo. Quella buona è che non è in grado di utilizzare exploit per infettare dispositivi senza patch. Almeno nella versione attuale.

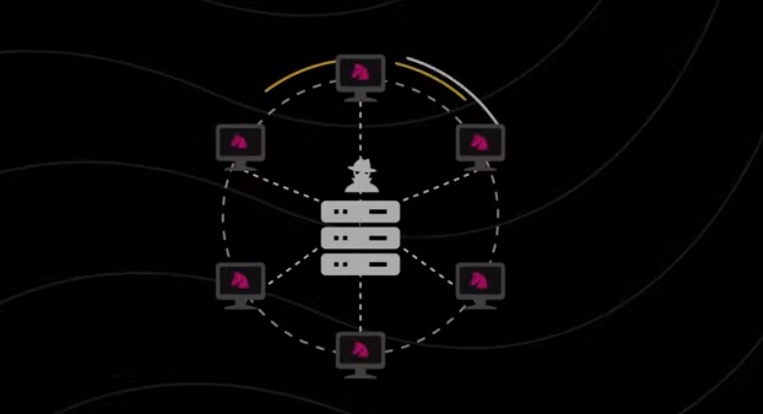

Attualmente, la botnet prende di mira solo l'account "root". Il motivo è che necessita dell'accesso root ai dispositivi infetti per manipolare i pacchetti di rete grezzi e usarli per sferrare attacchi DDoS e altre operazioni. Una volta ottenuto l'accesso all'account root di un dispositivo, Kaiji lo usa in tre modi. Prima di tutto per gli attacchi DDoS. Poi per condurre altri attacchi brute force contro altri dispositivi. Terzo, per rubare qualsiasi chiave SSH locale e diffondersi ad altri dispositivi gestiti dall'account root.

Secondo i ricercatori questa botnet è tuttora in fase di sviluppo. Gli esperti hanno notato che mancano funzioni presenti nelle botnet più affermate. Inoltre, nel codice è presente una stringa "demo". Il modulo rootkit esaurisce spesso la memoria del dispositivo, causando un arresto anomalo. E i server di comando e controllo di Kaiji spesso vanno offline, lasciando i dispositivi infetti esposti al dirottamento di altre botnet.

Secondo i ricercatori questa botnet è tuttora in fase di sviluppo. Gli esperti hanno notato che mancano funzioni presenti nelle botnet più affermate. Inoltre, nel codice è presente una stringa "demo". Il modulo rootkit esaurisce spesso la memoria del dispositivo, causando un arresto anomalo. E i server di comando e controllo di Kaiji spesso vanno offline, lasciando i dispositivi infetti esposti al dirottamento di altre botnet.

Non è detto che i numerosi limiti attuali non possano essere superati in futuro. Allo stato attuale Kaiji non sembra una minaccia. Ma non significa che non lo sarà in futuro. I ricercatori ne stanno monitorando l'evoluzione.

La particolarità di questa nuova minaccia è che è scritta nel linguaggio di programmazione Golang. Una rarità in quest'ambito, dove la stragrande maggioranza dei malware IoT è scritta in linguaggio C o C ++. Non solo. In genere i nuovi malware sono frutto di codici già presenti online, riadattati o mixati a seconda delle necessità criminali. È raro che un cyber criminale si prenda la briga di scrivere da zero il codice di un malware, a maggior ragione di una botnet. Ma è quello che è accaduto con Kaiji.

La diffusione di Kaiji avviene mediante attacchi brute force contro dispositivi IoT e server Linux che hanno la porta SSH esposta su Internet. La cattiva notizia è che è già attivo in tutto il mondo. Quella buona è che non è in grado di utilizzare exploit per infettare dispositivi senza patch. Almeno nella versione attuale.

La diffusione di Kaiji avviene mediante attacchi brute force contro dispositivi IoT e server Linux che hanno la porta SSH esposta su Internet. La cattiva notizia è che è già attivo in tutto il mondo. Quella buona è che non è in grado di utilizzare exploit per infettare dispositivi senza patch. Almeno nella versione attuale.Attualmente, la botnet prende di mira solo l'account "root". Il motivo è che necessita dell'accesso root ai dispositivi infetti per manipolare i pacchetti di rete grezzi e usarli per sferrare attacchi DDoS e altre operazioni. Una volta ottenuto l'accesso all'account root di un dispositivo, Kaiji lo usa in tre modi. Prima di tutto per gli attacchi DDoS. Poi per condurre altri attacchi brute force contro altri dispositivi. Terzo, per rubare qualsiasi chiave SSH locale e diffondersi ad altri dispositivi gestiti dall'account root.

Secondo i ricercatori questa botnet è tuttora in fase di sviluppo. Gli esperti hanno notato che mancano funzioni presenti nelle botnet più affermate. Inoltre, nel codice è presente una stringa "demo". Il modulo rootkit esaurisce spesso la memoria del dispositivo, causando un arresto anomalo. E i server di comando e controllo di Kaiji spesso vanno offline, lasciando i dispositivi infetti esposti al dirottamento di altre botnet.

Secondo i ricercatori questa botnet è tuttora in fase di sviluppo. Gli esperti hanno notato che mancano funzioni presenti nelle botnet più affermate. Inoltre, nel codice è presente una stringa "demo". Il modulo rootkit esaurisce spesso la memoria del dispositivo, causando un arresto anomalo. E i server di comando e controllo di Kaiji spesso vanno offline, lasciando i dispositivi infetti esposti al dirottamento di altre botnet.Non è detto che i numerosi limiti attuali non possano essere superati in futuro. Allo stato attuale Kaiji non sembra una minaccia. Ma non significa che non lo sarà in futuro. I ricercatori ne stanno monitorando l'evoluzione.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

NTT DATA apre sei Cyber Defense Center basati sull’AI

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab