Microsoft: porzioni di codice di Azure, Intune ed Exchange sottratti nell'hack di SolarWinds

A conclusione delle indagini interne sull'hack di Solar Winds, Microsoft ha rilevato che sono state scaricate piccole porzioni di codice di Azure, Intune ed Exchange. Danni molto limitati, grazie alla filosofia Zero Trust.

Microsoft ha concluso l'indagine interna sulle implicazioni dell'hack alla supply chain di SolarWinds. Ha scoperto che gli attaccanti hanno ottenuto l'accesso a parti del codice sorgente per un numero limitato di componenti di Azure, Intune ed Exchange. Tuttavia, l'azienda di Redmond sottolinea che non ci sono prove di abuso dei suoi sistemi interni con il fine di colpire altre aziende. Parimenti, i cyber criminali non sembrano avere avuto accesso ai servizi di produzione e ai dati dei clienti.

Microsoft è uno dei 18.000 clienti di SolarWinds caduti vittima dell'attacco alla supply chain dell'azienda. Dopo l'allarme di FireEye è stata fra le prime aziende ad ammettere di avere rintracciato software dannoso nei suoi sistemi e ad avere avviato indagini interne per trovare ogni indizio di compromissione.

Nei giorni scorsi il Presidente di Microsoft Brad Smith aveva anticipato durante lo show 60 Minutes che l'aggiornamento della piattaforma Orion (poco più di 4000 righe di codice) che aveva veicolato l'attacco era opera di almeno un migliaio di programmatori.

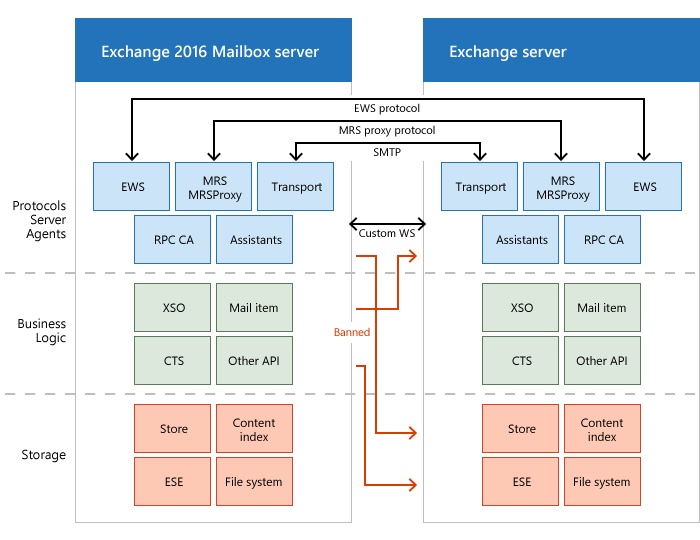

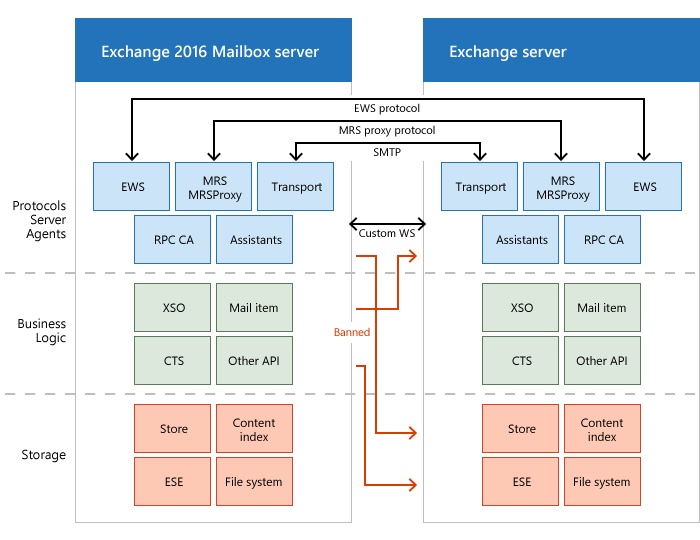

Nonostante questo investimento mostruoso di risorse, sembra che Microsoft se la sia cavata con danni limitati. I cyber criminali hanno avuto accesso solo ad alcuni file e hanno scaricato il codice sorgente di un piccolo numero di repository relativi ad Azure, Intune ed Exchange. Per tutti e tre i servizi, Microsoft fa riferimento al download di codice relativo a "piccoli sottoinsiemi" di componenti.

A salvare la situazione è stata la policy interna di Microsoft, che proibisce l'archiviazione di "secrets" nel codice sorgente e verifica il rispetto di questa policy mediante strumenti automatizzati. La morale è che il codice a cui hanno ottenuto l'accesso gli attaccanti non conteneva credenziali di produzione.

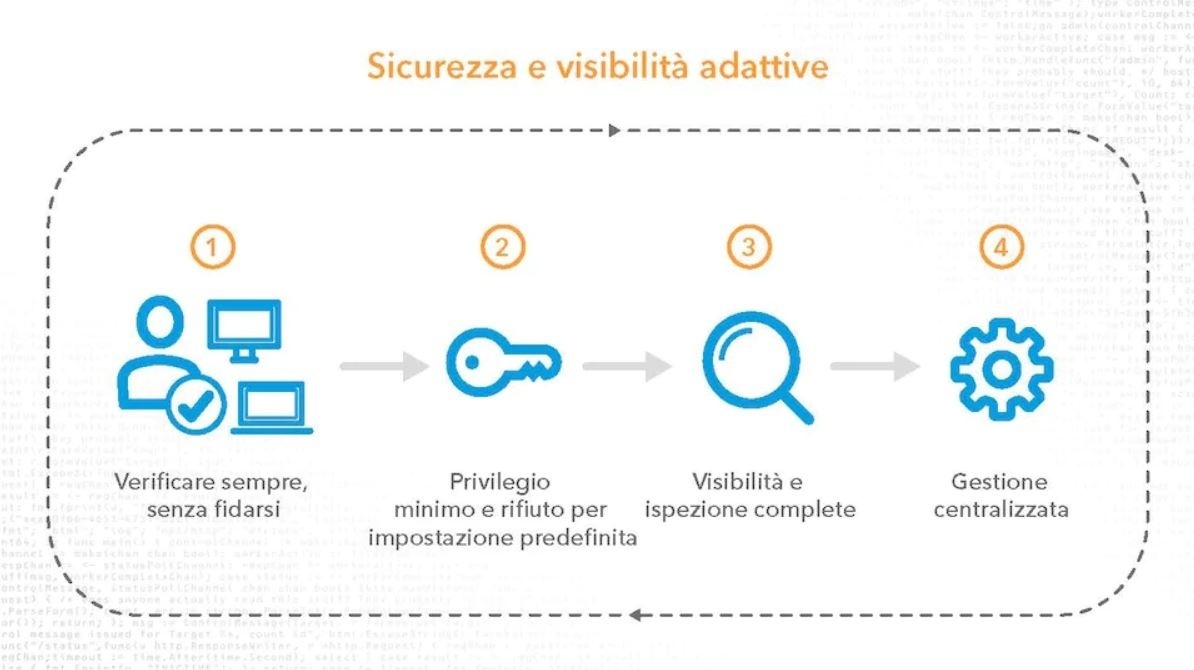

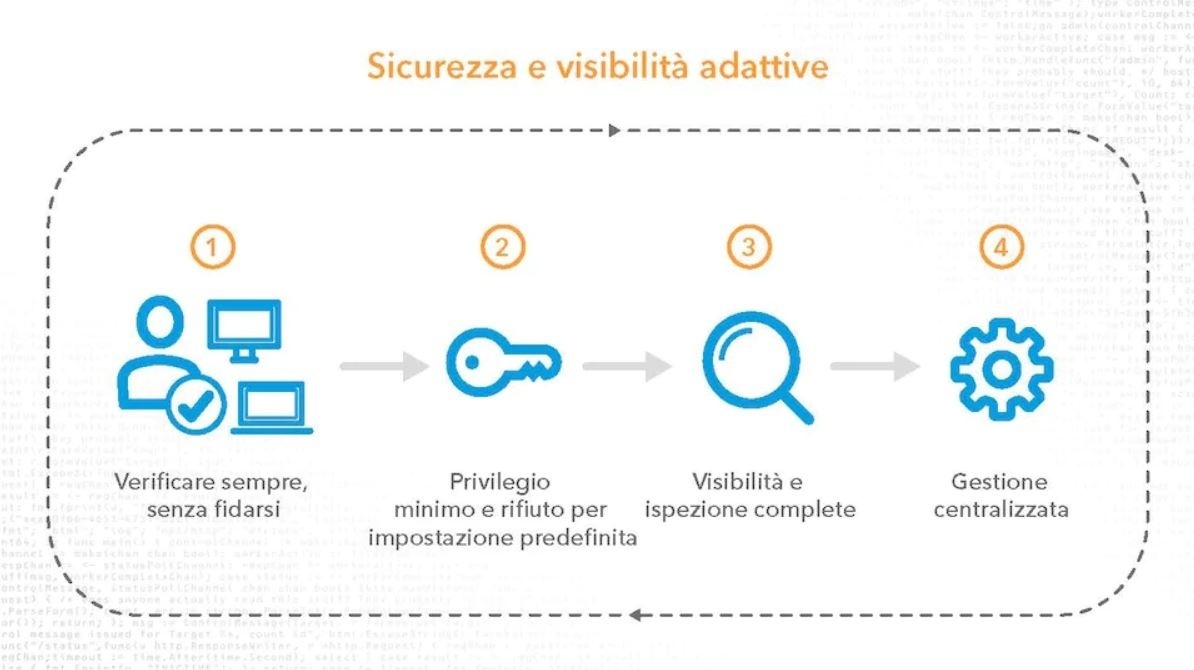

L'altro salvagente dell'azienda di Redmond è stata l'applicazione pedissequa della filosofia Zero Trust. Ha permesso di rilevare "attività insolite di un piccolo numero di account interni". Di questi uno in particolare "era stato utilizzato per visualizzare una serie di repository di codice sorgente". Tuttavia, tale "account non disponeva delle autorizzazioni necessarie per modificare alcun codice o sistema ingegneristico".

L'altro salvagente dell'azienda di Redmond è stata l'applicazione pedissequa della filosofia Zero Trust. Ha permesso di rilevare "attività insolite di un piccolo numero di account interni". Di questi uno in particolare "era stato utilizzato per visualizzare una serie di repository di codice sorgente". Tuttavia, tale "account non disponeva delle autorizzazioni necessarie per modificare alcun codice o sistema ingegneristico".

Secondo Microsoft, quindi, il suo approccio alla cyber security ha funzionato. Anzi, dovrebbe essere d'esempio per tutte le aziende.

Microsoft è uno dei 18.000 clienti di SolarWinds caduti vittima dell'attacco alla supply chain dell'azienda. Dopo l'allarme di FireEye è stata fra le prime aziende ad ammettere di avere rintracciato software dannoso nei suoi sistemi e ad avere avviato indagini interne per trovare ogni indizio di compromissione.

Nei giorni scorsi il Presidente di Microsoft Brad Smith aveva anticipato durante lo show 60 Minutes che l'aggiornamento della piattaforma Orion (poco più di 4000 righe di codice) che aveva veicolato l'attacco era opera di almeno un migliaio di programmatori.

Nonostante questo investimento mostruoso di risorse, sembra che Microsoft se la sia cavata con danni limitati. I cyber criminali hanno avuto accesso solo ad alcuni file e hanno scaricato il codice sorgente di un piccolo numero di repository relativi ad Azure, Intune ed Exchange. Per tutti e tre i servizi, Microsoft fa riferimento al download di codice relativo a "piccoli sottoinsiemi" di componenti.

Obiettivi del cyber crime e difesa vincente

Nelle indagini Microsoft ha analizzato le chiavi di ricerca utilizzate dagli attaccanti quando si sono mossi nella sua rete. È emerso che cercavano "secrets", ossia API, credenziali e token di sicurezza, che avrebbero potenzialmente permesso ai cyber criminali di ottenere un ulteriore accesso ai sistemi Microsoft.A salvare la situazione è stata la policy interna di Microsoft, che proibisce l'archiviazione di "secrets" nel codice sorgente e verifica il rispetto di questa policy mediante strumenti automatizzati. La morale è che il codice a cui hanno ottenuto l'accesso gli attaccanti non conteneva credenziali di produzione.

L'altro salvagente dell'azienda di Redmond è stata l'applicazione pedissequa della filosofia Zero Trust. Ha permesso di rilevare "attività insolite di un piccolo numero di account interni". Di questi uno in particolare "era stato utilizzato per visualizzare una serie di repository di codice sorgente". Tuttavia, tale "account non disponeva delle autorizzazioni necessarie per modificare alcun codice o sistema ingegneristico".

L'altro salvagente dell'azienda di Redmond è stata l'applicazione pedissequa della filosofia Zero Trust. Ha permesso di rilevare "attività insolite di un piccolo numero di account interni". Di questi uno in particolare "era stato utilizzato per visualizzare una serie di repository di codice sorgente". Tuttavia, tale "account non disponeva delle autorizzazioni necessarie per modificare alcun codice o sistema ingegneristico". Secondo Microsoft, quindi, il suo approccio alla cyber security ha funzionato. Anzi, dovrebbe essere d'esempio per tutte le aziende.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 24

SoftwareOne webinar - Copilot Chat: tutte le novità 2026

Mar 26

V-Valley Live Talk - Zero is the New Trust

Apr 14

SoftwareOne - Hands-on workshop: Copilot Agents - Roma

Apr 21

SoftwareOne - Hands-on workshop: Copilot Agents - Milano

Mag 08

2026: l’anno della crescita degli MSP

Mag 12

SoftwareOne webinar - GitHub Copilot 2026: cosa è cambiato davvero?

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Palo Alto Networks: AI agentica e identity le sfide per l'Italia

12-03-2026

Digital Repatriation: perché il confine dei dati è anche un confine politico

12-03-2026

SimpleCyb: proteggere i dati nell'era dell'AI

12-03-2026

87 milioni di eventi malevoli registrati in Italia, ma le difese tengono

12-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab