Italia colpita dalla variante del trojan Masslogger

È il furto di credenziali l'obiettivo dei cyber criminali che hanno scatenato campagne di phishing che distribuiscono il trojan Masslogger.

I ricercatori di Cisco Talos hanno rilevato un cyber attacco che utilizza una variante del trojan Masslogger, progettato per il furto di credenziali degli utenti Windows. Gli utenti più colpiti sono quelli di Italia, Spagna e Turchia.

Masslogger è una minaccia conosciuta: il CERT aveva lanciato l'allarme a giungo 2020. Ai tempi gli esperti allertarono sull'elevata velocità di aggiornamento, e il report di Cisco Talos conferma tutto quello che era stato detto. L'attacco è di tipo filess, si sviluppa da una email di phishing e bersaglia software di uso comune come Microsoft Outlook, il browser Google Chrome e l'instant messaging.

L'obiettivo finale è sempre la monetizzazione, che si ottiene con la successiva vendita sul dark web delle credenziali rubate. La nuova variante è frutto dell'ingegno dei cyber criminali, sollecitato dalle difese sempre più efficaci adottate dalle potenziali vittime. Creare un attacco efficace è sempre più difficile, per questo vediamo progressivamente alzarsi l'asticella delle tecniche messe in campo dal cyber crime.

Attacco in più fasi

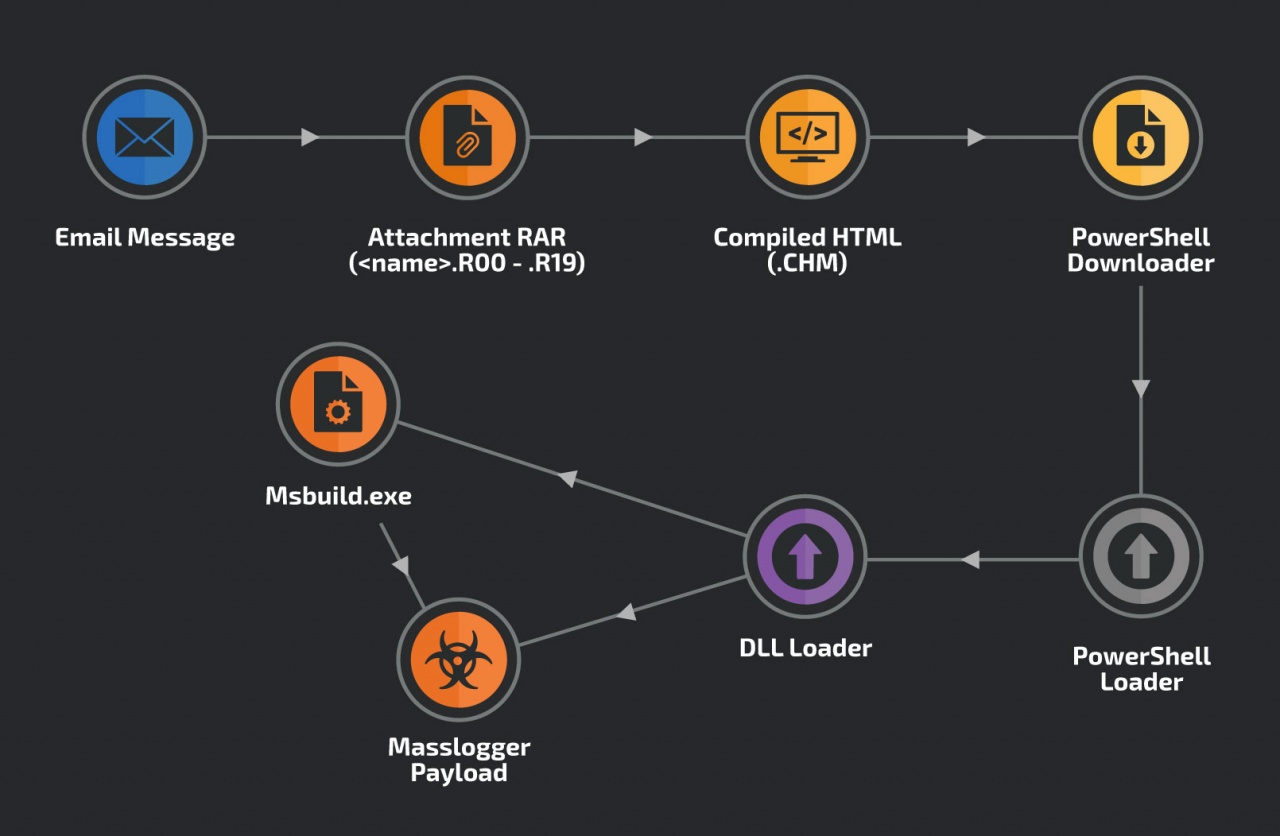

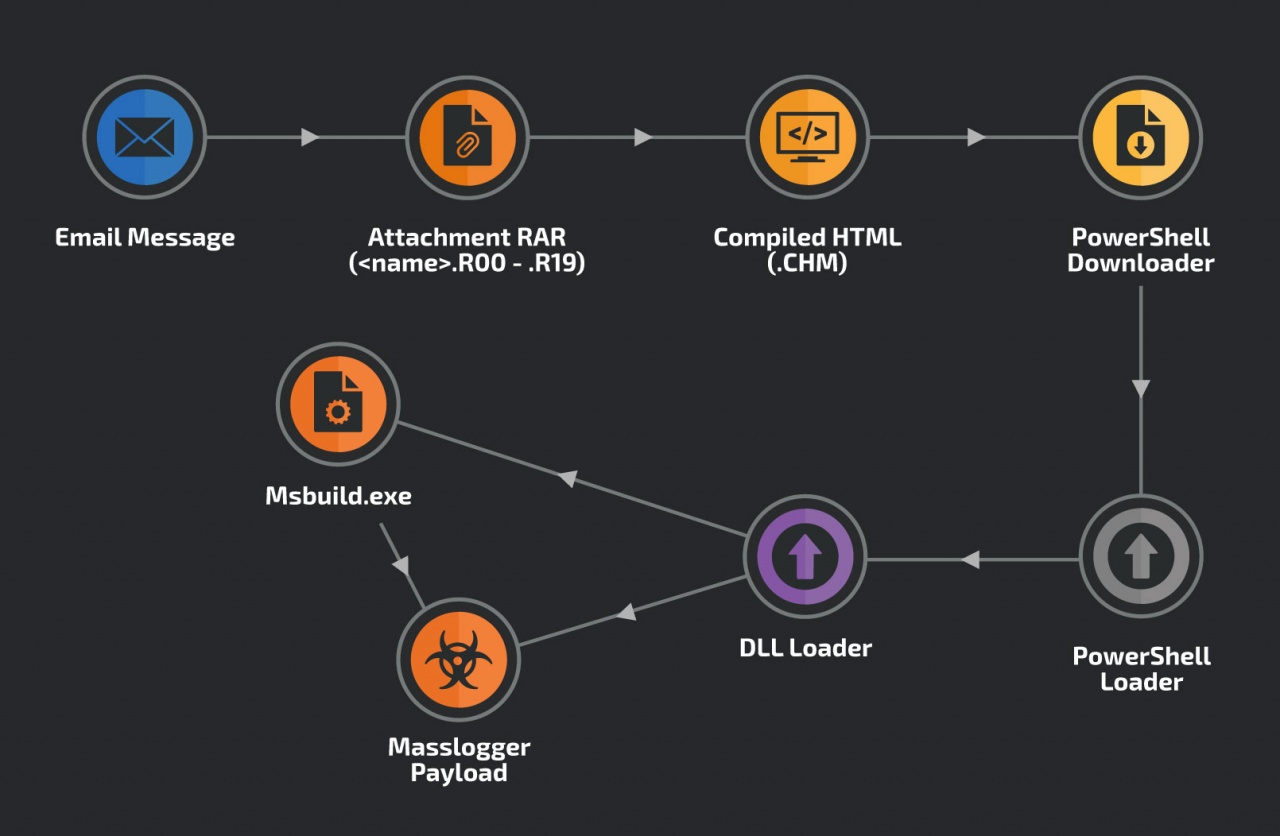

Vediamo perché Masslogger rientra in questa casistica. Masslogger è in vendita sui forum del dark web a un prezzo moderato. Durante l'esfiltrazione dei dati trasferisce le informazioni su canali FTP, HTTP o SMTP. La nuova versione del trojan Masslogger utilizza un approccio a più livelli, dall’email di phishing iniziale fino al payload finale. L’attacco inizia con una scritta nella lingua del dominio di primo livello del destinatario e con un oggetto che richiama a questioni aziendali.

L'utente viene spinto con le note tecniche di social engineering ad aprire l'allegato. Si tratta di un file compresso RAR, che si espande successivamente in file con estensione CHM (file HTML compilato). La compressione del file permette di bypassare i controlli di sicurezza che monitorano l’estensione dei file e che cercano di ispezionarne il contenuto.

Detto questo, il file CHM è lo stesso formato di file HTML che viene utilizzato per i file della Guida di Windows. Un altro tentativo di passare sotto ai radar. In realtà un'ispezione accurata del file rivela che contiene script attivi, in questo caso JavaScript che serve ad avviare il processo di infezione. In particolare, si tratta di un downloader PowerShell.

Il server di download è in genere un host legittimo compromesso da cui viene scaricato il codice. Mediante un semplice schema di decodifica esadecimale si ottiene la stringa contenente il codice del loader PowerShell. Questo contiene due assembly .NET, anch'essi codificati.

Il primo è una DLL e l'altro un eseguibile. Il payload decodifica prima la DLL .NET, quindi deobfusca la stringa "System.AppDomain" per ottenere il riferimento al relativo metodo "GetCurrentDomain". Il payload crea quindi una matrice di byte in cui memorizza il payload Masslogger, prima di richiamare la funzione GetCurrentDomain per ottenere il processo in cui lo script è in esecuzione.

Il dominio acquisito viene quindi utilizzato per caricare l'assembly DLL .NET nel processo powershell.exe con il nome dell'assembly "Waves.dll". Waves utilizza un payload Costura offuscato con DotNetGuard per ostacolare l'analisi e il rilevamento.

Una volta caricata la DLL come assembly .NET, il payload PowerShell crea un processo msbuild.exe, iniettando e avviando il payload finale. Qui emerge l'ulteriore trucco degli attaccanti: il payload Masslogger viene memorizzato in memoria come buffer compresso con gzip. Il buffer viene decompresso e inizia la sua azione.

Tutto l'attacco viene eseguito quasi interamente in memoria, il che sottolinea l'importanza di condurre scansioni regolari e in background della memoria. Gli unici componenti presenti su disco sono l'allegato e il file della Guida HTML compilato.

Una volta recuperate, le credenziali vengono caricate nel server di esfiltrazione con un nome di file contenente il nome utente, l'ID paese di due lettere, l'ID computer univoco e il timestamp per la creazione del file. Per trasferire i dati all'esterno della rete non servono componenti aggiuntivi sul lato server, basta l'applicazione Web del pannello di controllo Masslogger.

Masslogger è una minaccia conosciuta: il CERT aveva lanciato l'allarme a giungo 2020. Ai tempi gli esperti allertarono sull'elevata velocità di aggiornamento, e il report di Cisco Talos conferma tutto quello che era stato detto. L'attacco è di tipo filess, si sviluppa da una email di phishing e bersaglia software di uso comune come Microsoft Outlook, il browser Google Chrome e l'instant messaging.

L'obiettivo finale è sempre la monetizzazione, che si ottiene con la successiva vendita sul dark web delle credenziali rubate. La nuova variante è frutto dell'ingegno dei cyber criminali, sollecitato dalle difese sempre più efficaci adottate dalle potenziali vittime. Creare un attacco efficace è sempre più difficile, per questo vediamo progressivamente alzarsi l'asticella delle tecniche messe in campo dal cyber crime.

Attacco in più fasi

Vediamo perché Masslogger rientra in questa casistica. Masslogger è in vendita sui forum del dark web a un prezzo moderato. Durante l'esfiltrazione dei dati trasferisce le informazioni su canali FTP, HTTP o SMTP. La nuova versione del trojan Masslogger utilizza un approccio a più livelli, dall’email di phishing iniziale fino al payload finale. L’attacco inizia con una scritta nella lingua del dominio di primo livello del destinatario e con un oggetto che richiama a questioni aziendali. L'utente viene spinto con le note tecniche di social engineering ad aprire l'allegato. Si tratta di un file compresso RAR, che si espande successivamente in file con estensione CHM (file HTML compilato). La compressione del file permette di bypassare i controlli di sicurezza che monitorano l’estensione dei file e che cercano di ispezionarne il contenuto.

Detto questo, il file CHM è lo stesso formato di file HTML che viene utilizzato per i file della Guida di Windows. Un altro tentativo di passare sotto ai radar. In realtà un'ispezione accurata del file rivela che contiene script attivi, in questo caso JavaScript che serve ad avviare il processo di infezione. In particolare, si tratta di un downloader PowerShell.

Il server di download è in genere un host legittimo compromesso da cui viene scaricato il codice. Mediante un semplice schema di decodifica esadecimale si ottiene la stringa contenente il codice del loader PowerShell. Questo contiene due assembly .NET, anch'essi codificati.

Il primo è una DLL e l'altro un eseguibile. Il payload decodifica prima la DLL .NET, quindi deobfusca la stringa "System.AppDomain" per ottenere il riferimento al relativo metodo "GetCurrentDomain". Il payload crea quindi una matrice di byte in cui memorizza il payload Masslogger, prima di richiamare la funzione GetCurrentDomain per ottenere il processo in cui lo script è in esecuzione.

Il dominio acquisito viene quindi utilizzato per caricare l'assembly DLL .NET nel processo powershell.exe con il nome dell'assembly "Waves.dll". Waves utilizza un payload Costura offuscato con DotNetGuard per ostacolare l'analisi e il rilevamento.

Una volta caricata la DLL come assembly .NET, il payload PowerShell crea un processo msbuild.exe, iniettando e avviando il payload finale. Qui emerge l'ulteriore trucco degli attaccanti: il payload Masslogger viene memorizzato in memoria come buffer compresso con gzip. Il buffer viene decompresso e inizia la sua azione.

Tutto l'attacco viene eseguito quasi interamente in memoria, il che sottolinea l'importanza di condurre scansioni regolari e in background della memoria. Gli unici componenti presenti su disco sono l'allegato e il file della Guida HTML compilato.

Una volta recuperate, le credenziali vengono caricate nel server di esfiltrazione con un nome di file contenente il nome utente, l'ID paese di due lettere, l'ID computer univoco e il timestamp per la creazione del file. Per trasferire i dati all'esterno della rete non servono componenti aggiuntivi sul lato server, basta l'applicazione Web del pannello di controllo Masslogger.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Cyber Resilience: le lezioni di una crisi simulata

20-02-2026

AI skill, la nuova superficie di attacco nei SOC

19-02-2026

Falle nella security, fornitori vulnerabili: così i ransomware colpiscono le aziende

18-02-2026

ManageEngine potenzia Site24x7 con causal AI e automazione avanzata

18-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab