Ransomware 2.0, dall’encryption alla pubblicazione dei dati riservati

La richiesta di due riscatti a seguito di un attacco ransomware è talmente diffusa da essere ormai la norma. Ecco minacce, rischi e rimedi.

Le notizie sui ransomware si susseguono a stretto ritmo. Kaspersky, che ha una visione globale del fenomeno, ha osservato che questo strumento criminale si è evoluto ed è ormai entrato ufficialmente nell'era 2.0. Il passaggio è stato graduale: prima i ransomware chiedevano un riscatto per fornire alle vittime la chiave di decodifica con cui tornare in possesso delle informazioni rese inaccessibile. Negli anni si sono evoluti, adottando via via tecniche di codifica sempre più complesse e riscatti in Bitcoin sempre più alti. Poi, dall'idea di Maze, sono nati i ransomware con doppio riscatto.

Come abbiamo illustrato in precedenza, Maze sta dismettendo le attività, ma i cambiamenti che ha introdotto nelle attività estorsive gli sopravvivranno per anni. In particolare, ha ormai preso piede la richiesta di un secondo riscatto per evitare la pubblicazione online dei dati sensibili rubati gli attacchi. Perché durante gli attacchi prima i dati vengono esfiltrati, poi codificati.

All'inizio era solo Maze a usare questa tecnica, la sua efficacia ne ha spinto l'adozione da parte di REvil, Clop, DoppelPaymer. È quello che Kaspersky definisce ransomware 2.0, e che ha ritrovato anche nei recenti attacchi di Ragnar Locker ed Egregor, l'arma che hanno adottato gli affiliati di Maze a seguito della sua scomparsa.

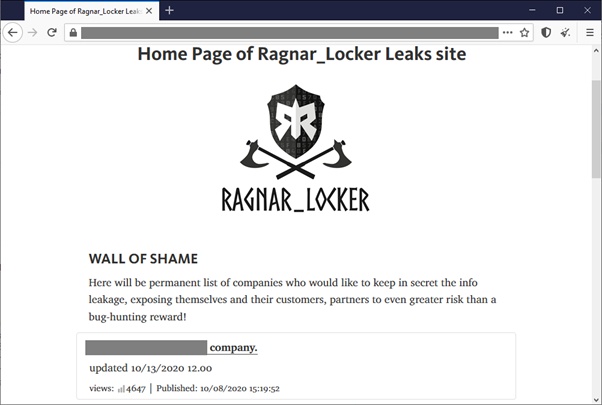

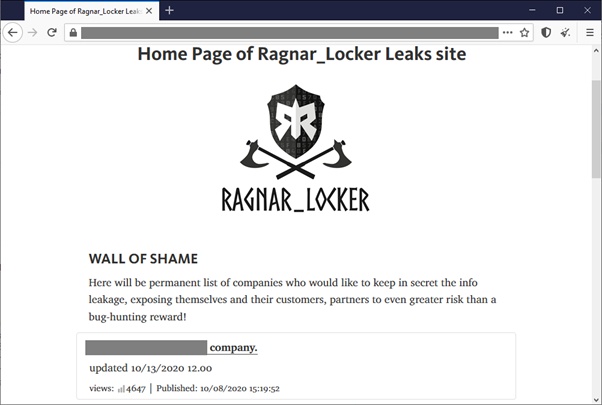

È stato scoperto per la prima volta nel 2019, ma è diventato noto solo nella prima metà del 2020, quando ha iniziato ad attaccare grandi aziende. Gli attacchi sono estremamente mirati, e ogni campione è specificatamente personalizzato sulla vittima designata. I dati riservati di chi si rifiuta di pagare il riscatto, così come le conversazioni intercorse con gli attaccanti, vengono pubblicati nella sezione "Wall of Shame" del loro sito dedicato informazioni rubate.

I principali obiettivi di Ragnar Locker sono aziende situate negli Stati Uniti che operano in diversi settori industriali. Lo scorso luglio, Ragnar Locker ha dichiarato di aver aderito al cartello del ransomware Maze per collaborare e scambiarsi le informazioni rubate.

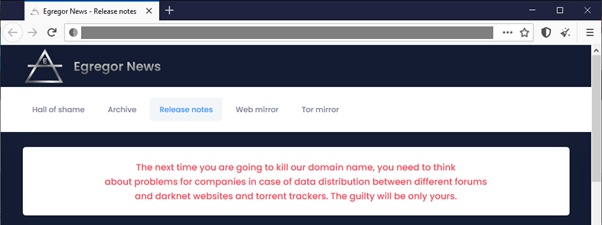

È una delle ultime minacce arrivate sulla scena del cyber crime. È stato osservato per la prima volta a settembre e utilizza molte tattiche simili a quelle usate da Maze, oltre a presentare delle somiglianze nel codice. Per questo molti reputano che sia il suo successore designato.

Una volta che i dati dell'obiettivo sono stati esfiltrati, concede alla vittima 72 ore di tempo per pagare il riscatto prima che le informazioni rubate diventino di dominio pubblico. Nel caso in cui le vittime si rifiutassero di pagare il riscatto, i loro nomi e i collegamenti per scaricare i dati aziendali riservati verrebbero pubblicati sul sito preposto alla fuga di notizie creato dagli attaccanti.

La superficie d'attacco di Egregor è molto più estesa di quello di Ragnar Locker. Sono state registrate vittime in Nord America, Europa e in alcune zone dell'Asia-Pacifico.

L'ultima osservazione è relativa al fatto che il GDPR e le normative analoghe impongono alle aziende di adottare tutti i provvedimenti necessari a garanzia della tutela della riservatezza dei dati in loro possesso. L'inadempimento di questi obblighi comporta multe salatissime, fino al 4% del fatturato mondiale totale annuo dell’esercizio precedente. Ne segue che l'azienda vittima di un ransomware 2.0 dovrà far fronte ai danni causati direttamente dall'attacco (blocco della produttività, eventuale pagamento del riscatto, consulenze tecniche per il ripristino dell'operatività), al danno d'immagine e alle multe che verranno comminate in caso di pubblicazione dei dati riservati da parte dei criminali informatici.

Per i motivi indicati sopra è importante che le aziende implementino tutte le buone pratiche in materia di sicurezza informatica al fine di prevenire un attacco su larga scala. In particolare, bisogna prestare attenzione a non commettere imprudenze banali come lasciare esposti i servizi di desktop remoto (come l’RDP) a reti pubbliche. In caso questo sia strettamente necessario, è fondamentale adottare password molto complesse.

Nel periodo di pandemia che stiamo vivendo molte aziende hanno adottato le VPN per dare di dipendenti in smart working l'accesso alle risorse aziendali. I bug delle VPN tuttavia sono molto sfruttati dai cyber criminali per attivare un attacco ransomware. È necessario intallare tempestivamente le patch quando disponibili.

I bug sono una buona via d'ingresso in azienda anche quando riguardano router e dispositivi di rete in generale, e software, sia di produttività sia di collaboration. Le patch sono quindi una prima linea di difesa importante.

Il terzo posto è dato dal comportamento dei dipendenti: serve formazione continua per insegnare loro a non aprire allegati sospetti ricevuti via mail, a prestare attenzione a qualsiasi link, alle richieste fuori dall'ordinario e in generale a qualsiasi azione che richieda un comportamento non usuale.

L'altra categoria è la strategia di difesa vera e propria. Parte con l'installazione di software di sicurezza affidabili per gli endpoint. Passa per l'adozione di una piattaforma che comprenda antimalware, tecniche di detection, response e di remediation basate su Intelligenza Artificiale e machine learning.

Infine, occorre segmentare la rete di modo da limitare gli spostamenti laterali dei cyber criminali, calmierando i danni. Fra le opzioni disponibili, il controllo degli accessi Zero Trust è fra i più efficaci.

Come abbiamo illustrato in precedenza, Maze sta dismettendo le attività, ma i cambiamenti che ha introdotto nelle attività estorsive gli sopravvivranno per anni. In particolare, ha ormai preso piede la richiesta di un secondo riscatto per evitare la pubblicazione online dei dati sensibili rubati gli attacchi. Perché durante gli attacchi prima i dati vengono esfiltrati, poi codificati.

All'inizio era solo Maze a usare questa tecnica, la sua efficacia ne ha spinto l'adozione da parte di REvil, Clop, DoppelPaymer. È quello che Kaspersky definisce ransomware 2.0, e che ha ritrovato anche nei recenti attacchi di Ragnar Locker ed Egregor, l'arma che hanno adottato gli affiliati di Maze a seguito della sua scomparsa.

Ragnar Locker

È stato scoperto per la prima volta nel 2019, ma è diventato noto solo nella prima metà del 2020, quando ha iniziato ad attaccare grandi aziende. Gli attacchi sono estremamente mirati, e ogni campione è specificatamente personalizzato sulla vittima designata. I dati riservati di chi si rifiuta di pagare il riscatto, così come le conversazioni intercorse con gli attaccanti, vengono pubblicati nella sezione "Wall of Shame" del loro sito dedicato informazioni rubate.

I principali obiettivi di Ragnar Locker sono aziende situate negli Stati Uniti che operano in diversi settori industriali. Lo scorso luglio, Ragnar Locker ha dichiarato di aver aderito al cartello del ransomware Maze per collaborare e scambiarsi le informazioni rubate.

Egregor

È una delle ultime minacce arrivate sulla scena del cyber crime. È stato osservato per la prima volta a settembre e utilizza molte tattiche simili a quelle usate da Maze, oltre a presentare delle somiglianze nel codice. Per questo molti reputano che sia il suo successore designato.

Una volta che i dati dell'obiettivo sono stati esfiltrati, concede alla vittima 72 ore di tempo per pagare il riscatto prima che le informazioni rubate diventino di dominio pubblico. Nel caso in cui le vittime si rifiutassero di pagare il riscatto, i loro nomi e i collegamenti per scaricare i dati aziendali riservati verrebbero pubblicati sul sito preposto alla fuga di notizie creato dagli attaccanti.

La superficie d'attacco di Egregor è molto più estesa di quello di Ragnar Locker. Sono state registrate vittime in Nord America, Europa e in alcune zone dell'Asia-Pacifico.

Uniamo i pezzi

Dmitry Bestuzhev del Global Research and Analysis Team di Kaspersky osserva che siamo di fronte a un vero e proprio trend di ascesa dei ransomware 2.0. "Rileviamo attacchi sempre più mirati che utilizzano un processo di estorsione che non si basa più solo sulla crittografia, ma implica anche la pubblicazione online di dati riservati. La reputazione aziendale non è la sola a essere messa a repentaglio. Nel caso in cui i dati pubblicati violino norme come l'HIPAA o il GDPR, è possibile che vengano intraprese anche azioni legali, con delle conseguenze che vanno oltre le perdite finanziarie".L'ultima osservazione è relativa al fatto che il GDPR e le normative analoghe impongono alle aziende di adottare tutti i provvedimenti necessari a garanzia della tutela della riservatezza dei dati in loro possesso. L'inadempimento di questi obblighi comporta multe salatissime, fino al 4% del fatturato mondiale totale annuo dell’esercizio precedente. Ne segue che l'azienda vittima di un ransomware 2.0 dovrà far fronte ai danni causati direttamente dall'attacco (blocco della produttività, eventuale pagamento del riscatto, consulenze tecniche per il ripristino dell'operatività), al danno d'immagine e alle multe che verranno comminate in caso di pubblicazione dei dati riservati da parte dei criminali informatici.

Occorre prevenzione oltre che protezione

Per i motivi indicati sopra è importante che le aziende implementino tutte le buone pratiche in materia di sicurezza informatica al fine di prevenire un attacco su larga scala. In particolare, bisogna prestare attenzione a non commettere imprudenze banali come lasciare esposti i servizi di desktop remoto (come l’RDP) a reti pubbliche. In caso questo sia strettamente necessario, è fondamentale adottare password molto complesse.

Nel periodo di pandemia che stiamo vivendo molte aziende hanno adottato le VPN per dare di dipendenti in smart working l'accesso alle risorse aziendali. I bug delle VPN tuttavia sono molto sfruttati dai cyber criminali per attivare un attacco ransomware. È necessario intallare tempestivamente le patch quando disponibili.

I bug sono una buona via d'ingresso in azienda anche quando riguardano router e dispositivi di rete in generale, e software, sia di produttività sia di collaboration. Le patch sono quindi una prima linea di difesa importante.

Il terzo posto è dato dal comportamento dei dipendenti: serve formazione continua per insegnare loro a non aprire allegati sospetti ricevuti via mail, a prestare attenzione a qualsiasi link, alle richieste fuori dall'ordinario e in generale a qualsiasi azione che richieda un comportamento non usuale.

L'altra categoria è la strategia di difesa vera e propria. Parte con l'installazione di software di sicurezza affidabili per gli endpoint. Passa per l'adozione di una piattaforma che comprenda antimalware, tecniche di detection, response e di remediation basate su Intelligenza Artificiale e machine learning.

Infine, occorre segmentare la rete di modo da limitare gli spostamenti laterali dei cyber criminali, calmierando i danni. Fra le opzioni disponibili, il controllo degli accessi Zero Trust è fra i più efficaci.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Mar 26

V-Valley Live Talk - Zero is the New Trust

Mag 08

2026: l’anno della crescita degli MSP

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab