Ransomware REvil avvia Windows in modalità provvisoria

Forzando il riavvio di Windows in modalità provvisoria gli attaccanti possono crittografare indisturbati tutti i file. Ecco il nuovo trucco di REvil.

Man mano che i sistemi di difesa contro i cyber attacchi diventano più efficaci, i cyber criminali modificano il loro modus operandi per andare comunque a segno. Un esempio lampante di questa estrema flessibilità è l'ultima novità riguardante il ransomware REvil. Per essere sicuro di crittografare i file in tutta tranquillità, ha aggiunto al suo arsenale la capacità di riavviare i sistemi Windows in modalità provvisoria.

La modalità provvisoria di Windows è una modalità di avvio utile agli utenti per eseguire attività amministrative e diagnostiche. È caratterizzata dal fatto che carica solo i software e i driver indispensabili per il funzionamento del sistema operativo. Non partono i programmi in avvio automatico, fra cui gli antimalware. È questa la parte che interessa ai cyber criminali.

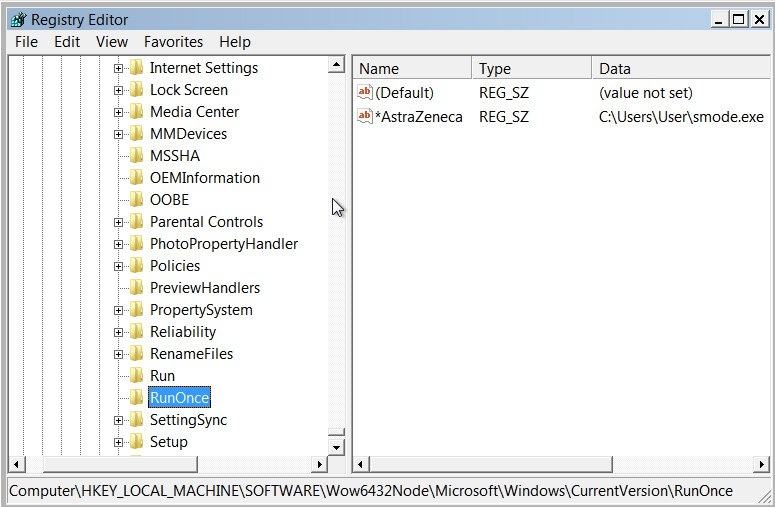

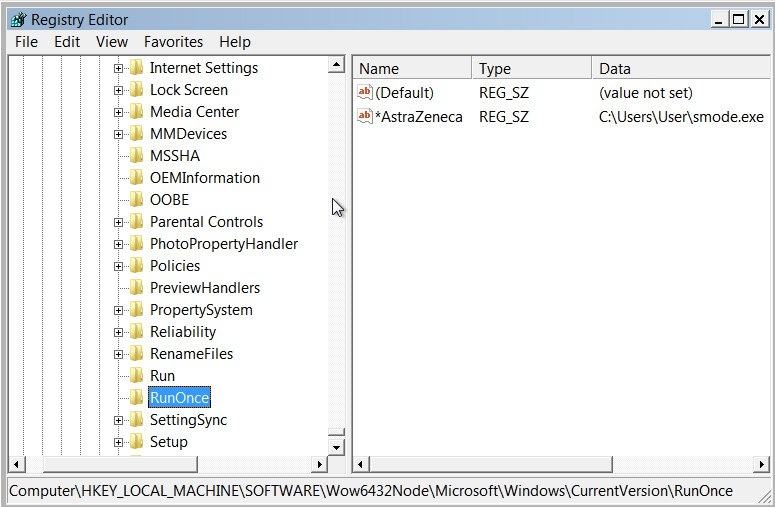

Iconico è il fatto che l'autorun RunOnce (eseguita automaticamente dopo il riavvio in modalità provvisoria e automaticamente cancellata subito dopo) creata dagli attaccanti è stata battezzata "AstraZeneca", probabilmente sulla scia delle recenti deliberazioni francesi sull'uso del vaccino.

Iconico è il fatto che l'autorun RunOnce (eseguita automaticamente dopo il riavvio in modalità provvisoria e automaticamente cancellata subito dopo) creata dagli attaccanti è stata battezzata "AstraZeneca", probabilmente sulla scia delle recenti deliberazioni francesi sull'uso del vaccino.

Se invece le credenziali vengono inserite non c'è più nulla da fare per bloccare l'azione criminale. L'unico comando funzionante è CTRL+ALT+CANC, che avvia la Gestione attività di Windows in cui la vittima può vedere che è in corso il processo "smode.exe", ma non può terminarlo. Non può inoltre avviare qualsiasi nessun programma tramite Task Manager fino al termine della crittografia del dispositivo.

Un utente scaltro, tuttavia, potrebbe staccare fisicamente la presa di corrente del computer per interrompere l'azione. Per questo motivo gli esperti reputano probabile che l'attacco non sia del tutto automatizzato, ma che venga eseguito manualmente su computer specifici, come macchine virtuali o server.

Terminata la crittografia, un altro comando del Registro di sistema forza il computer a un secondo riavvio. A questo punto l'utente trova sul desktop il messaggio con la richiesta di riscatto e non può accedere ad alcun file fino a quando non userà il decryptor fornito dai cyber criminali a fronte del pagamento.

Terminata la crittografia, un altro comando del Registro di sistema forza il computer a un secondo riavvio. A questo punto l'utente trova sul desktop il messaggio con la richiesta di riscatto e non può accedere ad alcun file fino a quando non userà il decryptor fornito dai cyber criminali a fronte del pagamento.

Nonostante le due criticità che abbiamo evidenziato nella procedura, è bene tenere presente questa modalità di attacco in modo da agire prontamente in caso ci si trovasse a fronteggiare un improvviso riavvio in modalità provvisoria.

La modalità provvisoria di Windows è una modalità di avvio utile agli utenti per eseguire attività amministrative e diagnostiche. È caratterizzata dal fatto che carica solo i software e i driver indispensabili per il funzionamento del sistema operativo. Non partono i programmi in avvio automatico, fra cui gli antimalware. È questa la parte che interessa ai cyber criminali.

https://twitter.com/malwrhunterteam/status/1372536434125512712

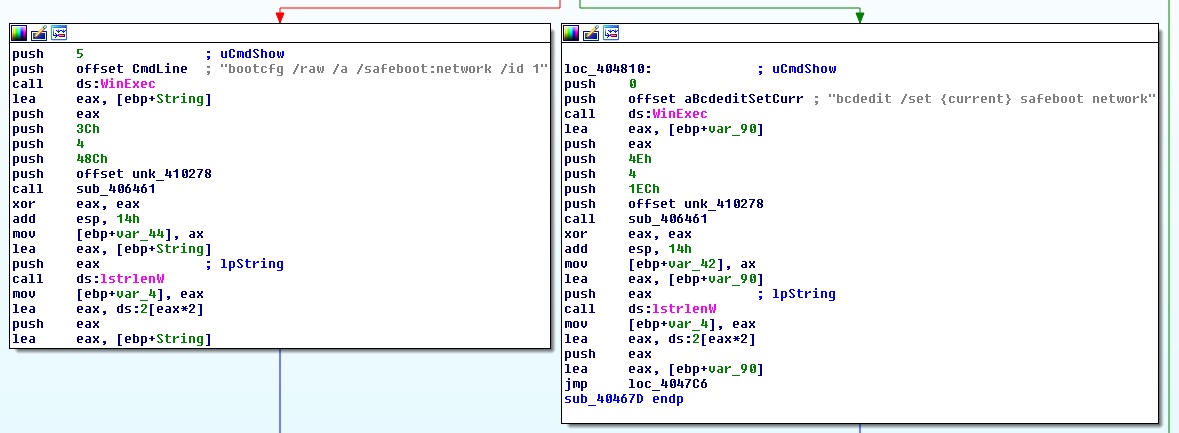

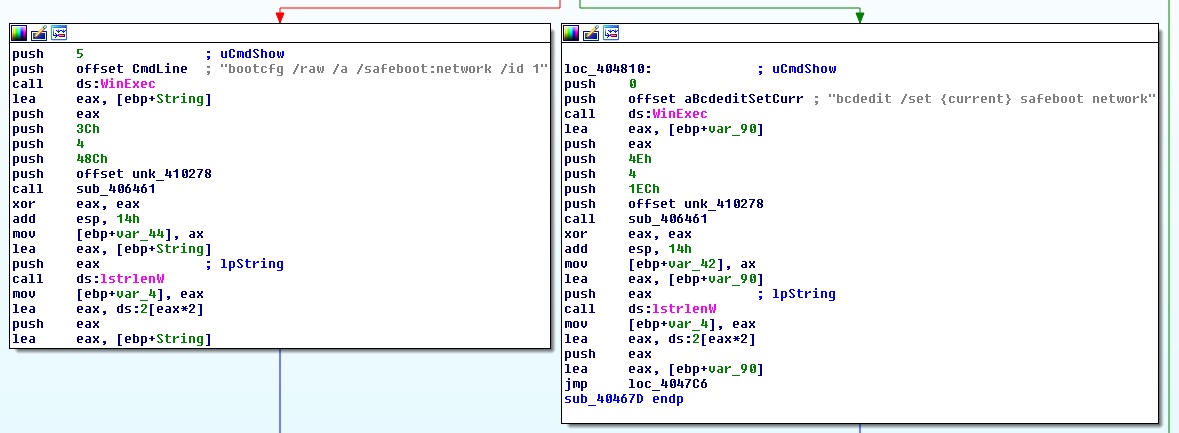

">MalwareHunterTeam ha scoperto che a tale scopo REvil agisce sulle chiavi del Registro di sistema per forzare il riavvio automatico in modalità provvisoria. Le modifiche vengono eseguite prima dell'avvio della crittografia, e sono strutturate in maniera tale da impedire all'utente di bloccare il riavvio. Iconico è il fatto che l'autorun RunOnce (eseguita automaticamente dopo il riavvio in modalità provvisoria e automaticamente cancellata subito dopo) creata dagli attaccanti è stata battezzata "AstraZeneca", probabilmente sulla scia delle recenti deliberazioni francesi sull'uso del vaccino.

Iconico è il fatto che l'autorun RunOnce (eseguita automaticamente dopo il riavvio in modalità provvisoria e automaticamente cancellata subito dopo) creata dagli attaccanti è stata battezzata "AstraZeneca", probabilmente sulla scia delle recenti deliberazioni francesi sull'uso del vaccino.Riavvio e crittografia dei file

Il dispositivo viene riavviato in modalità provvisoria con connettività di rete. Viene chiesto all'utente di accedere a Windows: se, ignaro di quanto sta accadendo, il malcapitato inserisce le sue credenziali, il ransomware inizia immediatamente a crittografare i file. Questo passaggio potrebbe essere visto come una falla nel piano d'attacco, perché se l'utente dovesse insospettirsi e non procedesse con l'inserimento delle credenziali manderebbe in fumo l'attacco.Se invece le credenziali vengono inserite non c'è più nulla da fare per bloccare l'azione criminale. L'unico comando funzionante è CTRL+ALT+CANC, che avvia la Gestione attività di Windows in cui la vittima può vedere che è in corso il processo "smode.exe", ma non può terminarlo. Non può inoltre avviare qualsiasi nessun programma tramite Task Manager fino al termine della crittografia del dispositivo.

Un utente scaltro, tuttavia, potrebbe staccare fisicamente la presa di corrente del computer per interrompere l'azione. Per questo motivo gli esperti reputano probabile che l'attacco non sia del tutto automatizzato, ma che venga eseguito manualmente su computer specifici, come macchine virtuali o server.

Terminata la crittografia, un altro comando del Registro di sistema forza il computer a un secondo riavvio. A questo punto l'utente trova sul desktop il messaggio con la richiesta di riscatto e non può accedere ad alcun file fino a quando non userà il decryptor fornito dai cyber criminali a fronte del pagamento.

Terminata la crittografia, un altro comando del Registro di sistema forza il computer a un secondo riavvio. A questo punto l'utente trova sul desktop il messaggio con la richiesta di riscatto e non può accedere ad alcun file fino a quando non userà il decryptor fornito dai cyber criminali a fronte del pagamento. Nonostante le due criticità che abbiamo evidenziato nella procedura, è bene tenere presente questa modalità di attacco in modo da agire prontamente in caso ci si trovasse a fronteggiare un improvviso riavvio in modalità provvisoria.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab