Italia tra i 10 Paesi più colpiti dai ransomware mirati

I criminali informatici puntano sempre di più sugli attacchi ransomware mirati contro aziende e istituzioni che possono pagare riscatti elevati, o da cui esfiltrare dati importanti e rivendibili nel dark web.

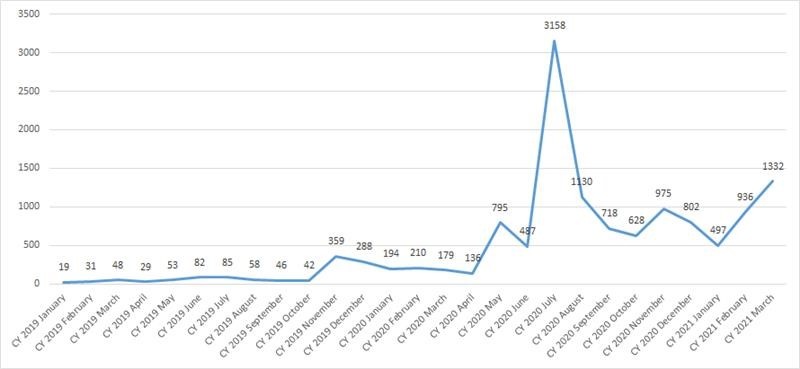

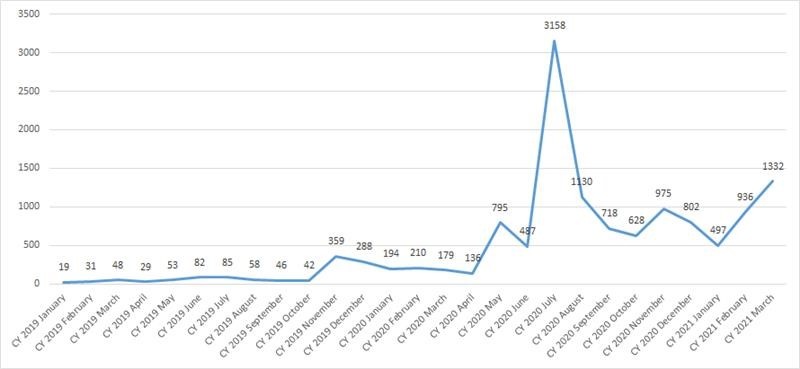

Gli utenti che hanno avuto a che fare con un attacco ransomware mirato sono cresciuti del 767 percento tra il 2019 e il 2020. Il numero è inquietante, lo diventa ancora di più se si pensa che l'Italia rientra nei 10 Paesi più colpiti da questo tipo di attacchi, dopo Cina, Russia, Sud Africa, Vietnam, Stati Uniti, Germania, India, Brasile e Francia. Parliamo di episodi tutt'altro che generici, espressamente pensati per colpire un'azienda di alto profilo, un'agenzia governativa, un Comune e via discorrendo.

Sono invece in calo gli attacchi ransomware generici. I dati sono frutto delle statistiche anonime raccolte dal Kaspersky Secure Network e sono in linea con i dati relativi al cybercrime. Pianificare e sferrare un attacco ransomware richiede tempo e denaro. Per capitalizzare al meglio il lavoro, i criminali informatici preferiscono orchestrare pochi attacchi mirati contro obiettivi che hanno la capacità finanziaria di pagare alti riscatti.

Ecco che quindi troviamo vittime come Boggi Milano, Luxottica, ENEL, Garmin e via discorrendo. Chi sono gli attaccanti? Nella stragrande maggioranza dei casi si tratta di gruppi privati, ossia che si auto finanziano con i proventi dei riscatti, senza alcuna sponsorizzare da parte di stati-nazione.

Il numero di utenti unici di Kaspersky cha ha incontrato un ransomware mirato tra il 2019 e il 2020

Il numero di utenti unici di Kaspersky cha ha incontrato un ransomware mirato tra il 2019 e il 2020

Tra le famiglie di ransomware di maggiore successo nel periodo in esame figura l'ormai dismesso gruppo Maze, che passerà alla storia come l'inventore del doppio ricatto. Il suo ex affiliato RagnarLocker che era coinvolto in un cartello con LockBit. Anche WastedLocker si è fatto notare per incidenti simili, addirittura sviluppando un malware specificatamente per infettare un obiettivo predefinito. Davanti a questi nomi non desta più troppa paura WannaCry, che è rimasto attivo, ma oggi è più diffuso fra gli utenti che nelle aziende. All'epoca del suo splendore, nel 2017, aveva causato la perdita di circa 4 miliardi di dollari in 150 Paesi.

Dopo avere tracciato il profilo di vittime e attaccanti, il terzo elemento da trattare è l'oggetto degli attacchi. Nell'epoca della digitalizzazione il dato è il nuovo petrolio, e spesso si ritiene che abbia più valore dell'oro. È il dato alla base delle azioni criminali, per due motivi.

Il primo è appunto il suo valore: quanto un'azienda è disposta a pagare affinché le informazioni rubate non vengano rese pubbliche? Se i dati riguardano persone la loro pubblicazione potrebbe causare una perdita della privacy e conseguenti multe da parte della authority. Se i dati riguardano progetti segreti (vedi caso Apple) la concorrenza potrebbe avvalersene per bruciare la vittima sul tempo, annunciando prodotti con design o caratteristiche simili. In entrambi i casi, un data breach può causare danni di immagine che influiranno a lungo sulla prosperità del business.

Il secondo è il valore di questi stessi dati sul mercato nero. Oltre a crittografare i dati per renderli inaccessibili e causare un blocco delle attività, infatti, i gruppi che abbiamo citato usano farsi una copia dei dati. Premesso che il pagamento del riscatto non è una garanzia che le informazioni non verranno diffuse, nulla vieta all'attaccante, una volta che è in possesso di dati di una certa importanza, di venderli al migliore offerente. Nel dark web la compravendita di dati è un mercato molto florido.

Quelli citati sono solo alcuni dei motivi per i quali è imperativo alzare le difese informatiche. In particolare, gli esperti consigliano di tenere aggiornati i software su tutti i dispositivi per prevenire l'impiego di exploit di vulnerabilità. Adottare strumenti di monitoraggio capaci di rilevare tattiche di movimento laterale ed esfiltrazione di dati. Eseguire regolarmente il backup dei dati e assicurarsi di potervi accedere rapidamente in caso di emergenza quando necessario. Condurre un audit di sicurezza delle reti e correggere ogni vulnerabilità scoperta all’interno del network. Tenere corsi di formazione sulla cyber security ai dipendenti per abbassare l'efficacia delle campagne di phishing mirato.

Sono invece in calo gli attacchi ransomware generici. I dati sono frutto delle statistiche anonime raccolte dal Kaspersky Secure Network e sono in linea con i dati relativi al cybercrime. Pianificare e sferrare un attacco ransomware richiede tempo e denaro. Per capitalizzare al meglio il lavoro, i criminali informatici preferiscono orchestrare pochi attacchi mirati contro obiettivi che hanno la capacità finanziaria di pagare alti riscatti.

Ecco che quindi troviamo vittime come Boggi Milano, Luxottica, ENEL, Garmin e via discorrendo. Chi sono gli attaccanti? Nella stragrande maggioranza dei casi si tratta di gruppi privati, ossia che si auto finanziano con i proventi dei riscatti, senza alcuna sponsorizzare da parte di stati-nazione.

Il numero di utenti unici di Kaspersky cha ha incontrato un ransomware mirato tra il 2019 e il 2020

Il numero di utenti unici di Kaspersky cha ha incontrato un ransomware mirato tra il 2019 e il 2020Tra le famiglie di ransomware di maggiore successo nel periodo in esame figura l'ormai dismesso gruppo Maze, che passerà alla storia come l'inventore del doppio ricatto. Il suo ex affiliato RagnarLocker che era coinvolto in un cartello con LockBit. Anche WastedLocker si è fatto notare per incidenti simili, addirittura sviluppando un malware specificatamente per infettare un obiettivo predefinito. Davanti a questi nomi non desta più troppa paura WannaCry, che è rimasto attivo, ma oggi è più diffuso fra gli utenti che nelle aziende. All'epoca del suo splendore, nel 2017, aveva causato la perdita di circa 4 miliardi di dollari in 150 Paesi.

Dopo avere tracciato il profilo di vittime e attaccanti, il terzo elemento da trattare è l'oggetto degli attacchi. Nell'epoca della digitalizzazione il dato è il nuovo petrolio, e spesso si ritiene che abbia più valore dell'oro. È il dato alla base delle azioni criminali, per due motivi.

Il primo è appunto il suo valore: quanto un'azienda è disposta a pagare affinché le informazioni rubate non vengano rese pubbliche? Se i dati riguardano persone la loro pubblicazione potrebbe causare una perdita della privacy e conseguenti multe da parte della authority. Se i dati riguardano progetti segreti (vedi caso Apple) la concorrenza potrebbe avvalersene per bruciare la vittima sul tempo, annunciando prodotti con design o caratteristiche simili. In entrambi i casi, un data breach può causare danni di immagine che influiranno a lungo sulla prosperità del business.

Il secondo è il valore di questi stessi dati sul mercato nero. Oltre a crittografare i dati per renderli inaccessibili e causare un blocco delle attività, infatti, i gruppi che abbiamo citato usano farsi una copia dei dati. Premesso che il pagamento del riscatto non è una garanzia che le informazioni non verranno diffuse, nulla vieta all'attaccante, una volta che è in possesso di dati di una certa importanza, di venderli al migliore offerente. Nel dark web la compravendita di dati è un mercato molto florido.

Quelli citati sono solo alcuni dei motivi per i quali è imperativo alzare le difese informatiche. In particolare, gli esperti consigliano di tenere aggiornati i software su tutti i dispositivi per prevenire l'impiego di exploit di vulnerabilità. Adottare strumenti di monitoraggio capaci di rilevare tattiche di movimento laterale ed esfiltrazione di dati. Eseguire regolarmente il backup dei dati e assicurarsi di potervi accedere rapidamente in caso di emergenza quando necessario. Condurre un audit di sicurezza delle reti e correggere ogni vulnerabilità scoperta all’interno del network. Tenere corsi di formazione sulla cyber security ai dipendenti per abbassare l'efficacia delle campagne di phishing mirato.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab