I sette ransomware più attivi contro 5 obiettivi strategici

L'analisi delle tattiche e delle vittime delle sette famiglie di ransomware più attive.

Egregor, Conti, Doppelpaymer e Sodinokibi sono i gruppi ransomware più attivi in questo periodo. Colpiscono per lo più i settori manifatturiero, servizi, trasporti e vendita al dettaglio e prediligono la tecnica della doppia estorsione. È questa una parte della fotografia scattata da Zscaler con il report "ThreatLabZ Ransomware Review: L'arrivo della doppia estorsione", frutto dell'analisi di oltre 150 miliardi di transazioni della piattaforma e 36,5 miliardi di attacchi bloccati tra novembre 2019 e gennaio 2021.

Secondo il World Economic Forum 2020 Global Risk Report il ransomware è stato il terzo tipo di attacco malware più comune e il secondo più dannoso registrato nel 2020. La media dei pagamenti di riscatti ammonta a 1,45 milioni di dollari per incidente: una profittabilità che mette sempre più a rischio enti governativi e aziende. Il fenomeno dei ransomware è ormai tale che il Governo Federale degli Stati Uniti li classifica come minaccia alla sicurezza nazionale.

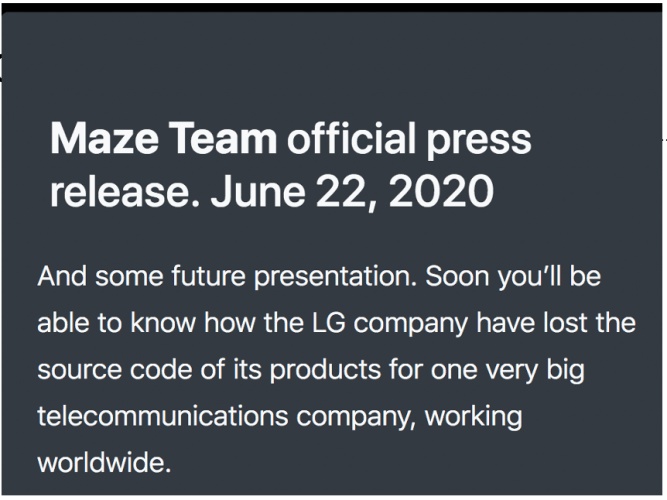

Il fenomeno del ransomware non è di certo nuovo. Però ha acquisito popolarità nel cybercrime a partire dalla fine del 2019, quando si è diffusa la formula della doppia estorsione ideata dall'ormai disciolto gruppo Maze. Analogamente agli attacchi precedenti i dati vengono crittografatati, ma contestualmente viene fatta un'esfiltrazione dei dati sensibili, da utilizzare per un secondo riscatto.

Anche le aziende che dispongono di backup funzionanti spesso pagano quanto richiesto pur di evitare il danno d'immagine e le multe conseguenti a un data leak. Adesso ci troviamo nell'era della tripla estorsione: dalla fine del 2020 aumentano gli attacchi ransomware con doppio riscatto arricchiti ulteriormente da attacchi DDoS sincronizzati, che abbattono le reti delle vittime non paganti.

Anche le aziende che dispongono di backup funzionanti spesso pagano quanto richiesto pur di evitare il danno d'immagine e le multe conseguenti a un data leak. Adesso ci troviamo nell'era della tripla estorsione: dalla fine del 2020 aumentano gli attacchi ransomware con doppio riscatto arricchiti ulteriormente da attacchi DDoS sincronizzati, che abbattono le reti delle vittime non paganti.

Nel 2020 il settore manifatturiero risulta il più colpito dagli attacchi ransomware con il 12,7% di eventi denunciati. Ricordiamo che sono molte le vittime che non denunciano per evitare danni d'immagine e multe. Secondo posto è all'industria dei servizi (8,9%), seguita dai trasporti (8,8%), dalla vendita al dettaglio e all'ingrosso (8,3%). Chiude la top 5 il settore tecnologico, con l'8% degli eventi.

Per cinque settori ci sono sette famiglie di ransomware particolarmente attive. A parte il denominatore comune del doppio riscatto, ci sono differenze nelle tattiche e tecniche di attacco messe in atto. Secondo i dati ufficiali, Maze/Egregor ha all'attivo 273 incidenti da maggio 2019 a novembre 2020, data in cui ha cessato le operazioni.

Gli attacchi si sono sviluppati a partire da campagne di spam o sfruttando servizi DRP esposti. Hanno sfruttato exploit kit come Fallout e Spelevo e hanno rastrellato ingenti riscatti soprattutto ai danni delle aziende l'high-tech (11,9%), manifatturiere (10,7%) e di servizi (9,6%). Durante la pandemia il gruppo Maze si è impegnato a non colpire le aziende sanitarie.

La seconda famiglia più comune è Conti, individuata per la prima volta febbraio 2020. Ha all'attivo 190 attacchi e da molti è ritenuto il successore di Ryuk, di cui utilizza il codice. Prima di crittografare i file abusa del servizio di riavvio di Windows per cifrare anche i processi aperti. I tre settori più colpiti da questo gruppo sono il manifatturiero (12,4%), i servizi (9,6%) e trasporti (9,0%).

Terza piazza per Doppelpaymer, che dal luglio 2019 ha messo a segno 153 attacchi documentati. L'attack chain inizia con un'email di spam che contiene un link o un allegato dannoso, grazie alla quale Doppelpaymer scarica poi il malware Emotet e Dridex. I tre settori aziendali più bersagliati sono il manifatturiero (15,1%), la vendita al dettaglio e all'ingrosso (9,9%) e la pubblica amministrazione (8,6%).

Anche se è solo in quarta posizione, è bene non sottovalutare Sodinokibi, altrimenti noto come REvil. È stato individuato per la prima volta nell'aprile 2019 e ha all'attivo 125 attacchi. Come Maze utilizza email di spam, kit di exploit e account RDP compromessi, ma sfrutta anche spesso le vulnerabilità in Oracle WebLogic. Le principali vittime rientrano nel settore dei trasporti (11,4%), manifatturiero (11,4%) e vendita al dettaglio/all'ingrosso (10,6%).

Quinto, divenuto famoso per l'attacco a Colonial Pipeline, è DarkSide. Si tratta di un Ransomware-as-a-Service senza interessi politici che non attacca aziende sanitarie, servizi funebri, strutture educative, organizzazioni non-profit. Tra i suoi obiettivi primari ci sono i servizi (16,7%), la produzione (13,9%) e i servizi di trasporto (13,9%).

Quinto, divenuto famoso per l'attacco a Colonial Pipeline, è DarkSide. Si tratta di un Ransomware-as-a-Service senza interessi politici che non attacca aziende sanitarie, servizi funebri, strutture educative, organizzazioni non-profit. Tra i suoi obiettivi primari ci sono i servizi (16,7%), la produzione (13,9%) e i servizi di trasporto (13,9%).

Deepen Desai, CISO e Vice President of Security Research di Zscaler, prevede che “gli attacchi ransomware diventeranno sempre più mirati, concentrandosi sulle aziende che hanno più possibilità economiche di soddisfare le richieste di riscatto. Abbiamo analizzato i recenti attacchi ransomware in cui i criminali informatici erano a conoscenza di informazioni riservate come la copertura assicurativa informatica delle vittime e di quali fossero i fornitori essenziali della supply chain, che sono poi stati presi di mira per i loro attacchi".

Secondo il World Economic Forum 2020 Global Risk Report il ransomware è stato il terzo tipo di attacco malware più comune e il secondo più dannoso registrato nel 2020. La media dei pagamenti di riscatti ammonta a 1,45 milioni di dollari per incidente: una profittabilità che mette sempre più a rischio enti governativi e aziende. Il fenomeno dei ransomware è ormai tale che il Governo Federale degli Stati Uniti li classifica come minaccia alla sicurezza nazionale.

Il fenomeno del ransomware non è di certo nuovo. Però ha acquisito popolarità nel cybercrime a partire dalla fine del 2019, quando si è diffusa la formula della doppia estorsione ideata dall'ormai disciolto gruppo Maze. Analogamente agli attacchi precedenti i dati vengono crittografatati, ma contestualmente viene fatta un'esfiltrazione dei dati sensibili, da utilizzare per un secondo riscatto.

Anche le aziende che dispongono di backup funzionanti spesso pagano quanto richiesto pur di evitare il danno d'immagine e le multe conseguenti a un data leak. Adesso ci troviamo nell'era della tripla estorsione: dalla fine del 2020 aumentano gli attacchi ransomware con doppio riscatto arricchiti ulteriormente da attacchi DDoS sincronizzati, che abbattono le reti delle vittime non paganti.

Anche le aziende che dispongono di backup funzionanti spesso pagano quanto richiesto pur di evitare il danno d'immagine e le multe conseguenti a un data leak. Adesso ci troviamo nell'era della tripla estorsione: dalla fine del 2020 aumentano gli attacchi ransomware con doppio riscatto arricchiti ulteriormente da attacchi DDoS sincronizzati, che abbattono le reti delle vittime non paganti.Vittime e armi

Nel 2020 il settore manifatturiero risulta il più colpito dagli attacchi ransomware con il 12,7% di eventi denunciati. Ricordiamo che sono molte le vittime che non denunciano per evitare danni d'immagine e multe. Secondo posto è all'industria dei servizi (8,9%), seguita dai trasporti (8,8%), dalla vendita al dettaglio e all'ingrosso (8,3%). Chiude la top 5 il settore tecnologico, con l'8% degli eventi.

Per cinque settori ci sono sette famiglie di ransomware particolarmente attive. A parte il denominatore comune del doppio riscatto, ci sono differenze nelle tattiche e tecniche di attacco messe in atto. Secondo i dati ufficiali, Maze/Egregor ha all'attivo 273 incidenti da maggio 2019 a novembre 2020, data in cui ha cessato le operazioni.

Gli attacchi si sono sviluppati a partire da campagne di spam o sfruttando servizi DRP esposti. Hanno sfruttato exploit kit come Fallout e Spelevo e hanno rastrellato ingenti riscatti soprattutto ai danni delle aziende l'high-tech (11,9%), manifatturiere (10,7%) e di servizi (9,6%). Durante la pandemia il gruppo Maze si è impegnato a non colpire le aziende sanitarie.

La seconda famiglia più comune è Conti, individuata per la prima volta febbraio 2020. Ha all'attivo 190 attacchi e da molti è ritenuto il successore di Ryuk, di cui utilizza il codice. Prima di crittografare i file abusa del servizio di riavvio di Windows per cifrare anche i processi aperti. I tre settori più colpiti da questo gruppo sono il manifatturiero (12,4%), i servizi (9,6%) e trasporti (9,0%).

Terza piazza per Doppelpaymer, che dal luglio 2019 ha messo a segno 153 attacchi documentati. L'attack chain inizia con un'email di spam che contiene un link o un allegato dannoso, grazie alla quale Doppelpaymer scarica poi il malware Emotet e Dridex. I tre settori aziendali più bersagliati sono il manifatturiero (15,1%), la vendita al dettaglio e all'ingrosso (9,9%) e la pubblica amministrazione (8,6%).

Anche se è solo in quarta posizione, è bene non sottovalutare Sodinokibi, altrimenti noto come REvil. È stato individuato per la prima volta nell'aprile 2019 e ha all'attivo 125 attacchi. Come Maze utilizza email di spam, kit di exploit e account RDP compromessi, ma sfrutta anche spesso le vulnerabilità in Oracle WebLogic. Le principali vittime rientrano nel settore dei trasporti (11,4%), manifatturiero (11,4%) e vendita al dettaglio/all'ingrosso (10,6%).

Quinto, divenuto famoso per l'attacco a Colonial Pipeline, è DarkSide. Si tratta di un Ransomware-as-a-Service senza interessi politici che non attacca aziende sanitarie, servizi funebri, strutture educative, organizzazioni non-profit. Tra i suoi obiettivi primari ci sono i servizi (16,7%), la produzione (13,9%) e i servizi di trasporto (13,9%).

Quinto, divenuto famoso per l'attacco a Colonial Pipeline, è DarkSide. Si tratta di un Ransomware-as-a-Service senza interessi politici che non attacca aziende sanitarie, servizi funebri, strutture educative, organizzazioni non-profit. Tra i suoi obiettivi primari ci sono i servizi (16,7%), la produzione (13,9%) e i servizi di trasporto (13,9%). Deepen Desai, CISO e Vice President of Security Research di Zscaler, prevede che “gli attacchi ransomware diventeranno sempre più mirati, concentrandosi sulle aziende che hanno più possibilità economiche di soddisfare le richieste di riscatto. Abbiamo analizzato i recenti attacchi ransomware in cui i criminali informatici erano a conoscenza di informazioni riservate come la copertura assicurativa informatica delle vittime e di quali fossero i fornitori essenziali della supply chain, che sono poi stati presi di mira per i loro attacchi".

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Feb 26

Webinar Mimecast | E-mail Security: Nuove funzionalità e Roadmap evolutiva

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

L’importanza di adottare una piattaforma unificata per contrastare i moderni attacchi ai dati informatici

17-02-2026

Cisco, sicurezza per l’era degli agenti AI con AI Defense e SASE

17-02-2026

Il Cloud Security Report 2026 di Fortinet rivela un “divario di complessità”

17-02-2026

Iran, APT sfrutta le proteste per una nuova campagna spyware

17-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab