Triplicano le minacce al protocollo HTTPS, bisogna correre ai ripari

L'aumento spropositato dei cyber attacchi contro il settore IT e della vendita al dettaglio ripresenta la necessità di ispezionare il traffico crittografato.

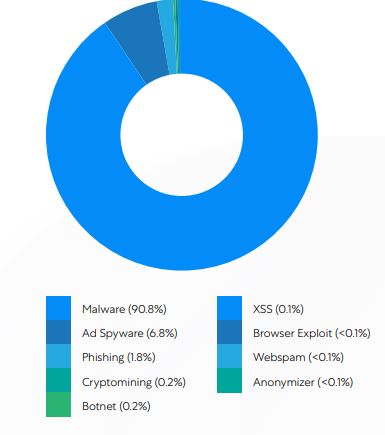

Nel corso del 2021 le minacce sul protocollo HTTPS sono aumentate del 314% rispetto all'anno precedente. Per il secondo anno consecutivo la crescita è stata superiore al 250%. Gli attacchi sono principalmente rivolti contro le aziende IT (+2.300%) e quelle di vendita al dettaglio e all'ingrosso (+800%). Al contrario, sono in calo quelli contro sanità e PA.

L'Italia fortunatamente non rientra nei Paesi più colpiti, che sono, nell'ordine, Regno Unito, Stati Uniti, India, Australia e Francia. I vettori di attacco più usati sono stati i malware (+212%) e phishing (+ 90%), mentre sono in calo gli attacchi di cryptomining (-20%).

I dati sono estrapolati dal report annuale di Zscaler State of Encrypted Attacks, sulla base dell'analisi di oltre 20 miliardi di minacce bloccate sul protocollo HTTPS. La tendenza è chiara: dopo l'impennata di attacchi contro la sanità e i provvedimenti adottati da molti Paesi per rafforzare la sicurezza del settore, i cyber criminali hanno spostato il proprio interesse su IT e vendite.

Frequenza degli attacchi su canali crittografati

Frequenza degli attacchi su canali crittografati

La scelta non è casuale: le aziende tecnologiche stanno affrontando la più grande trasformazione digitale mai vista e hanno molti dipendenti al lavoro da casa, che sono più facili da colpire. Inoltre, sono un obiettivo allettante anche a causa del loro ruolo nella supply chain. Un attacco di successo alla catena di approvvigionamento come quelli ai danni di Kaseya e Solar Winds può fornire ai criminali informatici l'accesso a un insieme prezioso di informazioni sugli utenti. Inoltre, ottenere l'accesso ai sistemi critici dei punti vendita può portare a ingenti guadagni.

Il lato oscuro del traffico crittografato

Il problema è insidioso e non è la prima volta che si parla della necessità di affrontarlo. Tassi di attacco sempre più elevati provengono da minacce nel traffico SSL e TLS. Nelle realtà aziendali oltre l'80% del traffico Internet è crittografato per motivi di sicurezza, ma gli attaccanti stanno diventando sempre più scaltri. Hanno beneficiato di reti di affiliazione e del malware-as-a-service per fruire di strumenti adatti a nascondere il proprio operato proprio nel traffico crittografato.

Nonostante le complicazioni che questo implica, diventa mandatorio ispezionare il traffico HTTPS crittografato in entrata per garantire i livelli adeguati di sicurezza, perché è evidente che i modelli di sicurezza basati su firewall tradizionali non funzionano più.

Come ha sottolineato Deepen Desai, CISO e VP Security Research and Operations di Zscaler, "la maggior parte dei team IT e della sicurezza delle aziende riconosce questa realtà, ma spesso si trova in difficoltà nell’implementare le policy di ispezione del traffico SSL/TLS a causa della mancanza di risorse di calcolo e/o di preoccupazioni per la privacy". Sono preoccupazioni legittime, ma in assenza di questa ispezione "i canali crittografati creano un punto cieco significativo nel livello di sicurezza".

Sul fronte della potenza di calcolo, una soluzione alternativa ai firewall può essere demandare l'ispezione del traffico crittografato a un'architettura proxy scalabile e basata sul cloud.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

LockBit 5.0, il ransomware che punta agli hypervisor

13-02-2026

Dal takedown al rilancio: LummaStealer ritorna grazie a una nuova kill chain

13-02-2026

HWG Sababa e Gruppo E si alleano

13-02-2026

Proofpoint compra Acuvity e scommette sulla AI security

13-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab