Gli sporchi trucchi del ransomware Conti

Il ransomware Conti è una grave minaccia alla business continuity. Ecco come opera tipicamente, e come cercare di difendersi.

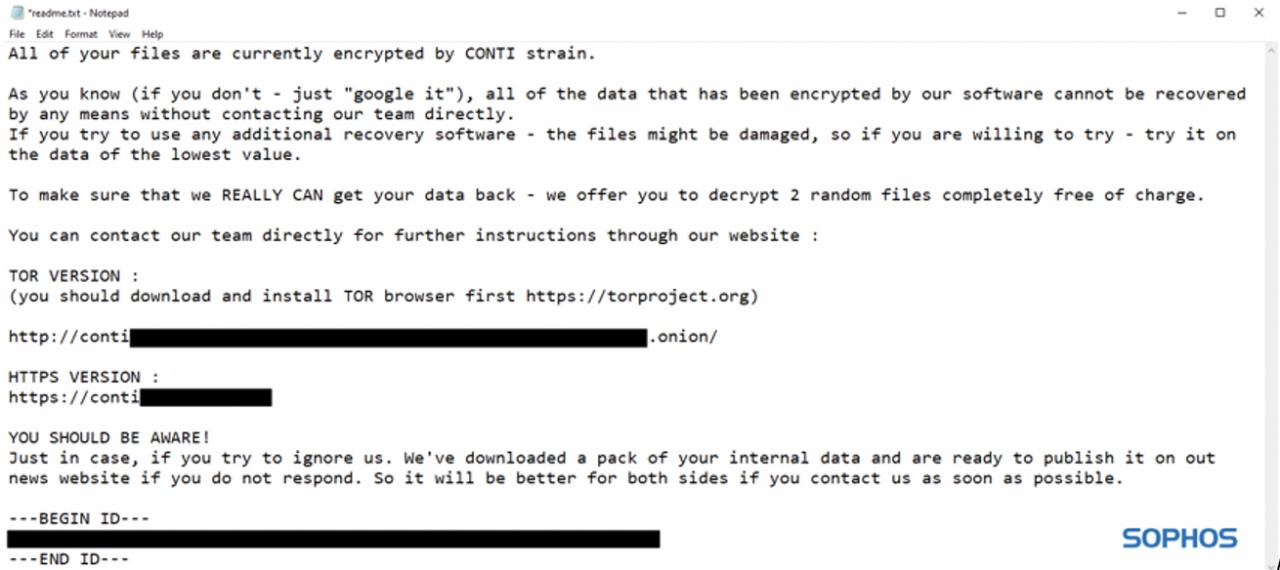

Il ransomware Conti è in circolazione dal maggio 2020. Benché alcune tattiche che impiega siano simili a quelle adottate da altri ransomware, i ricercatori per la sicurezza non reputano che ci siano correlazioni. Una di queste è la tecnica del doppio riscatto, ormai popolare, che prevede un pagamento per consegnare alle vittime il decryptor e un altro per non diffondere pubblicamente le informazioni rubate.

Una seconda analogia con altri ransomware è che spesso i gruppi che fanno capo a Conti abusano dell'accesso remoto per ottenere un punto d'appoggio, sfruttando i server VPN senza patch. È risaputo che ci sono molti gruppi criminali e APT che fanno lo stesso, ma non hanno alcuna connessione fra loro.

Uno dei biglietti da visita di questa minaccia è la velocità con cui si diffonde nell'infrastruttura target e crittografa i dati. I ricercatori di Sophos, che hanno seguito Conti fin dall'inizio, stimano che abbiamo mietuto finora almeno 180 vittime, principalmente in Nord America e in Europa occidentale.

Inoltre, Conti sfrutta una tecnica di attacco che recapita il malware direttamente nella memoria del sistema target, rendendolo particolarmente evasivo e difficile da rilevare. I ricercatori non hanno ancora trovato alcun file analizzabile di questo ransomware per comprendere come funziona. Non solo: viene anche impiegata una serie di strumenti che nascondono anche le posizioni Internet dell'attacco in modo da impedire ai ricercatori di ottenere una copia del malware. Significa che, nella gestione di un attacco, gli esperti devono muoversi alla cieca.

1. Nella maggior parte dei casi, l'accesso all'infrastruttura di rete avviene sfruttando firewall vulnerabili, servizi RDP esposti e credenziali rubate tramite campagne di phishing. Probabilmente vengono usati servizi come Shodan.io per individuare in maniera automatica i dispositivi vulnerabili.

2. Per quanto riguarda gli account, in genere gli attaccanti compromettono più account durante un attacco, perché necessitano di ottenere l'accesso agli account di amministratore di dominio. In alternativa vanno a caccia di account amministratore specifici che gli consegnino l'accesso a dati sensibili, sistemi di backup e console di gestione della sicurezza.

Secondo i ricercatori, chi opera dietro a Conti sfrutta spesso strumenti come Mimikatz per rubare le credenziali di accesso. A volte questo programma viene lasciato in esecuzione mentre gli attaccanti mettono deliberatamente fuori uso un servizio per costringere un amministratore ad accedere e risolverlo, incassando le sue credenziali.

3. Gli aggressori si nascondono silenti nell'infrastruttura target per giorni o addirittura settimane. Si prendono tutto il tempo che occorre per analizzare tutti gli asset e preparare l'attacco in modo che apporti il massimo danno possibile, per poter poi chiedere un riscatto salato.

4. Durante la permanenza in rete i cyber criminali individuano i backup, i dati e le applicazioni business-critical usando scanner di rete legittimi come Advanced Port Scanner e Angry IP Scanner, che difficilmente vengono bloccati dai sistemi di sicurezza. Collezionano quindi l'elenco di IP e nomi di computer, che assoceranno facilmente dato che in genere gli amministratori IT assegnano volutamente ai propri server nomi descrittivi.

5. Gli attaccanti scaricano e installano backdoor che consentono loro di muoversi liberante da e verso la rete e installare strumenti aggiuntivi. Probabilmente creeranno cartelle e directory per raccogliere e archiviare tutte le informazioni rubate da esfiltrare. Sophos fa notare che molte backdoor sono classificate come applicazioni legittime, quindi non è complicato aggirare gli antimalware. Ne sono un esempio Anydesk e Cobalt Strike. Conti imposta anche un proxy Tor per il traffico dati da e verso il server remoto di comando e controllo.

6. Prima di crittografare i dati e interrompere le operazioni, gli operatori Conti cercano di esfiltrare centinaia di gigabyte di dati aziendali. Serviranno per il doppio riscatto, e quelli più preziosi vengono spesso venduti ad altri criminali informatici per essere utilizzati in ulteriori attacchi.

7. Oltre a server ed endopint, gli attaccanti cercheranno di crittografare, cancellare, reimpostare o disinstallare tutti i backup. A meno che i backup non siano archiviati offline, difficilmente si salveranno.

8. Un classico degli attacchi ransomware, e anche di Conti, è il tentativo di disattivare le soluzioni di sicurezza utilizzate. Gli strumenti predefiniti gratuiti come Windows Defender sono facili da "spegnere". In caso di soluzioni avanzate, ci sarà il tentativo di accedere alle console di gestione della security per disabilitare la protezione poco prima di avviare il ransomware. Se la console è in locale e gli attaccanti sono in possesso di credenziali di un amministratore non sarà difficile.

8. Un classico degli attacchi ransomware, e anche di Conti, è il tentativo di disattivare le soluzioni di sicurezza utilizzate. Gli strumenti predefiniti gratuiti come Windows Defender sono facili da "spegnere". In caso di soluzioni avanzate, ci sarà il tentativo di accedere alle console di gestione della security per disabilitare la protezione poco prima di avviare il ransomware. Se la console è in locale e gli attaccanti sono in possesso di credenziali di un amministratore non sarà difficile.

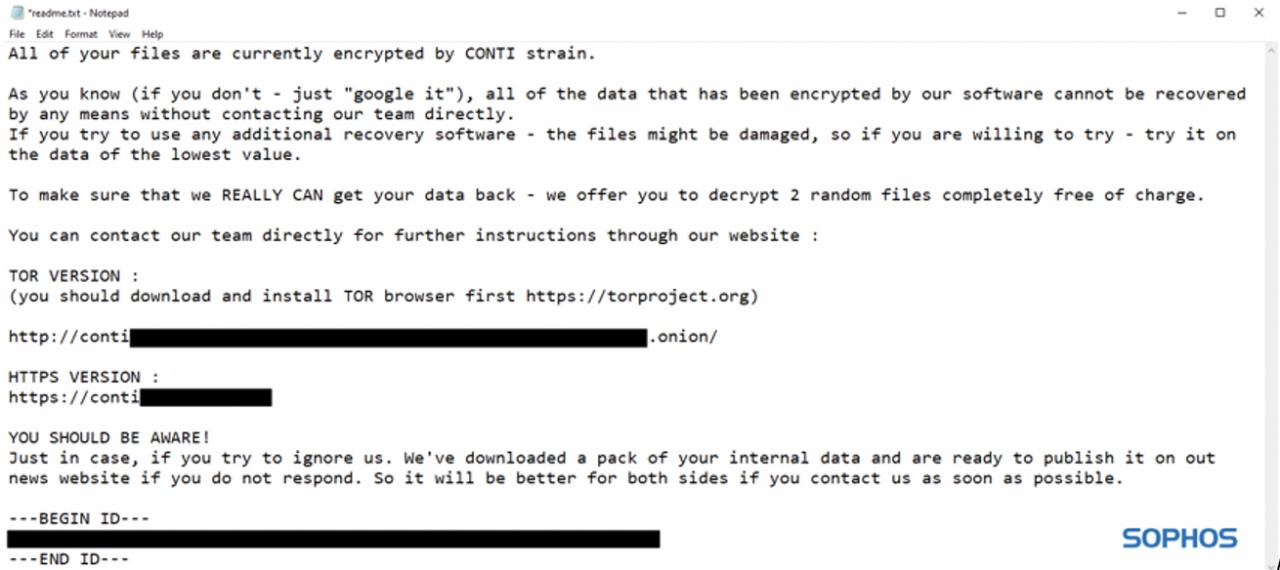

9. Si arriva quindi allo sgancio del ransomware vero e proprio, che avvia il processo di cifratura dei dati. Richiede ore, per questo l'attività viene di solito avviata nel cuore della notte, durante un fine settimana o in periodo di vacanze. A questo punto infatti gli attaccanti escono allo scoperto, ma così dev'essere: la vittima deve fare il conto dei danni ed essere così disperata da essere disposta a pagare pur di risolvere la questione.

10. Terminata la cifratura, tutti gli endpoint e i server che erano online al momento dell'attacco saranno inaccessibili.

11. Anche se la partita sembra chiusa, le backdoor sono ancora attive e i criminali informatici continueranno a monitorare la situazione. È quindi importante evitare di comunicare via email che un dato server è scampato al massacro, perché gli attaccanti potrebbero rimediare al volo alla dimenticanza. Non solo: leggendo la corrispondenza e intuendo l'intenzione di non pagare potrebbero lanciare un secondo attacco per mettere sotto pressione le vittime.

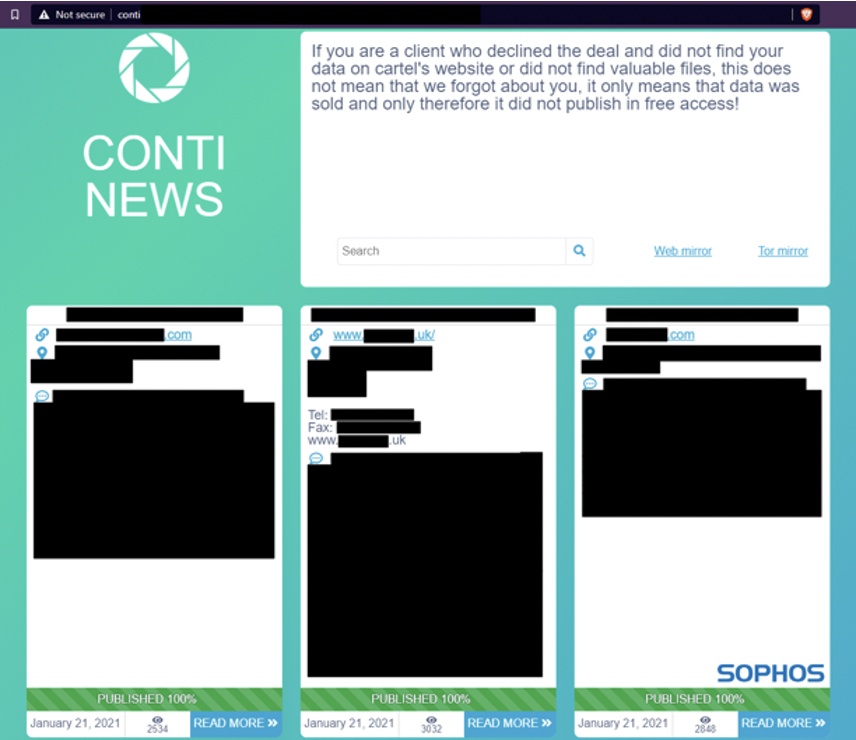

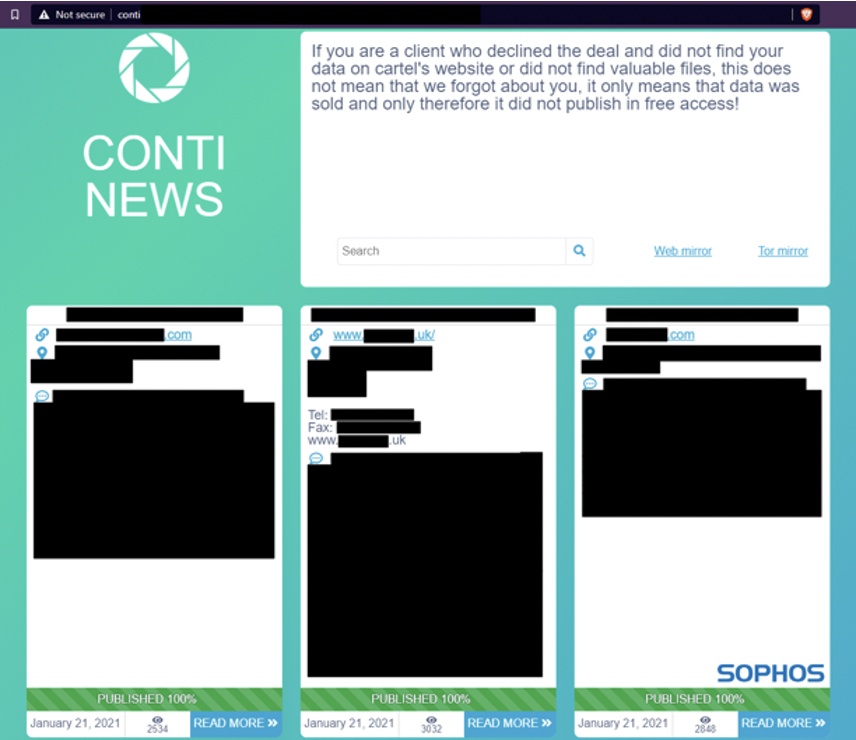

12. Trascorso il dovuto tempo, un estratto della refurtiva sarà pubblicato online per far capire che la minaccia è seria e aggiungere pressione. In alcuni casi questa fase può includere appelli diretti ai dipendenti o ai clienti per convincere la vittima a pagare.

Una seconda analogia con altri ransomware è che spesso i gruppi che fanno capo a Conti abusano dell'accesso remoto per ottenere un punto d'appoggio, sfruttando i server VPN senza patch. È risaputo che ci sono molti gruppi criminali e APT che fanno lo stesso, ma non hanno alcuna connessione fra loro.

Uno dei biglietti da visita di questa minaccia è la velocità con cui si diffonde nell'infrastruttura target e crittografa i dati. I ricercatori di Sophos, che hanno seguito Conti fin dall'inizio, stimano che abbiamo mietuto finora almeno 180 vittime, principalmente in Nord America e in Europa occidentale.

Inoltre, Conti sfrutta una tecnica di attacco che recapita il malware direttamente nella memoria del sistema target, rendendolo particolarmente evasivo e difficile da rilevare. I ricercatori non hanno ancora trovato alcun file analizzabile di questo ransomware per comprendere come funziona. Non solo: viene anche impiegata una serie di strumenti che nascondono anche le posizioni Internet dell'attacco in modo da impedire ai ricercatori di ottenere una copia del malware. Significa che, nella gestione di un attacco, gli esperti devono muoversi alla cieca.

La sporca dozzina

Con quello che al momento si sa di Conti, gli esperti di Sophos hanno tratteggiato alcune peculiarità di questo malware, riassunte in 12 punti.1. Nella maggior parte dei casi, l'accesso all'infrastruttura di rete avviene sfruttando firewall vulnerabili, servizi RDP esposti e credenziali rubate tramite campagne di phishing. Probabilmente vengono usati servizi come Shodan.io per individuare in maniera automatica i dispositivi vulnerabili.

2. Per quanto riguarda gli account, in genere gli attaccanti compromettono più account durante un attacco, perché necessitano di ottenere l'accesso agli account di amministratore di dominio. In alternativa vanno a caccia di account amministratore specifici che gli consegnino l'accesso a dati sensibili, sistemi di backup e console di gestione della sicurezza.

Secondo i ricercatori, chi opera dietro a Conti sfrutta spesso strumenti come Mimikatz per rubare le credenziali di accesso. A volte questo programma viene lasciato in esecuzione mentre gli attaccanti mettono deliberatamente fuori uso un servizio per costringere un amministratore ad accedere e risolverlo, incassando le sue credenziali.

3. Gli aggressori si nascondono silenti nell'infrastruttura target per giorni o addirittura settimane. Si prendono tutto il tempo che occorre per analizzare tutti gli asset e preparare l'attacco in modo che apporti il massimo danno possibile, per poter poi chiedere un riscatto salato.

4. Durante la permanenza in rete i cyber criminali individuano i backup, i dati e le applicazioni business-critical usando scanner di rete legittimi come Advanced Port Scanner e Angry IP Scanner, che difficilmente vengono bloccati dai sistemi di sicurezza. Collezionano quindi l'elenco di IP e nomi di computer, che assoceranno facilmente dato che in genere gli amministratori IT assegnano volutamente ai propri server nomi descrittivi.

5. Gli attaccanti scaricano e installano backdoor che consentono loro di muoversi liberante da e verso la rete e installare strumenti aggiuntivi. Probabilmente creeranno cartelle e directory per raccogliere e archiviare tutte le informazioni rubate da esfiltrare. Sophos fa notare che molte backdoor sono classificate come applicazioni legittime, quindi non è complicato aggirare gli antimalware. Ne sono un esempio Anydesk e Cobalt Strike. Conti imposta anche un proxy Tor per il traffico dati da e verso il server remoto di comando e controllo.

6. Prima di crittografare i dati e interrompere le operazioni, gli operatori Conti cercano di esfiltrare centinaia di gigabyte di dati aziendali. Serviranno per il doppio riscatto, e quelli più preziosi vengono spesso venduti ad altri criminali informatici per essere utilizzati in ulteriori attacchi.

7. Oltre a server ed endopint, gli attaccanti cercheranno di crittografare, cancellare, reimpostare o disinstallare tutti i backup. A meno che i backup non siano archiviati offline, difficilmente si salveranno.

8. Un classico degli attacchi ransomware, e anche di Conti, è il tentativo di disattivare le soluzioni di sicurezza utilizzate. Gli strumenti predefiniti gratuiti come Windows Defender sono facili da "spegnere". In caso di soluzioni avanzate, ci sarà il tentativo di accedere alle console di gestione della security per disabilitare la protezione poco prima di avviare il ransomware. Se la console è in locale e gli attaccanti sono in possesso di credenziali di un amministratore non sarà difficile.

8. Un classico degli attacchi ransomware, e anche di Conti, è il tentativo di disattivare le soluzioni di sicurezza utilizzate. Gli strumenti predefiniti gratuiti come Windows Defender sono facili da "spegnere". In caso di soluzioni avanzate, ci sarà il tentativo di accedere alle console di gestione della security per disabilitare la protezione poco prima di avviare il ransomware. Se la console è in locale e gli attaccanti sono in possesso di credenziali di un amministratore non sarà difficile. 9. Si arriva quindi allo sgancio del ransomware vero e proprio, che avvia il processo di cifratura dei dati. Richiede ore, per questo l'attività viene di solito avviata nel cuore della notte, durante un fine settimana o in periodo di vacanze. A questo punto infatti gli attaccanti escono allo scoperto, ma così dev'essere: la vittima deve fare il conto dei danni ed essere così disperata da essere disposta a pagare pur di risolvere la questione.

10. Terminata la cifratura, tutti gli endpoint e i server che erano online al momento dell'attacco saranno inaccessibili.

11. Anche se la partita sembra chiusa, le backdoor sono ancora attive e i criminali informatici continueranno a monitorare la situazione. È quindi importante evitare di comunicare via email che un dato server è scampato al massacro, perché gli attaccanti potrebbero rimediare al volo alla dimenticanza. Non solo: leggendo la corrispondenza e intuendo l'intenzione di non pagare potrebbero lanciare un secondo attacco per mettere sotto pressione le vittime.

12. Trascorso il dovuto tempo, un estratto della refurtiva sarà pubblicato online per far capire che la minaccia è seria e aggiungere pressione. In alcuni casi questa fase può includere appelli diretti ai dipendenti o ai clienti per convincere la vittima a pagare.

Come intervenire

Un attacco ransomware è un evento difficile da gestire nel work in progress. La cosa migliore da fare è la prevenzione per ridurre al minimo il rischio di attacco. Oltre a installare un buon antimalware, gli esperti consigliano di utilizzare l'autenticazione a più fattori (AMF), monitorare costantemente l'abuso di strumenti e privilegi amministrativi, incoraggiare i dipendenti a utilizzare password complesse, gestite tramite un gestore di password. Inoltre, è bene concedere i privilegi di amministratore solo chi ne ha reale necessità e tenere aggiornati tutti i software installando le patch non appena vengono pubblicate. Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

DynoWiper: l’analisi del tentato attacco alla rete elettrica polacca

02-02-2026

Kaspersky: quanto costa la non-sicurezza cyber dell'OT

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab