Vaccini anti COVID protagonisti delle campagne di phishing

Si moltiplicano le campagne di spear phishing a tema vaccinale. Ecco i messaggi tipici e le insidie che nascondono.

L'abilità dei cyber criminali nello sfruttare la pandemia si è convertita in questo periodo in un'ondata di email di phishing sulla campagna vaccinale. È l'argomento caldo del momento, è l'aspetto che crea angoscia e preoccupazione negli utenti, esattamente com'era lo scorso anno la modalità di diffusione del virus e il lockdown. -

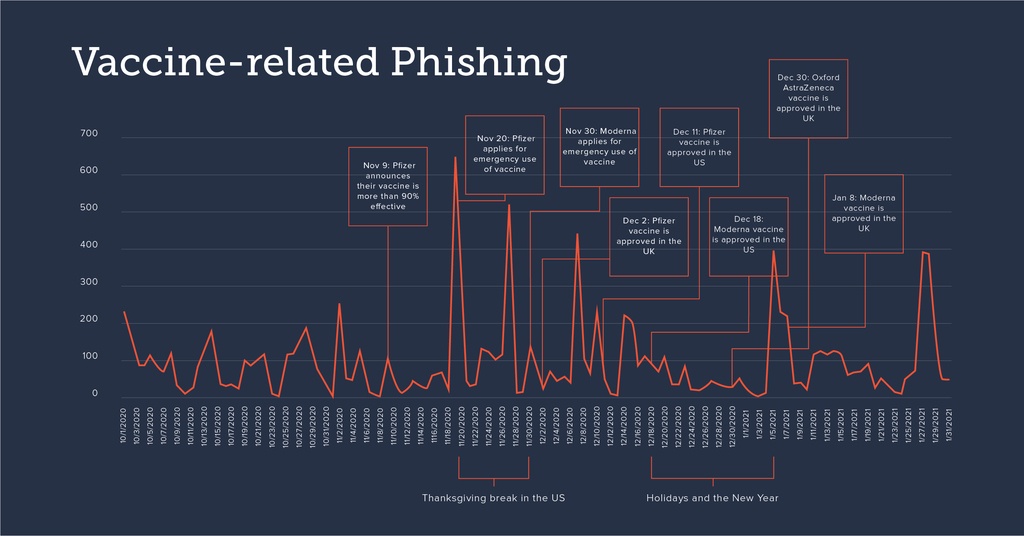

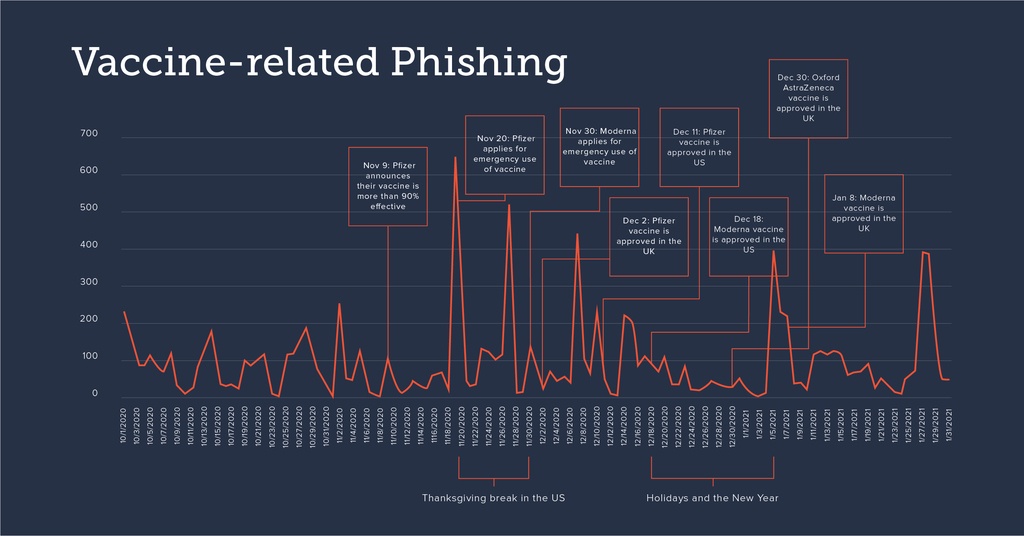

L'azienda di cyber security Barracuda ha condotto un'indagine da cui è emerso che le campagne su questo argomento sono partite a novembre, all'indomani dell'annuncio di Pfizer e Moderna circa la disponibilità dei vaccini. La curva si è appiattita durante le vacanze natalizie, per poi impennarsi nuovamente a fine gennaio, quando i volumi dei messaggi di spear phishing erano cresciuti del 26%.

Questo andamento è stata la prima chiara indicazione del fatto che gli attacchi fossero diretti contro le aziende. L'ipotesi è confermata poi dalla tattica principale d'attacco, ossia l'ormai ben noto social engineering, e dalle due categorie predominanti di attacco: brand impersonation e business email compromise.

Per i casi analizzati, nel caso della brand impersonation le email di phishing vaccinale fingevano di provenire da un brand o un’organizzazione conosciuta. All'interno contenevano un link a un sito di phishing che prometteva un accesso preferenziale al vaccino, dietro il pagamento di una quota.

Per i casi analizzati, nel caso della brand impersonation le email di phishing vaccinale fingevano di provenire da un brand o un’organizzazione conosciuta. All'interno contenevano un link a un sito di phishing che prometteva un accesso preferenziale al vaccino, dietro il pagamento di una quota.

Considerato che i vaccini antinfluenzali erano stati disponibili anche presso strutture private a pagamento, questo non insospettiva le vittime. A tal riguardo vale la pena ricordare che, almeno nella fase attuale, i vaccini anti COVID sono erogati unicamente da enti statali e a titolo gratuito, quindi qualsiasi offerta a pagamento o scorciatoia per "saltare la coda" è da trattare con la massima diffidenza.

Un'altra variante della brand impersonation faceva credere alla vittima di essere contattata da un operatore sanitario che chiedeva informazioni personali per verificare l’idoneità ad accedere al vaccino. Gli operatori in effetti possono convocare i cittadini per la somministrazione del vaccino, ma (almeno in Italia) non lo fanno via email.

Le comunicazioni provengono sia dall'esterno sia dall'interno delle aziende, il che indica l'uso di un gran numero di account compromessi. Il dato è anche indicativo del fatto che gli attacchi si sviluppano in più fasi, di cui la prima è la compromissione degli account con l'obiettivo di prenderne il controllo. A questo punto si attiva l’attività di esplorazione, e solo dopo vengono lanciati attacchi mirati.

L'impiego di account legittimi è particolarmente insidioso. Usandoli, i cyber criminali possono raggiungere un alto numero di destinatari prima che la loro attività venga riconosciuta e bloccata, perché i messaggi sfuggono ai tradizionali strumenti di detection.

A livello aziendale, per scovare i messaggi fasulli provenienti da account interni compromessi è necessario adottare soluzioni di detection basate sull'Intelligenza Artificiale e il machine learning. Nessun'altra tecnica riesce a tenere il passo dei frequenti cambiamenti che adottano i cyber criminali per bypassare i controlli. Un secondo elemento fondamentale e ormai immancabile è la formazione. Solo educando tutto il personale a riconoscere gli attacchi è possibile abbassare il rischio per l'azienda.

L'azienda di cyber security Barracuda ha condotto un'indagine da cui è emerso che le campagne su questo argomento sono partite a novembre, all'indomani dell'annuncio di Pfizer e Moderna circa la disponibilità dei vaccini. La curva si è appiattita durante le vacanze natalizie, per poi impennarsi nuovamente a fine gennaio, quando i volumi dei messaggi di spear phishing erano cresciuti del 26%.

Questo andamento è stata la prima chiara indicazione del fatto che gli attacchi fossero diretti contro le aziende. L'ipotesi è confermata poi dalla tattica principale d'attacco, ossia l'ormai ben noto social engineering, e dalle due categorie predominanti di attacco: brand impersonation e business email compromise.

Per i casi analizzati, nel caso della brand impersonation le email di phishing vaccinale fingevano di provenire da un brand o un’organizzazione conosciuta. All'interno contenevano un link a un sito di phishing che prometteva un accesso preferenziale al vaccino, dietro il pagamento di una quota.

Per i casi analizzati, nel caso della brand impersonation le email di phishing vaccinale fingevano di provenire da un brand o un’organizzazione conosciuta. All'interno contenevano un link a un sito di phishing che prometteva un accesso preferenziale al vaccino, dietro il pagamento di una quota. Considerato che i vaccini antinfluenzali erano stati disponibili anche presso strutture private a pagamento, questo non insospettiva le vittime. A tal riguardo vale la pena ricordare che, almeno nella fase attuale, i vaccini anti COVID sono erogati unicamente da enti statali e a titolo gratuito, quindi qualsiasi offerta a pagamento o scorciatoia per "saltare la coda" è da trattare con la massima diffidenza.

Un'altra variante della brand impersonation faceva credere alla vittima di essere contattata da un operatore sanitario che chiedeva informazioni personali per verificare l’idoneità ad accedere al vaccino. Gli operatori in effetti possono convocare i cittadini per la somministrazione del vaccino, ma (almeno in Italia) non lo fanno via email.

Passiamo ai casi BEC

Su questo fronte si è denotato un accavallamento fra le varie tecniche tradizionali e la componente vaccini. Come sempre, gli attaccanti si fingono colleghi o dipendenti di un partner commerciale dell'azienda. La novità è che chiedono un favore urgente in prossimità della vaccinazione. O ancora meglio, fingendosi addetti dell'HR, segnalano che l’azienda è riuscita a procurare i vaccini per i propri dipendenti.Le comunicazioni provengono sia dall'esterno sia dall'interno delle aziende, il che indica l'uso di un gran numero di account compromessi. Il dato è anche indicativo del fatto che gli attacchi si sviluppano in più fasi, di cui la prima è la compromissione degli account con l'obiettivo di prenderne il controllo. A questo punto si attiva l’attività di esplorazione, e solo dopo vengono lanciati attacchi mirati.

L'impiego di account legittimi è particolarmente insidioso. Usandoli, i cyber criminali possono raggiungere un alto numero di destinatari prima che la loro attività venga riconosciuta e bloccata, perché i messaggi sfuggono ai tradizionali strumenti di detection.

Come difendersi

Le indicazioni per non farsi trarre in inganno da queste campagne fanno appello per lo più al buon senso. Sapendo che i criminali informatici sfruttano il COVID e tutto ciò ad esso correlato, è bene trattare queste comunicazioni con diffidenza. Se sembrano provenire da un collega, spesso basta un messaggio nella chat aziendale o una telefonata per verificarne l'attendibilità. In linea generale, è sempre meglio astenersi dal cliccare sui link inclusi o dall'aprire eventuali allegati.A livello aziendale, per scovare i messaggi fasulli provenienti da account interni compromessi è necessario adottare soluzioni di detection basate sull'Intelligenza Artificiale e il machine learning. Nessun'altra tecnica riesce a tenere il passo dei frequenti cambiamenti che adottano i cyber criminali per bypassare i controlli. Un secondo elemento fondamentale e ormai immancabile è la formazione. Solo educando tutto il personale a riconoscere gli attacchi è possibile abbassare il rischio per l'azienda.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Gen 28

NETAPP INSIGHT XTRA

Feb 19

Commvault SHIFT 2026

Mag 26

CrowdTour 2026 - Milano

Giu 11

MSP DAY 2026

Ultime notizie Tutto

Ransomware 2025: big, tattiche e novità da tenere d’occhio

23-01-2026

World Economic Forum: chi resta indietro sul cyber rischia

23-01-2026

Oltre la compliance: la visione di Acronis sulla cyber resilience negli ambienti OT

23-01-2026

Studio Kaspersky: il 40% delle aziende italiane investirà in un SOC per rafforzare la cybersecurity

23-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab