Clusit: i danni del cybercrime superano il 6% del PIL

I dati del Rapporto Clusit fanno il punto sulla situazione della cyber security nel primo semestre 2021: le notizie non confortano.

Con un aumento del 24% degli attacchi gravi e danni che superano del 6% il PIL mondiale, il quadro della cyber security che ha presentato oggi il Rapporto Clusit 2021 è estremamente preoccupante. Non ha tentato di sminuire la gravità della situazione Andrea Zapparoli Manzoni, membro del Comitato Direttivo Clusit e co-autore del rapporto. Oltre ai numeri sono di fondamentale importanza gli spunti di riflessione di Zapparoli Manzoni, che delineano una situazione in continuo divenire.

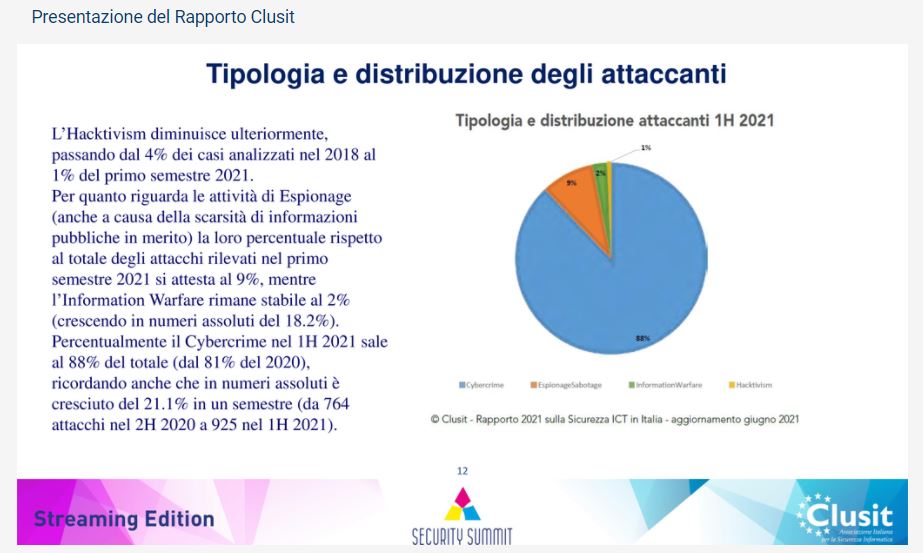

Partiamo con il fatto che fra il 1 gennaio e il 30 giugno 2021 gli attacchi gravi noti analizzati sono stati 1.053, con una media di 176 attacchi al mese. Il primo dato rilevante riguarda la tipologia degli attaccanti, che Clusit ha riassunto in quattro famiglie principali: cybercrime 88%, spionaggio 9%, Information Warfare 2%, attivismo 1%.

Questo significa che l'attivismo ha ormai un ruolo residuale. E che il dato su spionaggio e information warfare è sottorappresentato dal campione. In altre parole, per il tipo di dati analizzati e la relativa provenienza, non è possibile profilare adeguatamente una categoria che deve preoccupare, perché è in crescita di circa il 18%.

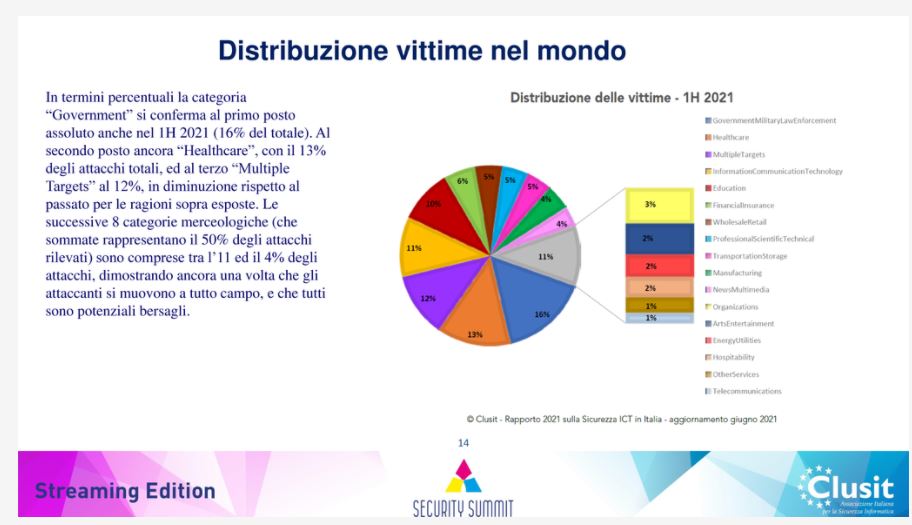

Le vittime raccontano molto

Sul fronte della distribuzione delle vittime, troviamo il government al primo posto, seguito nell'ordine da sanità, bersagli multipli, IT, education, finance. Zapparoli Manzoni si è soffermato su due aspetti. Il primo è che la categoria "bersagli multipli" è in diminuzione. Gli attacchi multipli identificano gli attacchi contro più soggetti. Il fatto che stiano diminuendo è un dato fortemente negativo, perché significa che gli attaccanti preferiscono colpire singoli bersagli in maniera mirata e violenta. Il trend non è solo globale, riguarda anche l'Italia.

L'altro dato interessante è la sesta posizione del finance nella classifica dei settori più colpiti. Considerato che l'obiettivo del cybercrime è il profitto, sarebbe logico che quello finanziario fosse un settore particolarmente soggetto ad attacchi. In realtà Zapparoli Manzoni adduce diverse motivazioni che spiegano la situazione.

Prima di tutto, chi opera nel finance è stato costretto, per regolamentazioni settoriali, a investire prima e di più in cyber security. I settori che risentono maggiormente degli attacchi non hanno fatto investimenti adeguati in sicurezza, o ne hanno fatti pochi rispetto al necessario. Una chiave di lettura è quindi l'obbligatorietà: chi è stato soggetto a pressioni normative è più resiliente. Chi, complice una normativa troppo permissiva, non ha dovuto soddisfare vincoli stringenti, adesso è soggetto a un pericoloso effetto boomerang.

Il secondo elemento che entra in gioco è inevitabilmente l'allarme sociale, che è il termometro dell'attenzione pubblica verso un problema. Sia per i cittadini sia per la classe politica è più facile comprendere i rischi connessi agli attacchi contro banche e assicurazioni. E anche per le Forze dell'ordine è più facile tracciare gli attacchi e rintracciare i responsabili di un attacco al sistema bancario.

I due elementi appena esposti fanno sì che oggi per un criminale informatico comune sia meno conveniente che in passato attaccare una banca. Ci sono bersagli più semplici e meno rischiosi da attaccare. Questo non significa che nessuno attacchi il comparto finance. Gli attacchi contro le istituzioni finanziarie sono scatenati molto più che in passato da gruppi APT per svolgere attività di intelligence economica. Al riguardo non ci sono dati, ma Zapparoli Manzoni assicura che questo tipo di attività c'è ed è molto pesante.

Il secondo è che insieme alle adeguate difese informatiche, il settore finance ha investito e sviluppato mezzi, cultura aziendale, capacità e modello di business adatto per mitigare la diffusione di informazioni sugli attacchi subiti. In altre parole, oltre a essere i migliori nella difesa, gli istituti finanziari e assicurativi sono anche i più bravi a minimizzare e nascondere attacchi subiti, padroneggiando processi di brand reputation management superiori a quelli di qualsiasi altra categoria. Questo aspetto non è positivo perché non permette trasparenza e non consente di avere un quadro d'insieme.

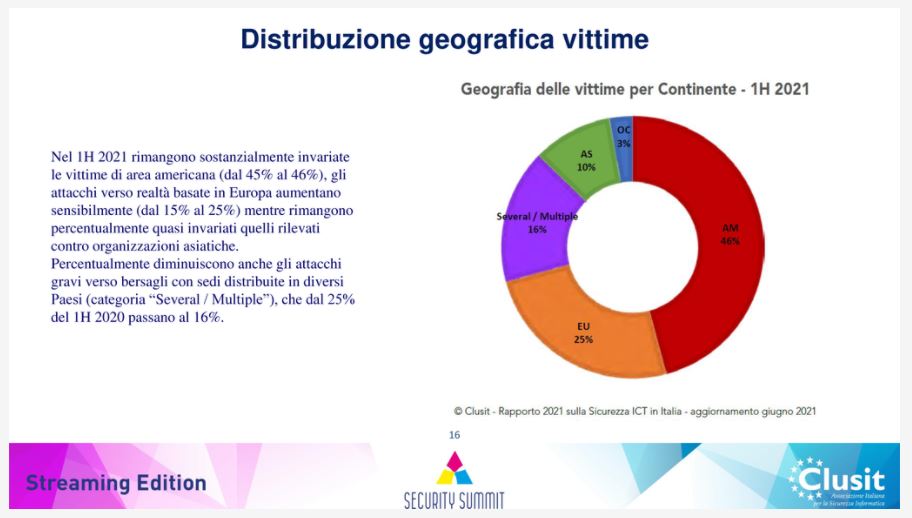

Geografia delle vittime

Nella slide qui sopra salta all'occhio che gli attacchi in Europa sono passati dal 15 al 25%, mentre quelli verso altre aree sono sostanzialmente invariati. Come ha fatto notare Gabriele Faggioli, presidente di Clusit, il numero è impressionante, ma non significa che tutto d'un tratto il Vecchio Continente è diventato interessante da attaccare. La verità che si nasconde dietro al dato è che la normativa adesso obbliga a denunciare gli attacchi, che prima venivano tenuti nascosti per non incorrere in danni d'immagine. Banalmente, c'è meno omertà.

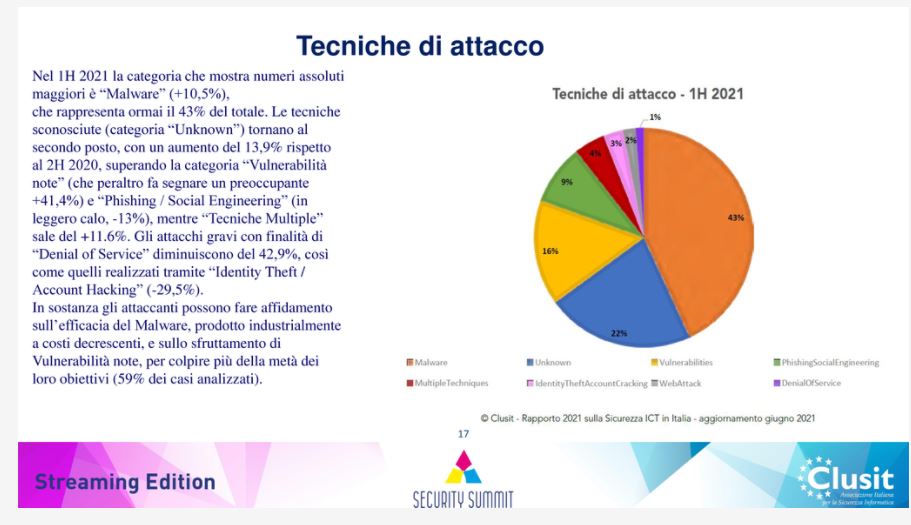

Tecniche d'attacco: altro che malware

La slide che riassume i dati relativi alle tecniche di attacco è chiara: il malware è la prima minaccia con una percentuale pari al 43% degli attacchi, al secondo posto figurano "tecniche sconosciute" al terzo le vulnerabilità note. Nulla è scontato, ci sono molte considerazioni da fare. La prima riguarda la voce Unknown: le normative sulla disclosure obbligano le vittime a denunciare un attacco subito, ma non a dettagliare di quale tipo di attacco si è trattato.

La natura di questi attacchi resta quindi nota solo alle vittime stesse, non al pubblico. Questo, spiega Zapparoli Manzoni, non permette di classificare gli attacchi, e impedisce a chi si occupa di fare risk management di lavorare su dati concreti.

Focalizzando l'attenzione sul resto, Zapparoli Manzoni ha definito "scandaloso e inaccettabile nel 2021" che le vulnerabilità note (16%) siano il terzo vettore d'attacco e che siano lievitate del 41,4% in un solo semestre come vettori iniziali di attacchi andati a buon fine. Il valore dovrebbe essere su cifre fisiologiche del 2-3%, non di più.

La conseguenza è che sommando malware e vulnerabilità si ottiene il 60% del totale: basterebbe concentrarsi su questi due vettori, con difese appropriate contro i malware e soluzioni automatizzate di patching, per dimezzare gli attacchi di successo. La buona notizia in questo frangente è che phishing e social engineering sono in calo rispetto al 2020 (-13%).

Valutazione degli impatti

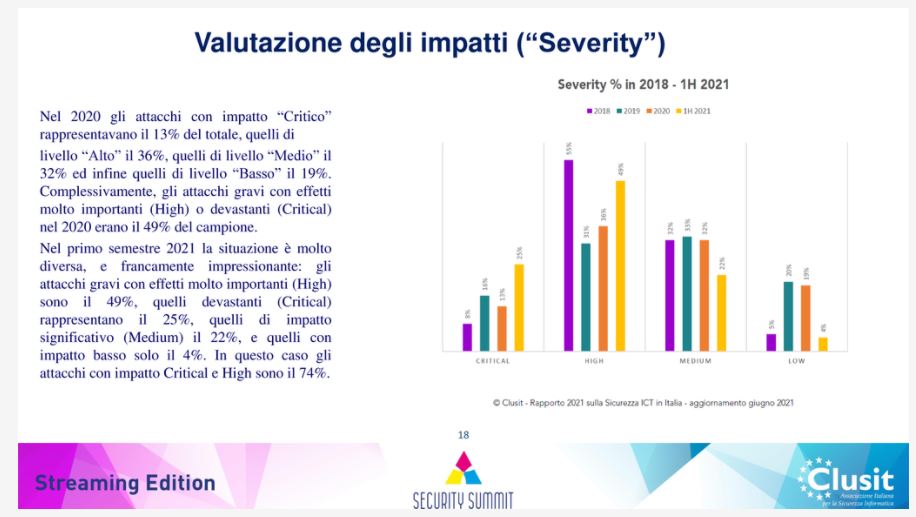

L'aspetto su cui Clusit ha posto maggiore attenzione è la valutazione degli impatti. Gli esperti hanno rivisto la classificazione della severity ripartendola in quattro gradi: Critical identifica gli attacchi devastanti, senza rimedio. High quelli molto gravi, Medium quelli che hanno causato danni significativi, low gli incidenti che causano danni limitati.

Osservando la slide qui sopra appare chiaro che sommando i danni critici e high si raggiunge il 74% del totale dei dati che Clusit analizza. Questo valore nel 2020 era pari al 40%. Un salto in avanti epocale che non ha precedenti e che dev'essere tenuto in grande considerazione.

La prima conseguenza diretta è che tutte le strutture che hanno dimensioni abbastanza grandi da risultare appetibili, ma non sono adeguatamente protette, se dovessero cadere vittime di questo tipo di attacchi verrebbero disintegrate.

La seconda è che bisogna imparare a non farsi trarre in inganno dai dati. La stragrande maggioranza degli attacchi di cui si ha notizia è perpetrato dal cybercrime, ma ha una severity media o bassa. Gli attacchi di spionaggio e information warfare di cui si ha notizia (e nel campione sono sottorappresentati) sono devastanti nella quasi totalità dei casi.

La morale di Zapparoli Manzoni è che ci stiamo preoccupando del cybercrime come se fosse il più grande problema che abbiamo. In realtà è un enorme problema, ma chi viene colpito da attacchi di spionaggio e information warfare non sopravvive (cosa che accade alla maggior parte delle vittime del cybercrime).

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Trend Micro, il brand TrendAI debutta con le previsioni 2026: “L’AI sta industrializzando il cybercrimine”

06-02-2026

Semperis compra MightyID per la resilienza dell’identità

05-02-2026

Fortinet amplia FortiCNAPP per coprire i rischi reali nel cloud

05-02-2026

Cynet, una piattaforma unica per l’attuazione della NIS2

05-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab