PseudoManuscrypt è il malware che ha infettato 35.000 PC nel 2021

Si nasconde nei file di installazione dei software piratati e ha svariate funzioni finalizzate allo spionaggio industriale. Ecco il profilo del malware PseudoManuscrypt.

Organizzazioni governative e industriali, comprese le istituzioni militari e i laboratori di ricerca, sono gli obiettivi di una nuova botnet malware che è stata battezzata PseudoManuscrypt. Finora ha infettato circa 35.000 computer Windows e i ricercatori di Kaspersky che l’hanno scoperta ne hanno scelto il nome in virtù delle somiglianze con il malware Manuscrypt, che fa parte del set di strumenti di attacco del gruppo APT Lazarus.

Secondo le informazioni pubblicate da Kaspersky, le prime intrusioni si sono verificate a giugno 2021. Il profilo degli obiettivi è stato tracciato sulla base della telemetria: il 7,2% dei computer attaccati dal malware fa parte dei sistemi di controllo industriale (ICS) utilizzati da imprese di ingegneristica, automazione degli edifici, energy, produzione, edilizia, servizi pubblici. Sul piano geografico i Paesi colpiti sono stati principalmente India, Vietnam e Russia.

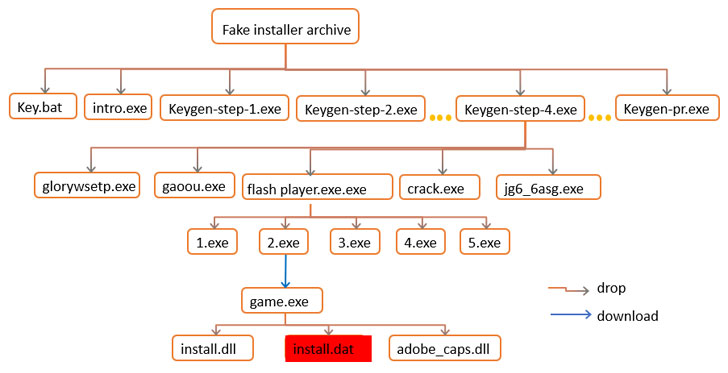

Il loader viene distribuito tramite una piattaforma MaaS (Malware-as-a-Service) e veicolato nei computer delle vittime con l’installazione di software piratati. L’affinità con la botnet Glupteba non è solo nel metodo, tanto che i ricercatori hanno rintracciato un caso specifico di distribuzione del downloader PseudoManuscrypt tramite questa nota botnet.

Tra gli installer che veicolano la minaccia ci sono quelli per Windows 10, Microsoft Office, Adobe Acrobat, Garmin, Call of Duty e persino la soluzione antivirus di Kaspersky. Per contagiare le vittime i cyber criminali creano siti web dannosi e utilizzano tattiche di ottimizzazione dell’indicizzazione nei motori di ricerca (SEO) per farli apparire alle prime posizioni dei risultati delle ricerche

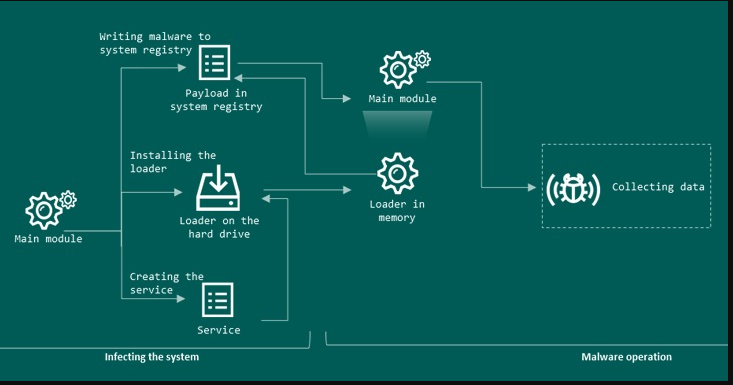

Una volta installato, PseudoManuscrypt attiva varie funzionalità intrusive come la disattivazione delle protezioni antivirus, il furto delle credenziali VPN, la registrazione di sequenze di tasti (finalizzata al furto di password e credenziali), la registrazione dell'audio ambiente, l’acquisizione di schermate e l’intercettazione dei dati memorizzati negli appunti.

Kaspersky ha identificato 100 diverse versioni del loader PseudoManuscrypt, componenti trojan presi in prestito dal malware di base Fabookie e una libreria di protocolli KCP impiegata dal gruppo cinese APT41 per l'invio di dati ai server di comando e controllo (C2). La matrice cinese è confermata anche dai commenti in lingua cinese analizzati dall'ICS-CERT. Alla luce dei bersagli colpiti e degli strumenti impiegati, è fuori di dubbio che l’obiettivo finali delle campagne sia lo spionaggio industriale.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Supply chain sotto attacco: casi, costi e linee di difesa

06-03-2026

Cyber, esclusioni e premi in rialzo: l’effetto NIS2 e Cyber Resilience Act sulle polizze nel primo trimestre 2026

06-03-2026

IoT fuori dal perimetro: due bug critici riaccendono i riflettori

06-03-2026

Coalizione globale ferma Tycoon 2FA, il PhaaS che bypassava l'MFA

05-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab