Ransomware LokiLocker crittografa i dati e cancella l’MBR

Una nuova minaccia mette a rischio i sistemi Windows: è un ransomware che crittografa i file, ma se le vittime non pagano i riscatti richiesti nei tempi previsti, cancella l’MBR rendendo i PC inusabili.

Con i recenti attacchi contro le istituzione ucraine il grande pubblico ha imparato che esistono anche i malware wiper (dall’inglese to wipe, cancellare), strumenti non di certo nuovi, che sono particolarmente distruttivi perché cancellano i file rendendoli di fatto irrecuperabili. I ricercatori di BalackBerry hanno scoperto una famiglia ransomware-as-a-service (Raas) battezzata LokiLocker che è impiegata negli attacchi contro sistemi Windows, e che ha appunto la capacità di cancellare i file, oltre che crittografarli.

Dato che il contesto applicativo è estraneo al conflitto ucraino, l’ipotesi è che l’attacco venga sviluppato come di consueto, con la crittografia, ma che gli attaccanti si riservino la possibilità di rendere inutilizzabili i computer infetti qualora la vittima rifiutasse di pagare il riscatto nei tempi richiesti.

Secondo le fonti, LokiLocker sarebbe attivo almeno da agosto 2021, è scritto in .NET e sfrutta un'implementazione del plug-in di virtualizzazione KoiVM. Utilizza la crittografia AES per cifrare tutti i file che si trovano su unità locali e condivisioni di rete.

Per nascondere la sua attività dannosa, questo malware visualizza una schermata falsa di Windows Update, chiude forzatamente una serie di processi e interrompe servizi specifici quali il Task Manager e la Segnalazione degli errori di Windows. Inoltre, disabilita Windows Defender. Per impedire il recupero dei dati, elimina i file di backup e le copie shadow e rimuove i punti di ripristino del sistema. Cambia anche lo user login e modifica le informazioni OEM (Original Equipment Manufacturer) nel Registro di sistema.

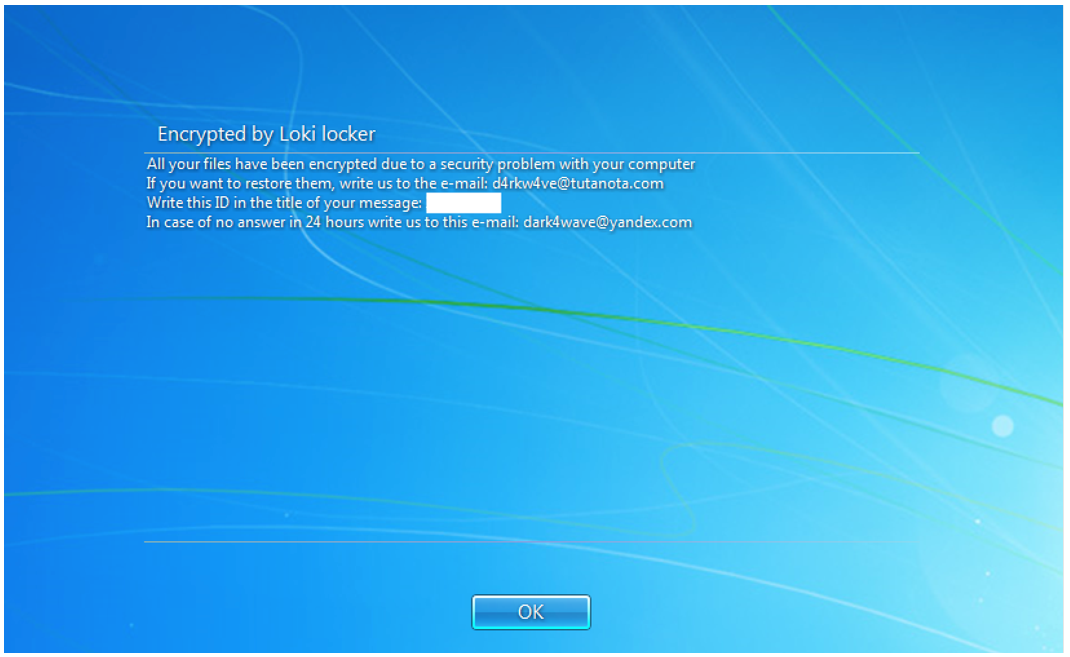

Come molti altri ransomware, LokiLocker cambia i nomi delle cartelle crittografate e crea una nota di riscatto sul desktop che contiene le istruzioni per contattare gli attaccanti via email. La richiesta di riscatto avverte anche le vittime della potenziale cancellazione dei dati qualora non venisse perfezionato il pagamento entro l’intervallo di tempo specificato. Nel caso venisse attivata la cancellazione, verrebbero eliminati in maniera permanente e non reversibile tutti i file non di sistema, e verrebbe sovrascritto l'MBR, rendendo così il computer inutilizzabile.

Stando alle informazioni diffuse da BlackBerry, LokiLocker verrebbe concesso in licenza a un gruppo ristretto di affiliati. Le indagini hanno inoltre rivelato che il malware è stato distribuito attraverso strumenti di hacking brute-checker trojanizzati, che vengono sfruttati per convalidare le informazioni di accesso rubate e accedere ad altri account tramite il credential stuffing.

Questo malware ha già mietuto vittime in tutto il mondo, in particolare in Europa orientale e Asia. Tuttavia, i ricercatori di BlackBerry non sono riusciti a identificarne l'origine esatta, soprattutto perché le stringhe di debug incorporate sono in inglese e il codice non contiene errori di ortografia. Le poche indicazioni finora raccolte sembrano puntare verso sviluppatori iraniani: è da questo paese che proverrebbero infatti alcuni degli affiliati. Inoltre, l'Iran è l'unico paese in cui non si attiverebbe il codice malevolo, anche se questo dettaglio potrebbe essere stato introdotto per depistare le indagini.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Digital Repatriation: perché il confine dei dati è anche un confine politico

12-03-2026

SimpleCyb: proteggere i dati nell'era dell'AI

12-03-2026

87 milioni di eventi malevoli registrati in Italia, ma le difese tengono

12-03-2026

Rapporto Clusit 2026: +42% degli attacchi in Italia, nel mondo è peggio

11-03-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab