Ransomware nel 2022: flessibile, as-a-service e multipiattaforma

Il bilancio sulle attività ransomware del 2022 è preoccupante: la continua evoluzione dei gruppi criminali sta portando a strumenti sempre più evoluti, accessibili e difficili da ostacolare.

Si chiama Talos Year in Review 2022 l'analisi di fine anno dei ricercatori di Cisco Talos, che passa in rassegna le principali minacce informatiche analizzate durante l’anno, il loro impatto e le principali tendenze nel panorama delle minacce informatiche. Il report è lungo e articolato, e si dipana a partire dalla guerra in Ucraina con le conseguenze sull’incremento degli attacchi cyber, per arrivare a una delle piaghe più gravi di questo anno (ma non solo): il ransomware.

Proprio su quest’ultimo ci soffermiamo perché l’analisi di Talos è molto interessante. Il ransomware è diventato di fatto l’arma prediletta di tutti gli attori delle minacce, dagli APT al cybercrime, che nel 2022 hanno sfruttato una serie di strutture offensive (framework) per supportare tutte le azioni che compongono il ciclo di vita di un attacco. Tali framework sono strumenti ingannevoli, perché sono legittimamente utilizzati dai team di sicurezza e parimenti usati come strumenti offensivi contro gli stessi. In più garantiscono l'anonimato agli attaccanti, rendendo difficile l’attribuzione degli incidenti a un gruppo particolare.

Il framework più diffuso resta Cobalt Strike per le sue capacità di ricognizione, attività post-sfruttamento e simulazioni di attacco. All'inizio di giugno hanno iniziato a diffondersi alternativa a Cobalt Strike quali Brute Ratel e Silver.

Gruppi e obiettivi

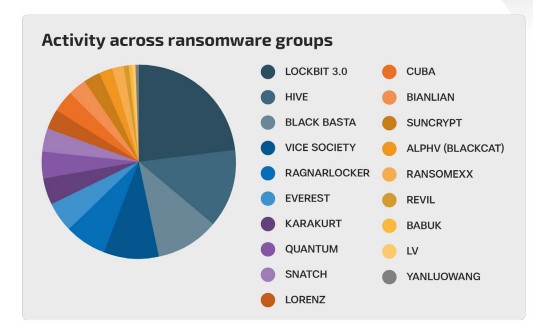

Quello che rende più difficile il monitoraggio dei ransomware è tuttavia la dinamica di creazione e dissoluzione dei gruppi cyber: emergono di continuo nuovi gruppi ransomware-as-a-service (RaaS), spesso frutto della ridenominazione o della chiusura delle attività dei gruppi esistenti. Le stime più attendibili accreditano a LockBit il primato del gruppo RaaS più attivo quest'anno, seguito da vicino da Hive e Black Basta. I dati collezionati da Talos confermano inoltre una maggiore democratizzazione del ransomware: al posto di pochi e importanti gruppi, nel dark web emergono di continuo piccoli gruppi che collaborano fra loro in funzione delle competenze di ciascuno.

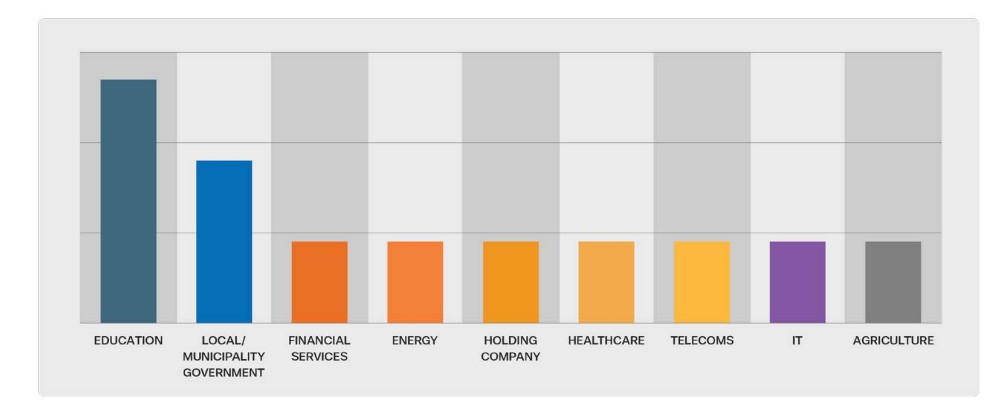

Sul fronte delle vittime, il settore dell'istruzione è stato il più colpito dagli attacchi ransomware. I ricercatori di Talos reputano che questa tendenza proseguirà anche il prossimo anno, con una recrudescenza degli attacchi nei periodi di inattività.

Considerata la dinamicità delle attività ransomware, che continua ad adattarsi ai cambiamenti dell'ambiente geopolitico e alle attività di contrasto da parte delle Forze dell'Ordine, c’è da aspettarsi che i gruppi continueranno a ribattezzarsi con nomi diversi, a dismettere le proprie attività e a formare nuove partnership strategiche. Comprendere queste dinamiche è molto difficile, e l’unico modo per seguirle è monitorare i forum del dark web per annotare qualsiasi cambiamento operativo, che per quanto detto prima può creare effetti a catena nel panorama del ransomware.

Incidenti ransomware per settore

Incidenti ransomware per settore

Ransomware multipiattaforma

Importante nella rassegna riepilogativa di Talos è l’analisi di un fenomeno che ha ormai riscosso una certa importanza: l’impiego sempre più frequente di linguaggi di programmazione multipiattaforma come Rust o Golang per sviluppare varianti di ransomware più agili, capaci di attaccare differenti sistemi operativi. Il primo a sfruttare questa opportunità è stato gruppo ALPHV: il suo codice scritto in linguaggio Rust consente di adattare il vettore di infezione iniziale ai singoli obiettivi, che siano essi Windows o Linux.

Le buone idee vengono spesso imitate, per questo a fine marzo Hive ha apportato aggiornamenti per convertire la routine di crittografia VMware ESXi Linux a Rust, aggiungendo nuove funzionalità.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Retail, i veri rischi di cybersecurity sono nell’infrastruttura operativa

03-02-2026

Videosorveglianza: 7 italiani su 10 si sentono più sicuri, altrettanti temono intrusioni digitali

03-02-2026

SentinelOne indica come difendersi dai sistemi di Agentic AI

02-02-2026

Finta app antivirus su Android sfrutta l’AI per infettare gli utenti

02-02-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab