Il Malware-as-Service Prilex si evolve, è sempre più pericoloso

Una complessa catena di attacco consente agli affiliati di rubare anche milioni di dati di carte di credito in un solo giorno.

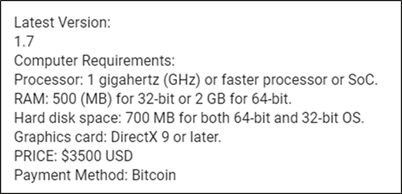

Sul dark web è in vendita a prezzi compresi fra 3.500 a 13.000 dollari il malware che prende di mira banche, bancomat e PoS. Inizialmente impiegato per furti di denaro ai danni degli istituti bancari, questo malware si è evoluto sia sotto l’aspetto tecnico, sia per marketing e commerciali, e ora non è più un semplice memory scraper: è un Malware-as-a-Service avanzato e complesso, capace di aumentare il rischio di perdite economiche per le aziende di tutto il mondo.

Gli autori sono ben noti: è l’omonimo gruppo Prilex, un threat actor attivo dal 2014 e ritenuto pericoloso, specializzato nei “colpi” contro i servizi di pagamento, siano essi ATM o PoS. Dal 2016 si è però concentrato in maniera verticale su questi ultimi, investendo tempo e denaro per migliorare il proprio malware, fino a trasformarlo in una minaccia complessa che muta velocemente ed è in grado di avere un forte impatto sulla catena di pagamento.

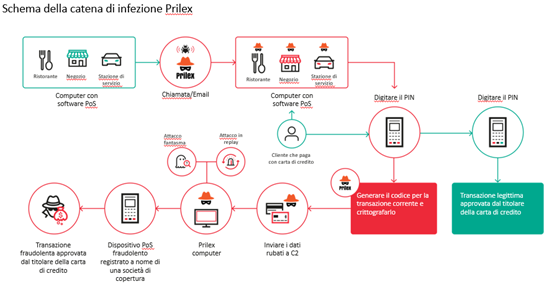

La catena di attacco

Gli esperti di Kaspersky che he hanno studiato le mosse sono certi che ormai questo threat actor esegua attacchi GHOST, ossia transazioni fraudolente che utilizzano crittogrammi. Tali attacchi vengono generati dalla carta della vittima durante il processo di pagamento presso il punto vendita. La catena di attacco ha inizio con l’ingegneria sociale: dopo aver scelto l’obiettivo, i criminali informatici chiamano il proprietario dell’attività commerciale (o i suoi dipendenti) millantando che il PoS deve essere aggiornato da un tecnico.

Un finto tecnico si presenta quindi al negozio e infetta il sistema con il software maligno. In altri casi, i truffatori chiedono alla vittima di installare AnyDesk e fornire al finto tecnico gli accessi per consentirgli di introdurre il malware da remoto.

Una volta sbrigata questa fase iniziale, i criminali informatici effettuano uno screening iniziale del dispositivo per verificare il numero di transazioni già avvenute e se vale la pena attaccarlo. In caso positivo inizia l’attacco vero e proprio: il malware iniziata catturare qualsiasi transazione in corso e ne modifica il contenuto per rubare le informazioni della carta di credito. Tutti i dettagli delle carte vengono salvati su un file crittografato che verrà poi inviato al server di comando e controllo degli attaccanti. Con i dati rubati i cyber criminali eseguiranno successivamente transazioni tramite un PoS fraudolento e registrato a nome di una società falsa.

Così facendo basta infettare un punto vendita particolarmente frequentato per ottenere i dati di decine, persino centinaia di carte al giorno. L’attacco potrebbe rivelarsi particolarmente pericoloso se i dispositivi colpiti fossero quelli presenti in centri commerciali di città densamente popolate, dove il flusso quotidiano dei clienti può essere di migliaia di persone.

Il MaaS

Nella loro indagine gli esperti di Kaspersky hanno scoperto che Prilex controlla il ciclo di vita dello sviluppo del malware tramite uno strumento professionale usato dai team di professionisti dello sviluppo: Subversion. E che sono in vendita sul dark web dei veri e propri kit Malware-as-a-Service di Prilex. Questa operazione può diffondere versioni altamente sofisticate e pericolose del malware PoS in molti Paesi, con il rischio di perdite per milioni di dollari da parte delle aziende.

Le istruzioni per difendersi dalla nuova variante del malware e tutti i dettagli tecnici della ricerca sono pubblicati sulla pagina ufficiale della ricerca.

Rimani sempre aggiornato, seguici su Google News!

Seguici

Rimani sempre aggiornato, seguici su Google News!

Seguici

Notizie correlate

Speciali Tutti gli speciali

Calendario Tutto

Ultime notizie Tutto

Romance scam di San Valentino, quando l’amore diventa un rischio

29-01-2026

Italiani e rischio cyber: cresce l’attenzione, ma è disomogenea

29-01-2026

Staffetta di tecniche di accesso manda fuori giri la difesa

29-01-2026

Armis mette i partner al centro e amplia l’ecosistema globale

28-01-2026

Redazione SecurityOpenLab

Redazione SecurityOpenLab